أصدرت شركة Veeam تحديثات أمنية عاجلة لمعالجة ثغرة شديدة الخطورة في برنامج Backup & Replication قد تؤدي إلى تنفيذ أوامر عن بُعد (RCE) في ظروف معينة.

تحمل الثغرة، التي تم تصنيفها تحت CVE-2025-23121، درجة خطورة 9.9 من 10 على مقياس CVSS، ما يجعلها واحدة من أخطر الثغرات التي تؤثر على هذا النوع من البرمجيات.

وقالت الشركة في إشعار أمني:

“الثغرة تتيح تنفيذ أوامر عن بُعد على خادم النسخ الاحتياطي بواسطة مستخدم موثوق ضمن نطاق المصادقة.”

النسخ المتأثرة والتحديث الأمني

تؤثر الثغرة على جميع الإصدارات السابقة للإصدار 12، بما في ذلك الإصدار 12.3.1.1139، وقد تم إصلاحها في الإصدار 12.3.2 (البنية 12.3.2.3617).

ويُعزى اكتشاف الثغرة إلى باحثين أمنيين من شركتي CODE WHITE GmbH وwatchTowr، حيث تمت الإشارة إلى الجهد المشترك في التحذير الأمني.

تحديثات أمنية إضافية وتوصيات واستنتاجات

عالجت “فييم” أيضًا ثغرتين أخريين في منتجاتها:

-

CVE-2025-24286 (درجة CVSS: 7.2):

تُمكن مستخدمًا موثقًا لديه دور “Backup Operator” من تعديل وظائف النسخ الاحتياطي، بما قد يؤدي إلى تنفيذ تعليمات برمجية عشوائية. -

CVE-2025-24287 (درجة CVSS: 6.1):

تؤثر على برنامج Veeam Agent for Microsoft Windows، حيث تُتيح لمستخدمي النظام المحليين تعديل محتوى مجلدات النظام، مما يفتح الباب أمام تصعيد الصلاحيات وتنفيذ تعليمات برمجية.

وقد تم إصلاح هذه الأخيرة في الإصدار 6.3.2 (البنية 6.3.2.1205)، كما أشارت شركة Rapid7 المتخصصة في الأمن السيبراني إلى أن التحديث الأخير يعالج على الأرجح مخاوف تم طرحها في مارس 2025 من قبل شركة CODE WHITE، والتي أشارت إلى إمكانية التحايل على التصحيح السابق الذي استهدف ثغرة مماثلة (CVE-2025-23120، بتصنيف 9.9).

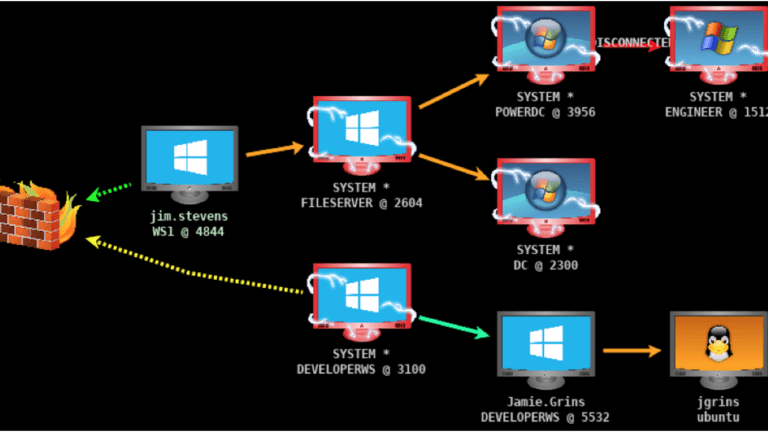

ولفتت Rapid7 كذلك إلى أن أكثر من 20% من حالات الاستجابة للحوادث التي تعاملت معها في عام 2024 تضمنت استغلالًا أو وصولًا غير مشروع إلى برمجيات Veeam، بعد أن تمكّن المهاجمون من التغلغل الأولي إلى الشبكة المستهدفة.

تحذير عاجل للمستخدمين

مع تزايد استهداف برمجيات النسخ الاحتياطي من “فييم” من قِبل جهات التهديد خلال السنوات الأخيرة، توصي الشركة المستخدمين بتحديث أنظمتهم إلى آخر إصدار على الفور لضمان الحماية من أي استغلال محتمل.