أمن المعلومات

هجمات إيرانية جديدة تستهدف الكيان الصهيوني ببرمجية خلفية متطورة “مودي فايبر”

توميريس تتخفى عبر خدمات عامة: هجمات سيبرانية تستهدف حكومات آسيا الوسطى وروسيا

صراع الظلال: كيف تحوّلت المعلومات إلى سلاح استراتيجي في حروب التجسس السيبراني بين القوى العظمى

برمجية JustAskJacky تصدرتقائمة التهديدات السيبرانية في أكتوبر 2025

JSGuLdr: أداة تحميل خبيثة تنشر Phantom Stealer عبر الذاكرة لتفادي الكشف

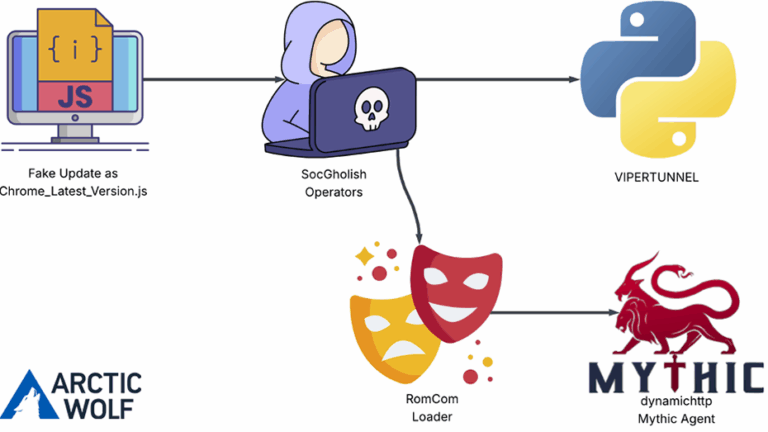

تحديثات مزيفة تخترق الأنظمة وتفتح الباب أمام البرمجيات الخبيثة