كشف باحثون في مجال الأمن السيبراني عن باب خلفي جديد يدعى MystRodX يتمتع بقدرات واسعة لسرقة البيانات الحساسة من الأنظمة المصابة مع المحافظة على درجة عالية من التخفي.

وبحسب تقرير صادر عن QiAnXin XLab، فإن البرمجية الخبيثة المكتوبة بلغة C++ تدعم وظائف متقدمة مثل إدارة الملفات، إنشاء نفق عبر المنافذ، تشغيل قشرة عكسية (Reverse Shell)، والتحكم في المقابس (Sockets). إلا أن ما يميزها حقًا هو المرونة والقدرة على التخفي مقارنة بالأبواب الخلفية التقليدية.

روابط مع جماعة تجسس سيبراني صينية

أول توثيق لهذه البرمجية جاء عبر فريق Unit 42 التابع لـ Palo Alto Networks، الذي أشار إلى ارتباطها بمجموعة تهديد تحمل اسم CL-STA-0969، والتي تتقاطع نشاطاتها مع مجموعة تجسس إلكتروني صينية معروفة باسم Liminal Panda.

هذه الصلة تضع MystRodX في خانة الأدوات المتطورة التي توظفها جهات تهديد مدعومة من دول في حملات تجسس عابرة للحدود.

تقنيات التخفي والتحكم

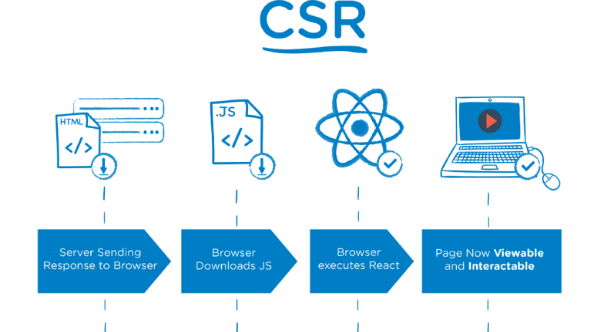

يعتمد MystRodX على تشفير متعدد المستويات لإخفاء الشيفرات والحمولات، كما يمنحه تصميمه القدرة على تفعيل وظائف مختلفة ديناميكيًا، سواء عبر بروتوكول TCP أو HTTP، أو باستخدام نصوص واضحة أو تشفير AES لحماية حركة البيانات.

الأخطر من ذلك هو دعمه لما يسمى وضع الاستيقاظ (Wake-up Mode)، حيث يبقى في حالة سكون إلى أن يتلقى حزم بيانات مصممة خصيصًا عبر DNS أو ICMP، ليبدأ بعدها التواصل مع خادم القيادة والتحكم (C2) وتنفيذ الأوامر.

وبحسب الباحثين، فإن هذا النهج يختلف عن تقنيات شهيرة مثل SYNful Knock التي تعتمد على التلاعب برؤوس حزم TCP، إذ إن MystRodX يختار أسلوبًا أبسط لكنه فعال، وهو إخفاء التعليمات مباشرة داخل حمولة حزم ICMP أو في نطاقات استعلامات DNS.

آلية التوزيع والمكونات الداخلية

يصل الباب الخلفي إلى الأجهزة المستهدفة عبر Dropper مزوّد بآليات فحص دقيقة، تشمل التحقق من وجود بيئة افتراضية أو أدوات تصحيح (Debuggers) لتفادي الكشف. وبعد اجتياز هذه الخطوة، يتم فك تشفير الحمولة التي تضم ثلاثة مكونات أساسية:

-

daytime: مسؤول عن تشغيل مكون chargen

-

chargen: المكون الرئيسي للباب الخلفي MystRodX

-

busybox: أداة مساعدة إضافية

وبمجرد تشغيله، يراقب MystRodX باستمرار عملية daytime، ويعيد إطلاقها فور توقفها لضمان استمرارية عمله. أما ملف الإعدادات المشفر بخوارزمية AES، فيحتوي على تفاصيل خادم القيادة والتحكم، نوع الباب الخلفي، بالإضافة إلى المنافذ الأساسية والاحتياطية.

وعند ضبط Backdoor Type = 1 يدخل البرنامج في وضعية سلبية وينتظر إشارة تنشيط، بينما في أي قيمة أخرى يبدأ الاتصال النشط مع خادم القيادة والتحكم مباشرةً وينفذ الأوامر المرسلة إليه.