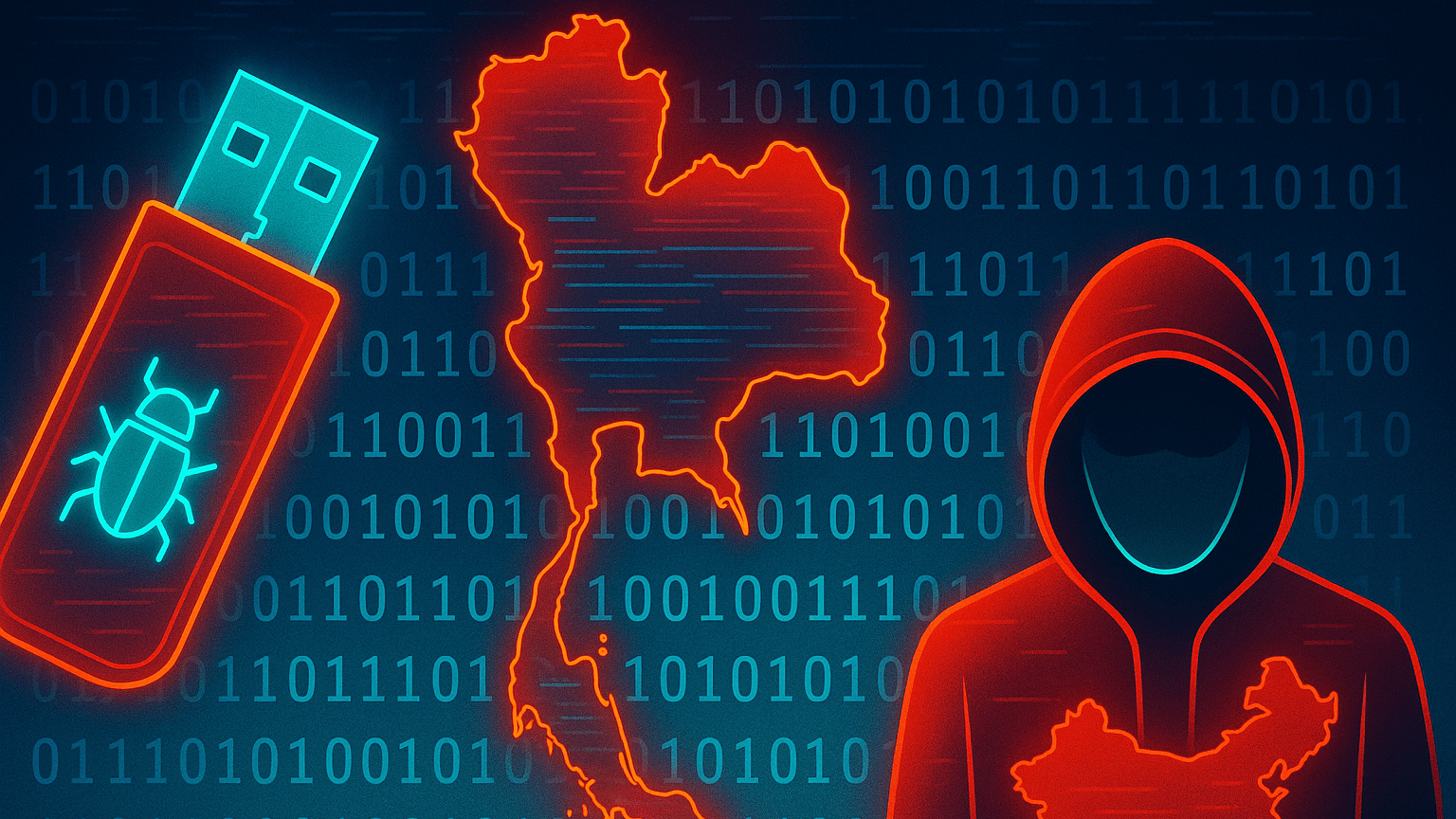

كشفت شركة IBM X-Force عن رصد مجموعة التهديد الصينية المعروفة باسم Mustang Panda وهي تستخدم نسخة مطورة من الباب الخلفي TONESHELL إلى جانب دودة USB جديدة غير موثقة سابقاً تدعى SnakeDisk. ووفقاً للتحليل، فإن هذه الدودة مصممة للعمل حصراً على الأجهزة ذات العناوين العامة (IP) الموجودة في تايلاند، حيث تقوم بزرع باب خلفي جديد يُعرف باسم Yokai.

تطور أدوات TONESHELL

كانت برمجية TONESHELL قد ظهرت لأول مرة عام 2022 في هجمات استهدفت ميانمار وأستراليا والفلبين واليابان وتايوان، وتعمل عادةً عبر تقنية DLL Side-Loading لتحميل برمجيات خبيثة إضافية. وتشير تحليلات IBM إلى ظهور نسختين جديدتين هما TONESHELL8 وTONESHELL9، قادرتين على إنشاء قناتين نشطتين للاتصال العكسي (Reverse Shell) مع خوادم التحكم والسيطرة، فضلاً عن قدرتها على استخدام خوادم بروكسي محلية للتخفي ضمن حركة المرور المشروعة. اللافت أن TONESHELL8 يتضمن شيفرات مقتبسة من موقع ChatGPT في محاولة لعرقلة التحليل وكشف البرمجية.

SnakeDisk: سلاح USB الجديد

تعمل دودة SnakeDisk عبر استغلال وحدات USB لنشر العدوى بين الأجهزة. إذ تقوم بنقل الملفات الموجودة على وحدة التخزين إلى مجلد فرعي جديد، وتستبدلها بملف تنفيذي خبيث يُظهر نفسه باسم وحدة التخزين أو تحت مسمى “USB.exe”. وبمجرد تشغيله على جهاز جديد، يعيد الملفات الأصلية لمكانها لإخفاء أثر الإصابة. ومن ثم تُستخدم هذه الدودة لتثبيت باب خلفي آخر هو Yokai، الذي يوفر للمهاجمين قناة اتصال لتنفيذ أوامر عن بعد.

تركيز خاص على تايلاند

أظهرت نتائج التحليل أن برمجية SnakeDisk مقيّدة جغرافياً بحيث لا تعمل إلا على عناوين IP مرتبطة بتايلاند، ما يعكس تركيزاً خاصاً من قبل Mustang Panda على هذا البلد. الباب الخلفي Yokai بدوره يشترك في خصائص وتقنيات مع برمجيات خبيثة أخرى تابعة للمجموعة مثل PUBLOAD وTONESHELL، ما يعكس تطوراً مستمراً في ترسانة هذه الجهة المدعومة من بكين.