عادت مجموعة LockBit للعمل بعد تعطّل جزئي في أوائل 2024، وأعلنت جهات مراقبة الأمن أن بنية المجموعة وشبكة الشركاء التابعة لها تبيّنان نشاطًا مجدّدًا. تُشير التقارير إلى حملة ابتزاز جديدة تضم أكثر من اثنتي عشر ضحية موزّعين عبر غرب أوروبا والأمريكيتين وآسيا، طالت كلًّا من أنظمة Windows وLinux. نصف الضحايا أُصيبوا بمتحوّر أُطلق عليه اسم LockBit 5.0 (حامل الاسم الرمزي “ChuongDong”)، بينما استُخدمت نسخ تُعرف بـ LockBit Black ضد البقية.

خصائص النسخة 5.0 وتطوّر التكتيكات

تشتمل ميزات الإصدار الجديد على دعم فعلي ومتزامن لعدة منصّات، تحسينات في تقنيات التمويه لتفادي الاكتشاف، تسريع في عملية التشفير، واستخدام امتدادات ملفات عشوائية بطول 16 حرفًا بهدف إرباك أدوات رصد الملفات والوقاية. كما حسّنت المجموعة آليات إخطار الضحايا؛ فقد صُمِّمت مذكرات الفدية لتحديد نفسها صراحةً كـ “LockBit 5.0” وتتضمن روابط تفاوض شخصية تمنح الضحية مهلة مدتها 30 يومًا قبل نشر البيانات المسروقة إن لم تُستجب مطالب الفدية.

نموذج العمل وإستراتيجية الانضمام للشركاء (Affiliates)

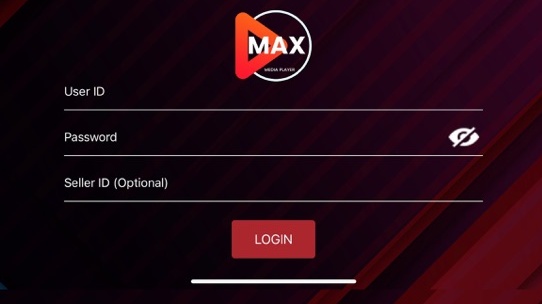

أعاد LockBit تأكيد نموذج “البرمجيات كخدمة” الخاص به عبر شبكة شركاء — إذ يُطلب من الراغبين بالانضمام إيداع مبلغ يُقدّر بحوالي 500 دولار بالبيتكوين لضمان الوصول إلى لوحة التحكم وأدوات التشفير. تهدف هذه الخطوة إلى الحفاظ على حصرية الشبكة وفلترة المشاركين، ما يشير إلى نهج أشد تنظيمًا في إدارة الحملة وتوزيع قدرات الابتزاز. هذه السياسة قد تقلّص الدخول العشوائي وتزيد من احترافية الهجمات نتيجة لاختيار شركاء ذوي خبرة أو نيّات مالية واضحة.

دلالات تهديدية وتوصيات دفاعية فورية

يمثل نشاط LockBit 5.0 عودةً مقلقة لبنية فدية مرنة ومنظّمة قادرة على استهداف بيئات هجينة ومتعددة الأنظمة. توصيات عملية للفرق الأمنية:

-

النسخ الاحتياطية والتحقّق من قابليّة الاسترداد: التأكّد من وجود نسخ احتياطية مُنفصلة وغير متصلة بالشبكة، وتدريب عمليات الاسترداد بانتظام.

-

فصل وتقييد الامتيازات: الحدّ من صلاحيات الحسابات والخدمات، وتطبيق مبادئ أقل الامتيازات للحدّ من امتداد العدوى.

-

حظر وتقييد أدوات التشفير غير المصرّح بها: مراقبة العمليات التي تُظهر نشاط تشفير جماعي سريع ورصد تغيّر امتدادات الملفات بشكل مفاجئ.

-

تعزيز المراقبة والسلوكيات المشبوهة: اعتماد حلول XDR/SIEM لرصد مؤشرات التوافق مع سلوكيات ransomware الحديثة مثل إنشاء عمليات تشفير متوازية أو محاولات اتصالات للخوادم الخارجية للتحقق من مفاتيح التشفير.

-

إدارة لوحات التحكم والتجهيزات الإدارية: تأمين واجهات الإدارة، فرض المصادقة متعددة العوامل على بوابات الإدارة، ومراجعة السجلات التفويضية للكشف عن وصول غير متوقع.

-

سياسات تفويض الانضمام لشركاء الطرف الثالث: التدقيق في أي برمجيات أو أدوات طرف ثالث تُستخدم داخل البيئة، وفرض سياسات اعتمادية صارمة قبل قبول أو تنفيذ أي برمجيات خارجية.

-

خطة استجابة للحوادث وعمليات تفاوض جاهزة: إعداد playbooks للتعامل مع سيناريوهات فدية تشمل قرارات قانونية وتنظيمية، وتواصل مع جهات إنفاذ القانون واستشاريي الاستجابة للحوادث.