أعلنت شركة Cisco يوم الخميس عن إصدار تحديثات أمنية عاجلة لمعالجة ثغرة بالغة الخطورة في برنامج Cisco AsyncOS المستخدم في بوابات البريد الإلكتروني الآمن (Secure Email Gateway) ومدير البريد والويب الآمن (Secure Email and Web Manager). تأتي هذه الخطوة بعد نحو شهر من كشف الشركة أن الثغرة استُغلت بالفعل كـ”يوم صفر” من قبل مجموعة تهديد متقدمة مرتبطة بالصين تُعرف بالاسم الرمزي UAT-9686.

الثغرة، التي تحمل الرمز CVE-2025-20393 وتقييم خطورة 10.0 وفق معيار CVSS، تُعد من أخطر أنواع الثغرات الأمنية إذ تتيح تنفيذ أوامر عن بُعد بصلاحيات الجذر على النظام المستهدف. ويعود سببها إلى ضعف في التحقق من طلبات HTTP داخل ميزة “Spam Quarantine”.

تفاصيل الثغرة الأمنية في Cisco Secure Email Gateway

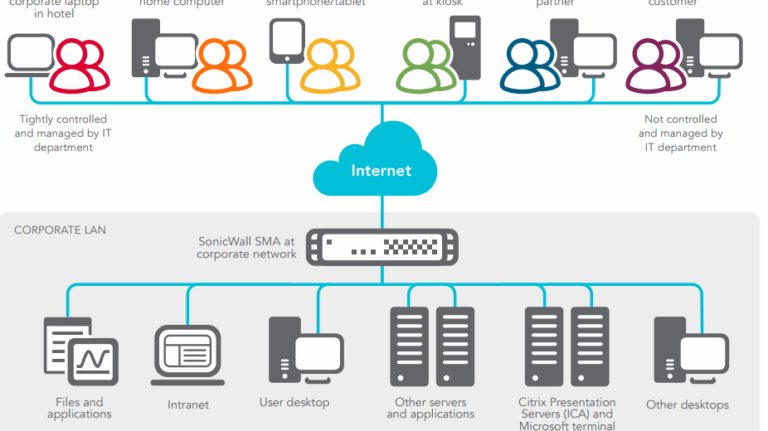

توضح الشركة أن استغلال الثغرة يتطلب توافر ثلاثة شروط أساسية:

- أن يعمل الجهاز على إصدار ضعيف من برنامج Cisco AsyncOS.

- أن تكون ميزة Spam Quarantine مفعلة.

- أن تكون هذه الميزة مكشوفة ومتاحة للوصول عبر الإنترنت.

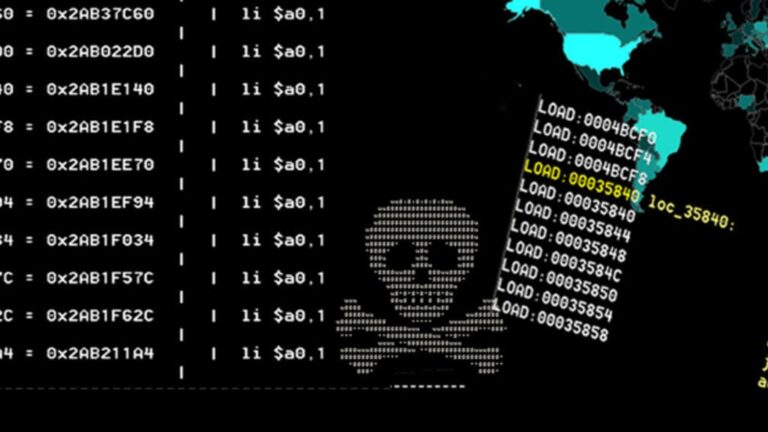

وقد كشفت Cisco أن مجموعة UAT-9686 بدأت استغلال الثغرة منذ أواخر نوفمبر 2025، حيث استخدمت أدوات نفقية مثل ReverseSSH (AquaTunnel) وChisel، إضافة إلى أداة تنظيف سجلات تُعرف باسم AquaPurge. كما زرعت المجموعة باباً خلفياً خفيفاً بلغة بايثون باسم AquaShell قادر على استقبال أوامر مشفرة وتنفيذها مباشرة.

الإصدارات المصابة والتحديثات المتاحة

أعلنت Cisco أنها أصدرت إصلاحات للثغرة عبر تحديثات متعددة، شملت إزالة آليات الاستمرارية التي زرعها المهاجمون في الأجهزة. وتشمل الإصدارات المصححة:

- Cisco Email Security Gateway

- الإصدار 14.2 وما قبله (تم الإصلاح في 15.0.5-016)

- الإصدار 15.0 (تم الإصلاح في 15.0.5-016)

- الإصدار 15.5 (تم الإصلاح في 15.5.4-012)

- الإصدار 16.0 (تم الإصلاح في 16.0.4-016)

- Secure Email and Web Manager

- الإصدار 15.0 وما قبله (تم الإصلاح في 15.0.2-007)

- الإصدار 15.5 (تم الإصلاح في 15.5.4-007)

- الإصدار 16.0 (تم الإصلاح في 16.0.4-010)

توصيات Cisco لتعزيز الحماية

إلى جانب التحديثات، شددت Cisco على ضرورة اتباع إرشادات تعزيز الأمان، ومنها:

- وضع الأجهزة خلف جدار ناري لمنع الوصول من الشبكات غير الآمنة.

- مراقبة سجلات حركة الويب لرصد أي نشاط غير متوقع.

- تعطيل بروتوكول HTTP في بوابة الإدارة الرئيسية.

- تعطيل أي خدمات شبكية غير ضرورية.

- فرض آليات مصادقة قوية للمستخدمين مثل SAML أو LDAP.

- تغيير كلمة مرور المدير الافتراضية إلى صيغة أكثر أماناً.

خلفية عن الهجمات المرتبطة بالصين

تأتي هذه الحملة في سياق تصاعد نشاط مجموعات التهديد المرتبطة بدول، حيث تُتهم مجموعات مثل UAT-9686 بتنفيذ هجمات متقدمة تستهدف البنى التحتية الحيوية والشركات الكبرى. ويُظهر استغلال ثغرة يوم الصفر في منتجات Cisco مدى خطورة هذه الهجمات، إذ تستغل ثغرات غير معلنة مسبقاً وتزرع أدوات خفية تتيح السيطرة الكاملة على الأنظمة.

إن الكشف عن هذه الثغرة وإصدار التحديثات يعكس أهمية سرعة الاستجابة في عالم الأمن السيبراني، حيث يمكن أن يؤدي التأخير في التحديث إلى خسائر جسيمة للشركات والمؤسسات.