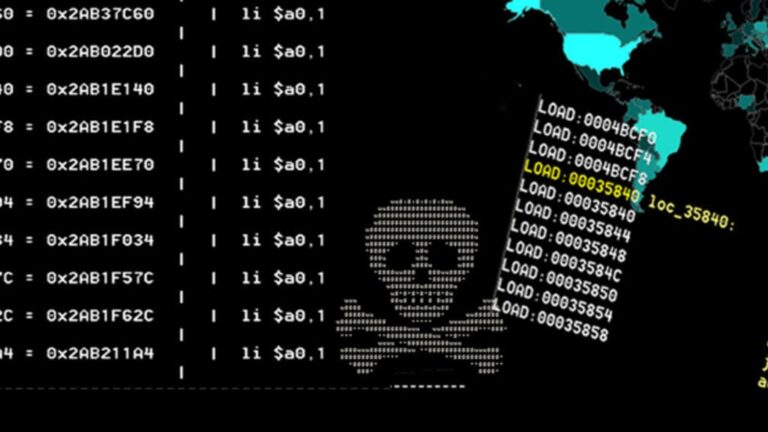

أصدرت وكالة الأمن الإلكتروني والبنية التحتية الأميركية (CISA) تحذيراً يكشف عن اكتشاف مجموعتين من البرمجيات الخبيثة داخل شبكة مؤسسة لم تُسَمَّ بعد، بعد استغلال ثغرتين في Ivanti Endpoint Manager Mobile (EPMM). أكدت الوكالة أن كل مجموعة تحتوي على محمِّلات (loaders) تُنشئ مستمعات خبيثة تُمكّن المهاجمين من تشغيل تعليمات عشوائية على الخادم المخترق.

الثغرتان وسلسلة الاستغلال

تتعلق الثغرتان المشْمُولتان بالتحذير بـCVE-2025-4427 وCVE-2025-4428، وقد استُغِلَّتا كـيومي صفر (zero-days) قبل أن تصدر Ivanti تصحيحات لها في مايو 2025.

CVE-2025-4427: ثغرة تجاوز مصادقة تتيح للمهاجمين الوصول إلى موارد محمية دون تحقق.

CVE-2025-4428: ثغرة تُمكّن من تنفيذ أوامر عن بُعد (RCE).

بحسب الوكالة، استغل المهاجمون هاتين الثغرتين — وركّبا استغلال PoC منشورًا — للوصول إلى خادم EPMM في حوالي 15 مايو 2025. أتاح ذلك للمهاجمين تنفيذ أوامر لجمع معلومات النظام، تنزيل ملفات خبيثة، استعراض الدليل الجذري، رسم خريطة الشبكة، تنفيذ سكربتات لإنشاء heapdump، واستخلاص بيانات اعتماد LDAP.

مجموعتا الملفات الخبيثة وآلية العمل الفنية

حدَّد التحليل أن المهاجمين ألقوا مجموعتين من الملفات الخبيثة إلى مجلد /tmp على الخادم، وكل مجموعة مكوّنة من محمِّل (web-install.jar) وفئات Java مُجمَّعة تعمل كمستمعات:

المجموعة 1: web-install.jar (Loader 1)، ReflectUtil.class، وSecurityHandlerWanListener.class

المجموعة 2: web-install.jar (Loader 2)، وWebAndroidAppInstaller.class

تتضمن هذه المكونات محمِّلاً يُطلق فئة Java مُجمَّعة تعمل كمستمع خبيث يعترض طلبات HTTP محددة، ويعالجها لفك تشفير وتحميل حمولات لاحقة وتنفيذها. توضح CISA أن:

ReflectUtil.class يتلاعب بكائنات Java لحقن وإدارة المستمع الخبيث SecurityHandlerWanListener داخل خادم Apache Tomcat.

SecurityHandlerWanListener.class يعترض طلبات HTTP محددة ويُفكّك الحمولات مشفّرةً ثم ينشئ فئة جديدة تنفّذها ديناميكيًا.

في المقابل، يعمل WebAndroidAppInstaller.class باستخلاص معلمة كلمة مرور مشفّرة من الطلب عبر مفتاح ثابت مضمّن في الشيفرة، ويستخدم المحتوى لتعريف فئة جديدة يتم تنفيذها ثم يُشفّر ناتج التنفيذ بالمفتاح ذاته ويرجع استجابة مشفّرة.

النتيجة العملية: قدرة المهاجم على حقن وتنفيذ شيفرة عشوائية على الخادم، إقامة ثبات (persistence)، تنفيذ أنشطة لاحقة، والاستيلاء على بيانات عن طريق اعتراض ومعالجة طلبات HTTP.

التوصيات والتدابير الوقائية

تنصح CISA المؤسسات باتخاذ إجراءات فورية للوقاية والكشف والاحتواء، من بينها:

تحديث مثيلات Ivanti EPMM إلى أحدث إصدار يصحّح الثغرات فورًا.

مراقبة علامات النشاط المشبوه على خوادم EPMM وسجلات Apache/Tomcat واكتشاف أي استجابات أو طلبات غير عادية تُخطّط لمعالجة حمولة مشفّرة.

تقييد الوصول الشبكي إلى أنظمة إدارة الأجهزة المحمولة (MDM/EPMM) بحيث لا تكون متاحة لعامة الشبكة أو الإنترنت ما لم تكن ضرورية، واستخدام قوائم تحكم وصول دقيقة.

تنفيذ مسح للملفات المؤقتة (مثل /tmp) وسدّ قنوات تحميل الملفات غير المصرح بها، والتحقق من وجود ملفات JAR وفئات Java غير معروفة.

مراجعة حسابات ومدخلات LDAP، وتمحيص أي شواهد على تسريب بيانات الاعتماد أو عمليات تفريغ الذاكرة (heapdumps).