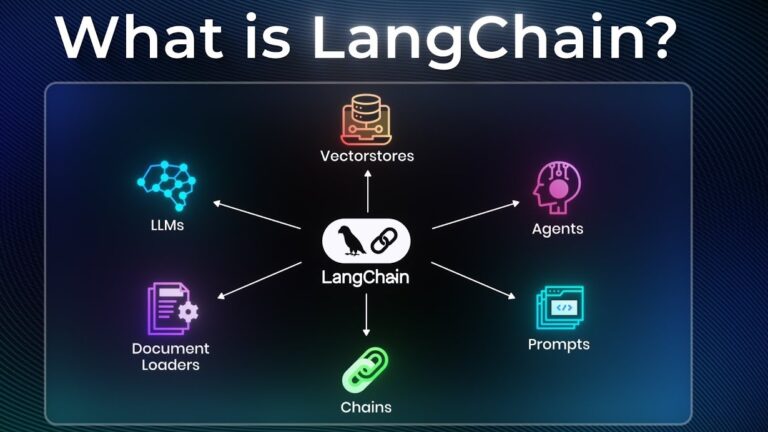

رصدت شركة Proofpoint نشاطاً متزايداً لمجموعة التهديد المعروفة باسم TA584 (المعروفة أيضاً بـ Storm-0900)، حيث استخدمت برمجية Tsundere Bot إلى جانب حصان طروادة للتحكم عن بُعد XWorm للوصول إلى الشبكات، تمهيداً لهجمات فدية محتملة. برمجية XWorm تعتمد على إعداد خاص يسمى P0WER لتفعيل التنفيذ، بينما أظهرت الحملة في النصف الثاني من عام 2025 تغييرات متعددة في سلاسل الهجوم، منها اعتماد أسلوب ClickFix في الهندسة الاجتماعية، وتوسيع الاستهداف ليشمل لغات وجغرافيات محددة بشكل أكثر دقة.

استهداف قطاعات حيوية في دول متعددة

المجموعة التي تنشط منذ عام 2020 كثفت عملياتها منذ مارس 2025، وركزت على مؤسسات في أميركا الشمالية، المملكة المتحدة، أيرلندا، وألمانيا. رسائل البريد الإلكتروني التي ترسلها TA584 تتظاهر بأنها من جهات مرتبطة بالقطاع الصحي أو الحكومي، وتُصمم بشكل مقنع للغاية لدفع المستلمين إلى التفاعل مع المحتوى الخبيث. هذه الرسائل تُرسل عبر حسابات مخترقة أو خدمات طرف ثالث مثل SendGrid وAmazon SES، وتحتوي عادةً على روابط فريدة لكل هدف، مع تقنيات Geofencing وIP Filtering لضمان وصول الرسالة إلى الضحية المستهدفة فقط.

آلية الهجوم وسلسلة التوجيه الخبيثة

الإصدارات المبكرة من الحملة تضمنت مستندات Excel مفعلة بالماكرو تُعرف باسم EtterSilent لتسهيل تثبيت البرمجيات الخبيثة. أما النسخ الأحدث، فتتبع سلسلة إعادة توجيه معقدة تبدأ بأنظمة توجيه حركة مرور مثل Keitaro TDS، ثم صفحة CAPTCHA، يليها صفحة ClickFix التي توجه الضحية لتنفيذ أمر PowerShell على جهازه. هذه السلسلة تضمن تجاوز أنظمة الحماية التقليدية، وتزيد من احتمالية نجاح الهجوم.

تاريخ طويل من البرمجيات الخبيثة

إلى جانب XWorm وTsundere Bot، سبق أن وزعت TA584 برمجيات خبيثة أخرى مثل Ursine، WARMCOOKIE، Xeno RAT، Cobalt Strike، وDCRat، ما يعكس تنوع أدواتها وقدرتها على التكيف مع بيئات مختلفة. هذا التنوع يجعلها واحدة من أبرز الوسطاء في الوصول الأولي (Initial Access Brokers)، الذين يمهدون الطريق لهجمات الفدية عبر بيع الوصول إلى الشبكات المصابة.