في تصعيد جديد للهجمات السيبرانية المرتبطة بجهات مدعومة من الدولة الروسية، كشفت تقارير أمنية أن مجموعة APT28، المعروفة أيضاً باسم UAC-0001، استغلت ثغرة أمنية حديثة في مايكروسوفت أوفيس تحمل الرمز CVE-2026-21509 ضمن حملة تجسس أطلق عليها اسم Operation Neusploit. الثغرة، التي تحمل تصنيف خطورة 7.8 وفق معيار CVSS، تسمح للمهاجمين بتجاوز خصائص الأمان عبر إرسال ملفات أوفيس مصممة خصيصاً لتنفيذ تعليمات ضارة.

تفاصيل الهجوم واستهداف الدول

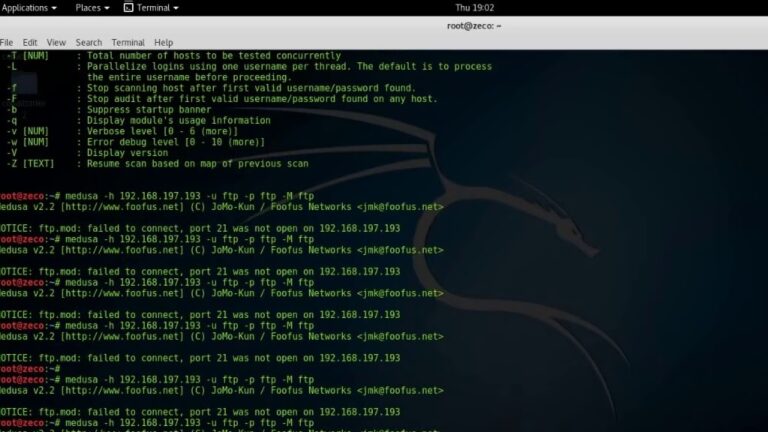

بحسب فريق Zscaler ThreatLabz، بدأت المجموعة في تسليح هذه الثغرة بتاريخ 29 يناير 2026، أي بعد ثلاثة أيام فقط من إعلان مايكروسوفت عن وجودها. الهجمات استهدفت مستخدمين في أوكرانيا وسلوفاكيا ورومانيا، مستخدمة أساليب الهندسة الاجتماعية عبر مستندات مصممة بلغات محلية (الرومانية، السلوفاكية، والأوكرانية). الباحثان الأمنيان سوديب سينغ وروي تاي أوضحا أن المهاجمين اعتمدوا تقنيات مراوغة على مستوى الخادم، حيث يتم إرسال ملف DLL الخبيث فقط عند تحقق شروط جغرافية معينة ووجود ترويسة HTTP محددة.

سلاسل العدوى والأدوات المستخدمة

الهجوم اعتمد على ملفات RTF خبيثة لتسليم نوعين من البرمجيات المسقِطة (Droppers). الأول مسؤول عن نشر أداة MiniDoor، وهي مكتبة DLL مكتوبة بلغة ++C تعمل على سرقة رسائل البريد الإلكتروني من مجلدات مختلفة وإرسالها إلى عناوين بريدية مشفرة مرتبطة بالمهاجمين. MiniDoor يُعتقد أنها نسخة مبسطة من أداة NotDoor التي وثقتها مجموعة S2 Grupo LAB52 في سبتمبر 2025.

أما المسقط الثاني، PixyNetLoader، فيمثل سلسلة هجوم أكثر تعقيداً، حيث يقوم بزرع مكونات إضافية مثل ملف DLL محمل للشيفرة الخبيثة وصورة PNG تحتوي على شيفرة مخفية باستخدام تقنية الإخفاء (Steganography). هذه الشيفرة تُستخدم لاحقاً لتحميل غرسة (Implant) مرتبطة بإطار عمل COVENANT مفتوح المصدر للتحكم والسيطرة.

تقنيات متقدمة للتخفي والاستمرارية

ما يميز PixyNetLoader أنه لا ينشط إلا في بيئات غير تحليلية، ويتطلب أن يكون مشغلاً عبر عملية “explorer.exe”. كما يعتمد على تقنيات مثل اختطاف كائنات COM، بروكسي DLL، تشفير السلاسل باستخدام XOR، وإخفاء الشيفرة داخل صور PNG. هذه الأساليب سبق أن ظهرت في حملة سابقة عُرفت باسم Operation Phantom Net Voxel في سبتمبر 2025، ما يعكس استمرارية وتطور أساليب APT28.

تحذيرات رسمية واستهداف مؤسسات حكومية

تزامن الكشف مع تقرير صادر عن فريق الاستجابة الطارئة الأوكراني CERT-UA، الذي أكد أن المجموعة استهدفت أكثر من 60 عنوان بريد إلكتروني تابع لهيئات تنفيذية مركزية باستخدام مستندات وورد خبيثة. التحقيقات أظهرت أن فتح هذه المستندات يؤدي إلى إنشاء اتصال عبر بروتوكول WebDAV لتنزيل ملفات إضافية تحتوي على تعليمات برمجية لتشغيل برمجيات تنفيذية، ما يعيد تفعيل سلسلة هجوم PixyNetLoader وصولاً إلى نشر غرسة COVENANT.