أعلنت شركة Zafran Security عن اكتشاف ثغرتين خطيرتين في إطار الذكاء الاصطناعي مفتوح المصدر Chainlit، المستخدم على نطاق واسع في بناء روبوتات المحادثة. الثغرتان، اللتان أُطلق عليهما اسم ChainLeak، تسمحان للمهاجمين بسرقة بيانات حساسة مثل مفاتيح واجهات برمجة التطبيقات (API Keys) وملفات داخلية، إضافة إلى تنفيذ هجمات Server-Side Request Forgery (SSRF) ضد خوادم تستضيف تطبيقات الذكاء الاصطناعي.

بحسب إحصاءات مؤسسة Python Software Foundation، جرى تحميل الحزمة أكثر من 220 ألف مرة خلال أسبوع واحد، فيما بلغ إجمالي التحميلات نحو 7.3 مليون مرة، ما يجعل التأثير محتملاً على نطاق واسع.

الثغرات الموثقة CVE-2026-22218 وCVE-2026-22219

- CVE-2026-22218 (درجة CVSS: 7.1): ثغرة قراءة ملفات عشوائية في مسار “/project/element” تتيح للمهاجم المصادق الوصول إلى أي ملف يمكن للخدمة قراءته، نتيجة غياب التحقق من الحقول التي يتحكم بها المستخدم.

- CVE-2026-22219 (درجة CVSS: 8.3): ثغرة SSRF في نفس المسار عند استخدام SQLAlchemy كطبقة بيانات، تسمح للمهاجم بإرسال طلبات HTTP عشوائية إلى خدمات الشبكة الداخلية أو نقاط بيانات السحابة، وتخزين الاستجابات.

وفقاً للباحثين غال زابان وإيدو شاني، يمكن دمج الثغرتين بطرق متعددة لتسريب بيانات حساسة، تصعيد الامتيازات، والتنقل جانبياً داخل النظام. على سبيل المثال، يمكن استغلال CVE-2026-22218 لقراءة ملف “/proc/self/environ” واستخراج مفاتيح API، بيانات اعتماد، ومسارات داخلية، مما يفتح الباب للوصول إلى الشيفرة المصدرية أو قواعد البيانات.

تأثيرات على بيئات السحابة

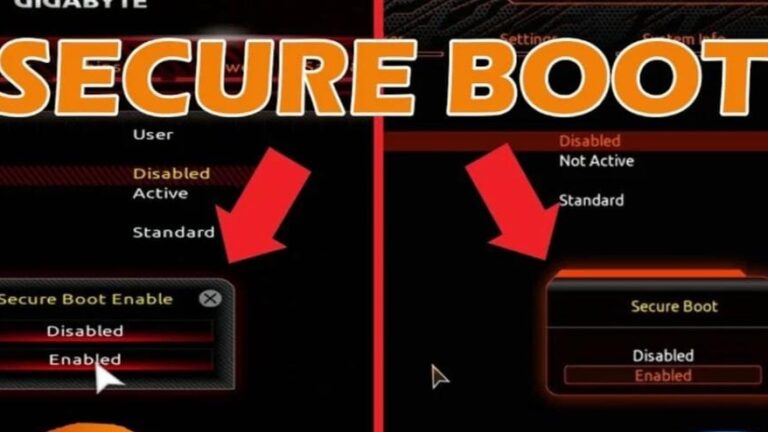

إذا نُشر Chainlit على خوادم AWS EC2 مع تفعيل IMDSv1، يمكن استغلال ثغرة SSRF للوصول إلى العنوان المحلي (169.254.169[.]254) واستخراج بيانات الأدوار، ما يتيح للمهاجمين التحرك جانبياً داخل بيئة السحابة والوصول إلى موارد إضافية.

بعد الإفصاح المسؤول في 23 نوفمبر 2025، تم إصلاح الثغرتين في الإصدار 2.9.4 الصادر في 24 ديسمبر 2025.

ثغرة مشابهة في Microsoft MarkItDown MCP

في سياق متصل، كشفت شركة BlueRock عن ثغرة SSRF مشابهة في خادم Microsoft MarkItDown MCP، أُطلق عليها اسم MCP fURI، تسمح بتنفيذ أداة convert_to_markdown لاستدعاء أي URI بشكل عشوائي. هذا الخلل يتيح الوصول إلى بيانات تعريف الخادم واستخراج بيانات اعتماد مرتبطة بحسابات AWS.

تحليل أمني شمل أكثر من 7,000 خادم MCP أظهر أن نحو 36.7% منها معرضة لثغرات SSRF مشابهة. وللتخفيف من المخاطر، أوصى الخبراء باستخدام IMDSv2، حجب عناوين IP الخاصة، تقييد الوصول إلى خدمات البيانات الوصفية، وإنشاء قوائم سماح لمنع تسريب البيانات.