أعلن باحثون في الأمن السيبراني عن اكتشاف ثلاث ثغرات أمنية خطيرة في الحزمة الرسمية mcp-server-git التي تديرها شركة Anthropic، والتي تُستخدم كخادم بروتوكول Model Context Protocol (MCP) للتعامل مع مستودعات Git عبر النماذج اللغوية الكبيرة. هذه الثغرات يمكن استغلالها لقراءة أو حذف ملفات عشوائية وتنفيذ أوامر برمجية على النظام المستهدف.

الباحث ياردن بورات من شركة Cyata أوضح أن هذه الثغرات يمكن استغلالها عبر هجمات الحقن في التعليمات (Prompt Injection)، أي أن المهاجم يستطيع إدخال تعليمات خبيثة في ملفات README أو أوصاف القضايا أو صفحات ويب مسمومة، ليتم تنفيذها من قبل المساعد الذكي دون الحاجة إلى وصول مباشر إلى نظام الضحية.

قائمة الثغرات وتأثيرها

تمت معالجة الثغرات في نسخ الحزمة الصادرة في سبتمبر وديسمبر 2025 بعد الإفصاح المسؤول في يونيو من نفس العام، وهي:

- CVE-2025-68143 (درجة CVSS: 8.8): ثغرة Path Traversal في أداة git_init التي كانت تقبل مسارات ملفات عشوائية دون تحقق أثناء إنشاء المستودعات.

- CVE-2025-68144 (درجة CVSS: 8.1): ثغرة Argument Injection في وظائف git_diff وgit_checkout التي كانت تمرر مدخلات المستخدم مباشرة إلى أوامر Git CLI دون تعقيم.

- CVE-2025-68145 (درجة CVSS: 7.1): ثغرة Path Traversal أخرى بسبب غياب التحقق من المسار عند استخدام خيار –repository لتقييد العمليات على مسار محدد.

استغلال هذه الثغرات يتيح للمهاجم تحويل أي مجلد إلى مستودع Git، أو الكتابة فوق أي ملف بتغييرات فارغة، أو الوصول إلى أي مستودع على الخادم.

سيناريو الهجوم وسلسلة الاستغلال

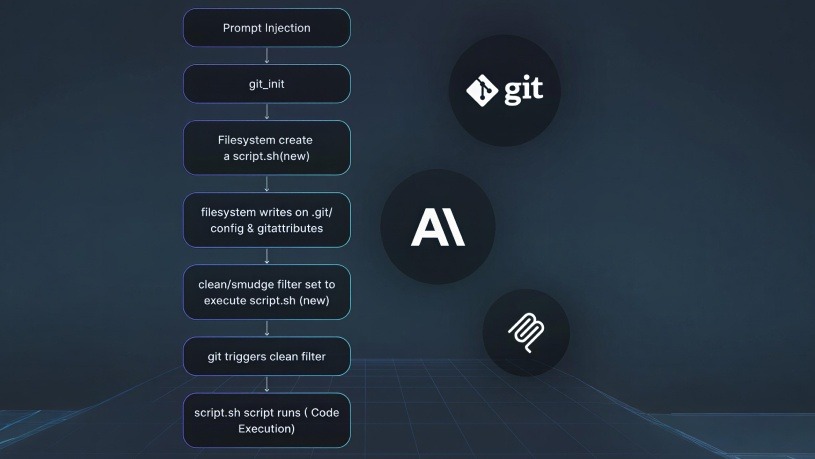

وثّقت شركة Cyata سيناريو هجوم يجمع بين هذه الثغرات وخادم MCP الخاص بالملفات لتحقيق تنفيذ أوامر عن بُعد:

- استخدام git_init لإنشاء مستودع في مجلد قابل للكتابة.

- كتابة ملف .git/config خبيث باستخدام خادم الملفات.

- إضافة ملف .gitattributes لتطبيق فلتر على ملفات معينة.

- إنشاء سكربت شِل يحتوي على الحمولة الضارة.

- كتابة ملف يُفعّل الفلتر.

- استدعاء git_add الذي ينفذ الفلتر ويشغّل الحمولة.

هذا التسلسل يوضح كيف يمكن للمهاجم استغلال الثغرات بشكل مباشر لتحقيق وصول وتنفيذ أوامر داخل النظام.

رد Anthropic وتحذيرات الخبراء

في استجابة سريعة، قامت Anthropic بإزالة أداة git_init من الحزمة وأدخلت عمليات تحقق إضافية لمنع ثغرات Path Traversal. كما أوصت المستخدمين بتحديث الحزمة إلى أحدث إصدار لضمان الحماية المثلى.

الخبير شاحار تال، الرئيس التنفيذي لشركة Cyata، شدد على أن هذه الثغرات ليست حالات نادرة أو إعدادات معقدة، بل تعمل بشكل مباشر في النسخة المرجعية التي يُفترض أن يعتمد عليها المطورون. وأكد أن انهيار الحدود الأمنية في التطبيق المرجعي إشارة إلى ضرورة مراجعة شاملة لمنظومة MCP بأكملها.