رصد خبراء الأمن السيبراني تطوراً جديداً في أساليب برمجية GootLoader الخبيثة، حيث باتت تعتمد على أرشيفات ZIP مشوهة تتكون من 500 إلى 1,000 أرشيف مدمج بهدف تعطيل أدوات التحليل ومنع اكتشافها. هذه التقنية تجعل معظم أدوات فك الضغط مثل WinRAR و7-Zip عاجزة عن التعامل مع الملف، بينما يظل قابلاً للاستخراج عبر أداة فك الضغط الافتراضية في أنظمة ويندوز، مما يتيح للضحايا تشغيل البرمجية بسهولة.

آلية التوزيع والتسلل

تنتشر GootLoader عادة عبر تقنيات تسميم نتائج محركات البحث (SEO poisoning) أو عبر حملات Malvertising، حيث يتم استهداف المستخدمين الباحثين عن قوالب قانونية أو مستندات رسمية، ليتم توجيههم إلى مواقع ووردبريس مخترقة تستضيف الأرشيفات الخبيثة. منذ عام 2020، استُخدمت هذه البرمجية كأداة تحميل (Loader) لنشر برمجيات إضافية، بما في ذلك برمجيات الفدية (Ransomware).

في أكتوبر 2025، ظهرت حملات جديدة تضمنت تقنيات متقدمة مثل استخدام خطوط WOFF2 مخصصة مع استبدال الرموز لإخفاء أسماء الملفات، واستغلال نقطة التعليقات في ووردبريس (“/wp-comments-post.php”) لتسليم الأرشيفات عند ضغط المستخدم على زر “Download”.

تقنيات التهرب من الاكتشاف

أبرز أساليب التهرب التي اعتمدتها GootLoader مؤخراً تشمل:

- دمج 500–1,000 أرشيف في ملف ZIP واحد.

- حذف بايتين أساسيين من سجل نهاية الدليل المركزي (EOCD) لإحداث أخطاء في التحليل.

- عشوائية القيم في الحقول غير الأساسية مثل رقم القرص وعدد الأقراص، مما يربك أدوات فك الضغط.

يطلق الباحثون على هذه التقنية اسم “Hashbusting”، حيث يحصل كل ضحية على ملف ZIP فريد لا يمكن تتبعه عبر بصمة التجزئة (Hash) في بيئات أخرى، مما يعقد جهود الكشف.

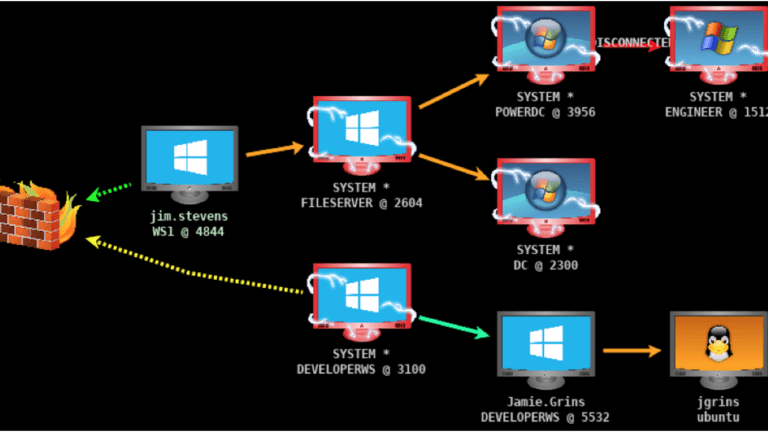

سلسلة الهجوم

- يتم تسليم الأرشيف ككتلة XOR مشفرة، تُفك وتُضاف مراراً على جانب العميل حتى تصل لحجم محدد.

- عند فتح الملف عبر أداة ويندوز الافتراضية، يظهر مجلد يحتوي على ملف JavaScript خبيث.

- تشغيل الملف يؤدي إلى تنفيذه عبر wscript.exe من مجلد مؤقت.

- البرمجية تنشئ اختصاراً (LNK) في مجلد بدء التشغيل لضمان الاستمرارية.

- يتم تشغيل ملف JavaScript ثانوي عبر cscript، ثم إطلاق أوامر PowerShell لجمع معلومات النظام والتواصل مع خادم المهاجم.

توصيات للحماية

ينصح الخبراء المؤسسات بـ:

- حظر تشغيل wscript.exe وcscript.exe للملفات المحملة من الإنترنت إذا لم تكن ضرورية.

- استخدام Group Policy Object (GPO) لضبط فتح ملفات JavaScript عبر Notepad بدلاً من تنفيذها تلقائياً.

- مراقبة حركة الشبكة لرصد أي محاولات اتصال مشبوهة بخوادم خارجية.

- تعزيز الوعي لدى الموظفين حول مخاطر تحميل الملفات من مصادر غير موثوقة.