أعلنت شركة Fortinet عن إصلاح ثغرة أمنية حرجة في منصة FortiSIEM، يمكن أن تسمح لمهاجم غير مصادق بتنفيذ أوامر برمجية عن بُعد على الأجهزة المتأثرة. الثغرة، التي تحمل المعرّف CVE-2025-64155، مصنفة بدرجة خطورة 9.4 وفقاً لمقياس CVSS، وتعود إلى ضعف في معالجة أوامر النظام (OS Command Injection – CWE-78) عبر طلبات TCP مصممة خصيصاً.

الثغرة تؤثر على عقد Super وWorker فقط، وتمت معالجتها في الإصدارات التالية:

- FortiSIEM 6.7.0 حتى 6.7.10 (الترقية إلى إصدار مصحح)

- FortiSIEM 7.0.0 حتى 7.0.4 (الترقية إلى إصدار مصحح)

- FortiSIEM 7.1.0 حتى 7.1.8 (الترقية إلى 7.1.9 أو أحدث)

- FortiSIEM 7.2.0 حتى 7.2.6 (الترقية إلى 7.2.7 أو أحدث)

- FortiSIEM 7.3.0 حتى 7.3.4 (الترقية إلى 7.3.5 أو أحدث)

- FortiSIEM 7.4.0 (الترقية إلى 7.4.1 أو أحدث)

- FortiSIEM 7.5 (غير متأثر)

- FortiSIEM Cloud (غير متأثر)

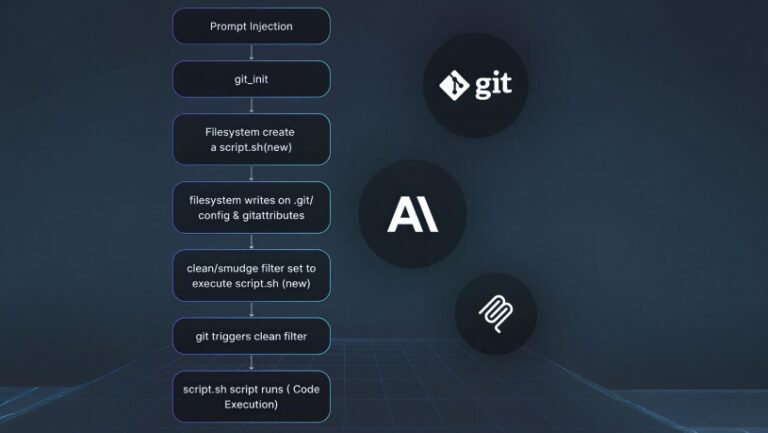

آلية الاستغلال

الباحث الأمني Zach Hanley من Horizon3.ai، الذي اكتشف الثغرة في أغسطس 2025، أوضح أنها تتكون من جزأين:

- ثغرة حقن معاملات غير مصادق عليها تؤدي إلى كتابة ملفات عشوائية، ما يتيح تنفيذ أوامر كـ admin.

- ثغرة تصعيد صلاحيات عبر الكتابة فوق ملفات، تؤدي إلى الحصول على صلاحيات root والسيطرة الكاملة على الجهاز.

المشكلة تكمن في خدمة phMonitor، وهي عملية خلفية مسؤولة عن مراقبة الصحة وتوزيع المهام والتواصل بين العقد عبر المنفذ TCP 7900. عند استقبال طلبات تسجيل الأحداث الأمنية إلى Elasticsearch، يتم استدعاء سكربت shell بمعاملات يمكن التحكم بها من قبل المستخدم، مما يفتح الباب لحقن أوامر عبر أداة curl.

هذا الحقن يمكن استغلاله لكتابة reverse shell إلى الملف /opt/charting/redishb.sh، وهو ملف قابل للكتابة من قبل المستخدم admin ويتم تشغيله كل دقيقة بواسطة مهمة مجدولة (cron) بصلاحيات root، ما يؤدي إلى تصعيد الصلاحيات والسيطرة الكاملة على النظام. الأخطر أن خدمة phMonitor تعرض عدة أوامر لا تتطلب مصادقة، مما يسهل على المهاجمين استغلالها بمجرد الوصول إلى المنفذ 7900.

ثغرات إضافية في FortiFone

إلى جانب FortiSIEM، أصدرت Fortinet إصلاحات لثغرة حرجة أخرى في منصة الاتصالات FortiFone (CVE-2025-47855، بدرجة CVSS: 9.3)، تسمح لمهاجم غير مصادق بالحصول على إعدادات الجهاز عبر طلبات HTTP(S) مصممة خصيصاً. الثغرة تؤثر على الإصدارات:

- FortiFone 3.0.13 حتى 3.0.23 (الترقية إلى 3.0.24 أو أحدث)

- FortiFone 7.0.0 حتى 7.0.1 (الترقية إلى 7.0.2 أو أحدث)

- FortiFone 7.2 (غير متأثر)

توصيات الحماية

تنصح Fortinet المستخدمين بالترقية إلى الإصدارات المصححة فوراً لضمان الحماية المثلى، كما أوصت بتقييد الوصول إلى منفذ phMonitor 7900 كإجراء وقائي إضافي ضد استغلال الثغرة.