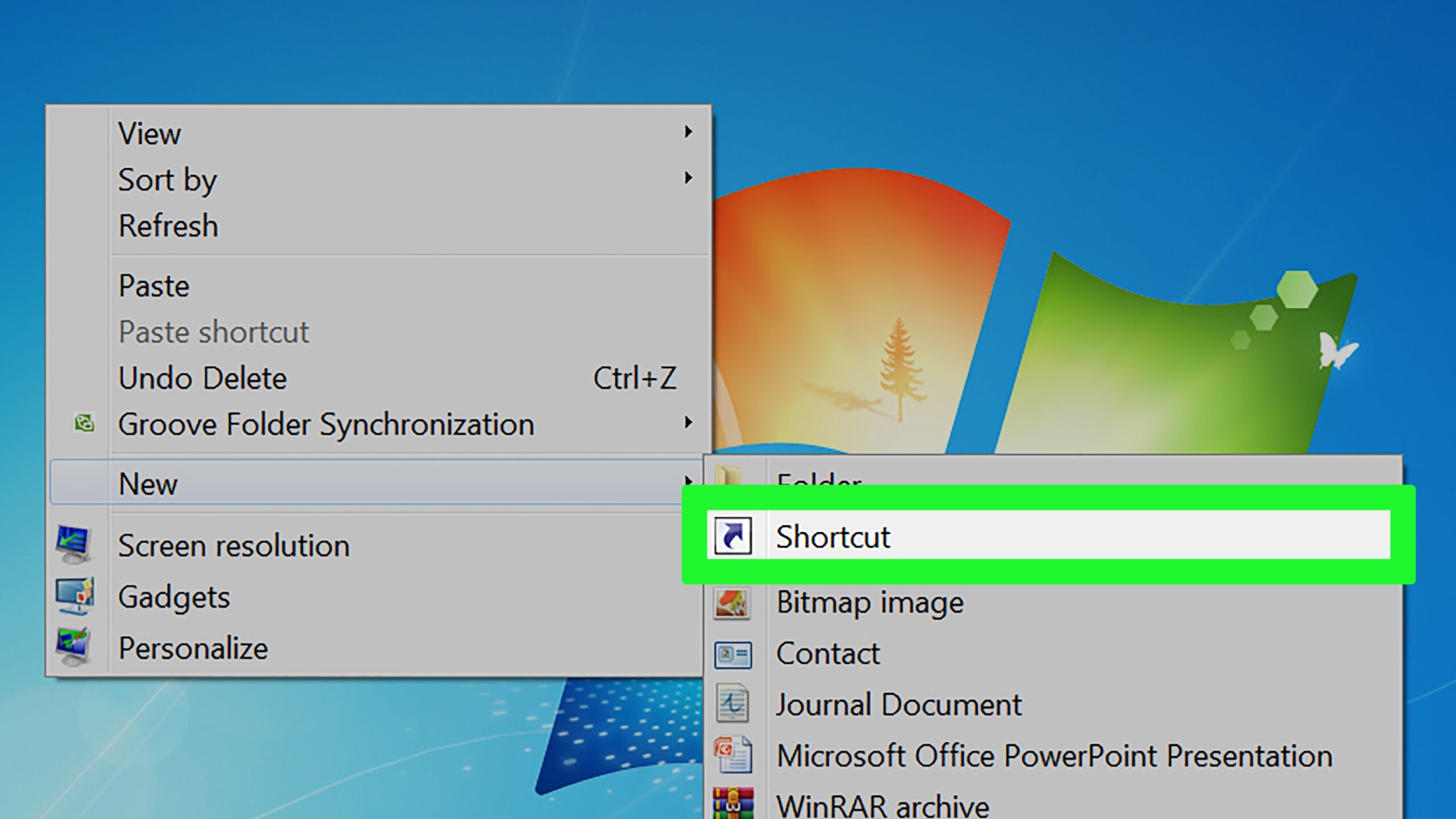

كشفت تقارير أمنية عن حملة تصيّد خبيثة أُطلق عليها اسم Operation Hanoi Thief، استهدفت أقسام تقنية المعلومات وفرق التوظيف في شركات فيتنامية. المهاجمون اعتمدوا على إرسال سير ذاتية مزيفة مرفقة بملفات ZIP عبر البريد الإلكتروني، تحتوي على ملف اختصار Windows LNK، والذي بمجرد فتحه يقوم بتنفيذ حمولة خبيثة “pseudo-polyglot” تعمل كطُعم وفي الوقت نفسه كحاوية لسكربت دفع (Batch Script). هذا السكربت يعرض ملف PDF وهمي للمستخدم بينما يقوم في الخلفية بتحميل مكتبة DLL خبيثة عبر تقنية DLL Side-Loading لتشغيل برمجية LOTUSHARVEST.

قدرات البرمجية الخبيثة LOTUSHARVEST

البرمجية مصممة لإجراء فحوصات مضادة للتحليل الأمني، ما يجعل اكتشافها أكثر صعوبة. بعد تجاوز هذه الفحوصات، تبدأ في جمع بيانات حساسة من متصفحات الإنترنت مثل Google Chrome وMicrosoft Edge، بما يشمل كلمات المرور وملفات تعريف الارتباط وسجلات التصفح، مما يمنح المهاجمين وصولاً واسعاً إلى معلومات المستخدمين والشركات المستهدفة.

خلفية التهديد وأصله المحتمل

التحقيقات الأمنية نسبت النشاط إلى مجموعة تهديد يُعتقد أنها ذات أصل صيني، وذلك بدرجة ثقة متوسطة. هذا يعكس استمرار نشاط مجموعات سيبرانية مرتبطة بالصين في استهداف قطاعات استراتيجية في دول جنوب شرق آسيا، مع تركيز خاص على أقسام الموارد البشرية التي تُعد بوابة حساسة للوصول إلى بيانات الموظفين والشركات.

دلالات على الأمن المؤسسي

الهجوم يبرز خطورة الاعتماد على البريد الإلكتروني كوسيلة رئيسية للتوظيف، ويؤكد الحاجة إلى تعزيز الوعي الأمني لدى فرق الموارد البشرية، وتطبيق تقنيات فحص متقدمة للملفات المرسلة. كما يوضح أن المهاجمين يطورون باستمرار أساليبهم عبر دمج تقنيات مثل DLL Side-Loading مع ملفات طُعم مقنعة، ما يستدعي استراتيجيات دفاعية أكثر صرامة في المؤسسات المستهدفة.