رصد باحثون في الأمن السحابي موجة هجمات جديدة تقودها جهات تهديد مرتبطة بكوريا الشمالية، تستغل الثغرة الحرجة React2Shell في مكوّنات React Server Components (RSC) لنشر برمجية وصول عن بُعد غير موثقة سابقًا تُعرف باسم EtherRAT. وتتميز هذه البرمجية بقدرتها على استخدام عقود Ethereum الذكية لتحديد خوادم التحكم والسيطرة، إضافة إلى نشر خمسة آليات مستقلة للثبات على أنظمة Linux، وتحميل نسخة خاصة بها من Node.js مباشرة من الموقع الرسمي.

وتشير شركة Sysdig إلى أن نشاط EtherRAT يتقاطع بشكل كبير مع حملة طويلة الأمد تُعرف باسم Contagious Interview، والتي تستهدف مطوري Web3 والبلوك تشين عبر مقابلات عمل مزيفة ومهام برمجية خادعة منذ فبراير 2025.

سلسلة هجوم تبدأ باستغلال ثغرة CVE-2025-55182

تبدأ الهجمة باستغلال الثغرة CVE‑2025‑55182 ذات التقييم 10.0، حيث يتم تنفيذ أمر Shell مشفّر بـBase64 لتنزيل سكربت مسؤول عن نشر الحمولة الأساسية. ويُستخدم curl كأداة رئيسية لجلب السكربت، مع الاعتماد على wget وpython3 كخيارات بديلة.

يقوم السكربت بإعداد البيئة عبر تنزيل Node.js v20.10.0، ثم كتابة Blob مشفر وDropper جافاسكربت مُموّه على القرص. وبعد ذلك يحذف السكربت نفسه لتقليل الآثار الجنائية، ويبدأ تشغيل الـDropper.

مهمة الـDropper الأساسية هي فك تشفير حمولة EtherRAT باستخدام مفتاح ثابت، ثم تشغيلها عبر Node.js الذي تم تنزيله. وتستخدم البرمجية تقنية EtherHiding للحصول على عنوان خادم C2 من عقد Ethereum ذكي يتم تحديثه كل خمس دقائق.

آلية فريدة تعتمد على “تصويت الإجماع” عبر 9 عقد Ethereum

توضح Sysdig أن EtherRAT تستعلم تسع نقاط RPC عامة في وقت واحد، ثم تختار عنوان C2 الذي يظهر في أغلب الردود. هذه الآلية تمنع:

- إعادة توجيه البوتات إلى خوادم مزيفة عبر نقطة RPC مخترقة

- تسميم عملية تحديد C2 من قبل الباحثين عبر تشغيل عقدة Ethereum مزيفة

وقد شوهدت آلية مشابهة سابقًا في حزمتين خبيثتين على npm هما colortoolsv2 وmimelib2.

آليات ثبات متعددة وتحديث ذاتي للبرمجية

بعد الاتصال بخادم C2، تدخل البرمجية في حلقة استعلام كل 500 مللي ثانية، وتنفّذ أي رد يتجاوز 10 أحرف باعتباره شيفرة JavaScript. وتضمن خمس آليات ثبات تشغيل البرمجية بعد كل إعادة تشغيل:

- خدمة systemd للمستخدم

- إدخال XDG autostart

- مهام Cron

- حقن في .bashrc

- حقن في profile

كما تتمتع البرمجية بقدرة التحديث الذاتي، حيث ترسل شيفرتها إلى خادم C2 ثم تستقبل نسخة جديدة مختلفة في التمويه لكنها مطابقة وظيفيًا، ما يساعدها على تجاوز أدوات الكشف القائمة على التواقيع.

وتشير الروابط التقنية إلى تشابه بين EtherRAT وBeaverTail، وهو مُحمّل جافاسكربت معروف بسرقة البيانات.

تطور خطير في استغلال React2Shell

ترى Sysdig أن EtherRAT تمثل نقلة نوعية في استغلال React2Shell، إذ تتجاوز التعدين العشوائي وسرقة بيانات الاعتماد نحو وصول مستمر ومتخفي طويل الأمد.

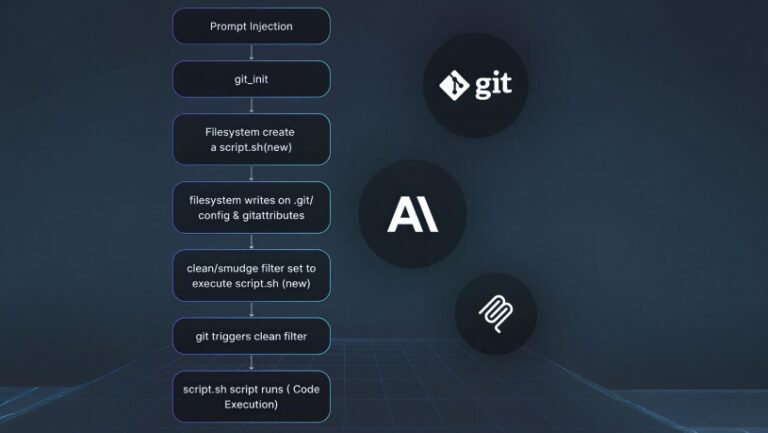

انتقال حملة Contagious Interview من npm إلى VS Code

كشفت OpenSourceMalware عن نسخة جديدة من الحملة تدفع الضحايا لاستنساخ مستودع GitHub أو GitLab أو Bitbucket وفتحه في VS Code. وبمجرد فتح المجلد، يتم تشغيل ملف tasks.json تلقائيًا، ليقوم بتنزيل سكربت مُحمّل عبر curl أو wget.

على أنظمة Linux، يؤدي ذلك إلى تشغيل سكربت إضافي باسم vscode-bootstrap.sh، والذي يجلب ملفات package.json وenv-setup.js، حيث يعمل الأخير كنقطة انطلاق لبرمجيات BeaverTail وInvisibleFerret.

ورصد الباحثون 13 نسخة مختلفة من هذه الحملة عبر 27 حساب GitHub و11 نسخة من BeaverTail، تعود أقدمها إلى أبريل 2025 وأحدثها إلى ديسمبر 2025.

كما لاحظ الباحثون أن جهات التهديد الكورية الشمالية انتقلت إلى استخدام منصة Vercel بشكل شبه حصري بدلًا من Fly.io وRender وPlatform.sh.