كشف تحليل فريق Unit 42 في شركة Palo Alto Networks عن حملة تصيّد نصّي واسعة النطاق (smishing) يديرها ما يُعرف بـSmishing Triad، والتي سجّلت منذ 1 يناير 2024 أكثر من 194,000 نطاق خبيث تُستخدم لاستهداف خدمات ومنصات متنوعة حول العالم، مستغلةً البُنى التحتية المسجَّلة عبر مسجّل في هونغ كونغ واستضافة على سحابات أمريكية شائعة.

بنية تحتية واسعة ونمط عمل مُجزّأ بالأدوار

تشير تحليلات الباحثين — بما فيهم Reethika Ramesh وZhanhao Chen وDaiping Liu وآخرون — إلى أن النطاقات تُسجَّل في الغالب عبر مسجل هونغ كونغي (Dominet (HK) Limited)، بينما تستضيف البنى الفعلية على خوادم سحابية أمريكية شائعة مثل Cloudflare (معظم عناوين IP). وقد وُجهت الاتهامات إلى مجموعة مرتبطة بالصين تُدير حملة تزجّ رسائل تحذيرية وهمية عن مخالفات مرور أو تسليم طرود لتخويف المستخدمين ودفعهم للإفصاح عن معلومات حسّاسة أو لفتح روابط خبيثة.

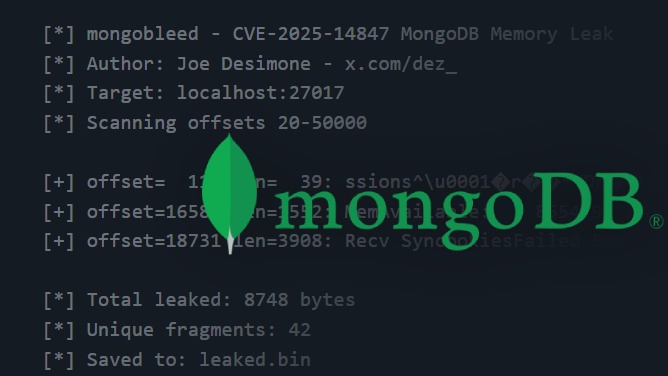

التحليل أوضح أن منظومة العمل داخل Smishing Triad تعمل كـPhishing-as-a-Service (PhaaS) — مجتمع نشط يجمع مطوّري مجموعات التصيّد، وبائعي أرقام الهواتف، وبائعي النطاقات المؤقّتة، ومزوّدي الاستضافة، ومرسلي الرسائل، ومحققي صلاحية الأرقام، وأدوات فحص القوائم السوداء لضمان دوران سريع للنطاقات.

دوران نطاقات سريع لإبقاء الحملة مترمّلة

من بين 136,933 نطاقًا جذرًا (root domains) حُدِّدت في التحليل، يُسجل 93,200 تقريبًا (68.06%) عبر Dominet (HK) Limited. سجَّل الباحثون أيضاً أن معظم النطاقات قصيرة العمر: 39,964 نطاقًا (29.19%) كانت نشطة ليومين أو أقل؛ و71.3% كانت نشطة لأقل من أسبوع؛ و82.6% لأقل من أسبوعين؛ وأقل من 6% بقيت فعّالة بعد ثلاثة أشهر من التسجيل. هذا الدوران السريع يظهر استراتيجية واضحة لتفادي الاكتشاف والحجب عبر إعادة تسجيل نطاقات جديدة بشكل مستمر.

التحليل كشف أيضًا أن 194,345 أسماء نطاق كاملة (FQDNs) تحلَّت إلى ما يصل إلى 43,494 عنوان IP فريدًا، مع تركيز استضافة كبير في الولايات المتحدة وعلى شبكة Cloudflare (AS13335).

أهداف انتحال وتكتيكات استهداف مالية

أبرزت Unit 42 أن خدمة البريد الأمريكية (USPS) هي أكثر الخدمات انتحالًا، مع 28,045 FQDNs تنتحل هويتها. كما أن اشراك مواضيع الرسوم المرورية جاء في طليعة وسائط الخداع مع نحو 90,000 FQDN مكرَّسة لخداع مستخدمي خدمات الرسوم. الحملة انتحلت أيضًا بنوكًا، ومنصات تبادل العملات المشفّرة، وخدمات التوصيل، وقوى شرطية، ومؤسسات حكومية في دول مثل روسيا وبولندا وليتوانيا.

في بعض حملات انتحال الجهات الحكومية، يعاد توجيه الضحايا إلى صفحات هبوط تزعم وجود رسوم غير مسددة، وتستخدم أحيانًا شِرْك ClickFix لخداع الضحية لتنفيذ كود خبيث بدعوى استكمال اختبار CAPTCHA. الروابط تؤدي عادةً إلى خدمات استضافة ملفات أو صفحات تصيّد على منصات مثل MediaFire وDropbox وGoogle Drive وGoogle Sites وBlogger وTelegraph، وغالبًا ما تُخفي الوجهات الحقيقية عبر مختصرات روابط.

تحوّل التركيز نحو الحسابات المالية ونتائج مالية فادحة

أظهرت تقارير سابقة اعتماد حملة Smishing Triad على استهداف حسابات الوساطة المالية لسرقة بيانات بنكية ورموز المصادقة، مع قفزة بخمس مرات في العمليات الموجّهة لتلك الحسابات في الربع الثاني من 2025 مقارنةً بالعام السابق، بحسب Fortra. بعد اختراق هذه الحسابات، يقوم المهاجمون أحيانًا بتلاعب بأسعار الأسهم عبر أساليب “الضخّ والتفريغ” (ramp and dump)، ما يزيد الأثر المالي ويترك أثرًا ضئيلًا من الوثائق المحاسبية. وثّق تقرير صحيفة The Wall Street Journal أن المجموعة حققت أكثر من مليار دولار خلال ثلاث سنوات من نشاطها.