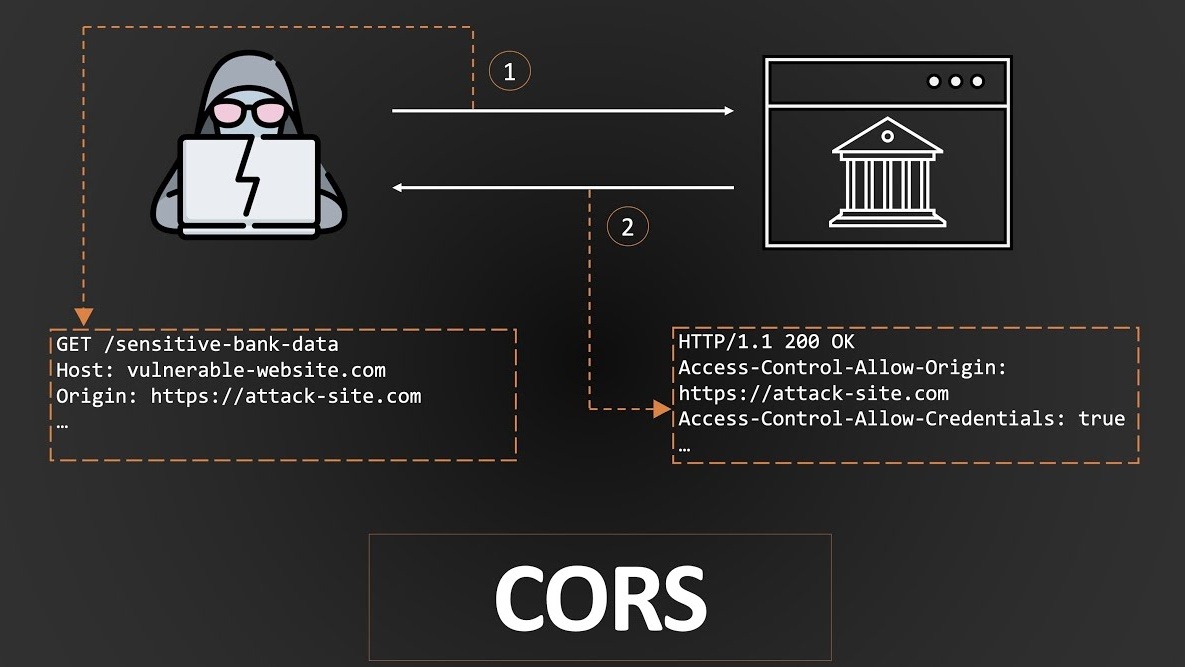

كشف مركز التنسيق CERT/CC عن ثغرة مؤثرة في آلية مشاركة الموارد عبر المصادر (CORS) في مجموعة من المتصفحات الرئيسية، الأمر الذي يتيح للمهاجمين التلاعب بسياسة CORS واستغلال تقنيات إعادة ربط نظام أسماء النطاقات (DNS rebinding) لإجراء طلبات عابرة للمصدر ضد خدمات محلية أو على منافذ غير متوقعة وسحب بيانات حساسة منها.

كيف يعمل الهجوم تقنيًا

تعتمد الاستغلالات على استضافة نطاق يخضع لسيطرة المهاجم تُجيب باستجابات CORS متساهلة عند استعلامها بواسطة صفحات ضارة. تُنفّذ صفحة موزّعة عليها حمولة JavaScript التي ترسل طلبات تحقق (preflight) دورية لتقييم ما إذا كانت الطلبات العبر-مصدر مسموحًا بها. ثم يقوم المهاجم بهجمة DNS rebinding لإعادة تعيين اسم النطاق إلى عنوان IP داخلي أو إلى خدمة محلية على جهاز الضحية. بعد تغيير عنوان الـ DNS، ترث الخدمة الهدف الرؤوس المتساهلة ويصبح بالإمكان إجراء طلبات عابرة للمصدر والوصول إلى موارد كانت يفترض أنها محمية بسياسة CORS الأصلية، ما قد يؤدي إلى تسريب بيانات أو تنفيذ أوامر غير مرغوب فيها على الخدمات المحلية.

نطاق التأثر والخلفية التقنية

أثّرت مشكلة مماثلة على متصفحات كروم وفايرفوكس وسفاري وإصدارات مبنية على محركات WebKit وBlink، وقد تم تتبع إحدى نسخ الثغرة تحت معرف CVE-2025-8036. تكمن خطورة المشكلة في تراكب عنصرين: أولًا، اعتماد بعض الخوادم على رؤوس CORS وحدها كآلية دفاع، وثانيًا، قدرة هجمات DNS rebinding على تغيير هدف اسم النطاق بعد أن تُخزَّن استجابات preflight مؤقتًا، ما يخلق نافذة زمنية يمكن خلالها الالتفاف على الضوابط. هذه التركيبة تجعل خدمات الإدارة المحلية وواجهات برمجة التطبيقات الداخلية واللوحات الإدارية معرضة بشكل خاص للخطر، لا سيما حين تكون متاحة دون قيود إضافية على الوصول.

التوصيات الفنية والإجرائية للتخفيف

-

تحديث المتصفحات والعملاء المتأثرين فورًا إلى أحدث الإصدارات التي تصدرها الجهات المطورة لتصحيح هذه الفئة من المشاكل.

-

عدم الاعتماد حصريًا على رؤوس CORS كآلية حماية للخدمات الحساسة؛ إضافة طبقات دفاعية مثل المصادقة القوية، قوائم تحكم عناوين IP، أو حماية على مستوى الشبكة.

-

تقييد الوصول إلى واجهات الإدارة المحلية ومنع استجابات preflight لنطاقات غير موثوقة أو غير معروفة.

-

مراقبة سجلات DNS وأنماط الاستعلامات لاكتشاف سلاسل طلبات متكررة أو تغيّرات مفاجئة في عناوين IP التي قد تشير لمرحلة rebinding.

-

تعزيز الحماية على مستوى الشبكة (مثل جدران الحماية ونظم الكشف عن الاختراق) لرصد محاولات اتصال خارجية غير اعتيادية بخدمات محلية.

-

مراجعة إعدادات التخزين المؤقت لاستجابات preflight على الخوادم وتقليل مدد التخزين إن أمكن لتقليل نافذة الاستغلال.