راقب باحثون تطورًا ملحوظًا في برمجية السرقة المعلوماتية المعروفة باسم Rhadamanthys، إذ أضافت النسخ الأحدث قدرات لجمع بصمات الأجهزة والمتصفحات، واعتمدت أساليب ستينوغرافية لإخفاء الحمولات داخل صور PNG (وأيضًا WAV وJPEG)، إلى جانب توسيع منظومة منتجاتها وخيارات التوزيع ضمن نموذج Malware-as-a-Service.

تصاعد القدرات التقنية وآليات التخفّي

تُظهر النسخة الحالية (المذكورة 0.9.2) امتدادات وظيفية تتجاوز جمع بيانات الاعتماد البسيط لتشمل: جمع بصمات الأجهزة والمتصفحات، دمج محرك Lua لتشغيل مكوّنات إضافية (Plugins) مكتوبة بلغة Lua، وآليات تشفير/تغليف مخصصة بصيغة XS لنقل الوحدات التنفيذية. الحمولات تُوظَّف بطريقة ستينوغرافية—تُخفي حزمة التنفيذ داخل ملفات وسائط (WAV, JPEG, PNG) يُستخرج منها المحتوى المشفّر ويُفك تشفيره ثم يُشغَّل؛ وفك تشفير حزم PNG يتطلب مفتاحًا مشتركًا يتم الاتفاق عليه أثناء مرحلة التواصل الأولى مع خادم القيادة والتحكم (C2).

فحوصات البيئة والابتعاد عن صناديق الرمل (Sandbox evasion)

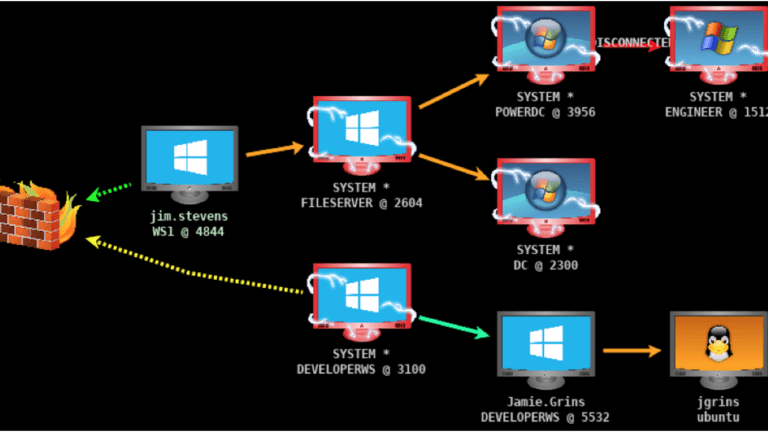

تتضمن وحدات البرمجية فحصًا بيئيًا دقيقًا (Module سابقًا عُرف بـ Strategy) للتأكّد من أن العيّنة لا تعمل داخل بيئة تحليل آلية؛ تشمل الفحوص: مقارنة العمليات الجارية مع قوائم ممنوعة، استرجاع صورة الخلفية ومقارنتها بعلامة تمثّل بيئة Triage، فحص أسماء المستخدمين للبحث عن دلائل أسماء صناديق الرمل، والتحقق من HWID الجهاز مقابل قوائم محددة. تنفّذ هذه الفحوص قبل مواصلة الاتصال بـ C2 وسحب المكوّن الأساسي للّصّ أو سرقة البيانات.

نمط الأعمال والتسويق—من منتج جنائي إلى منظومة خدمات

بيّنت التحليلات أن مؤلف البرمجية (الإعلان الأولي من حساب kingcrete2022) بنى علامة تجارية تجارية تطلق عليها تسميات مثل “RHAD security” و”Mythical Origin Labs”، وتعرض باقات مدفوعة كنموذج اشتراك (من 299$ شهريًا لنسخة مستضافة ذاتيًا إلى 499$ مع خدمات إضافية ودعم أولوي). هذا الاحتراف في التسويق والبنية التجارية يشير إلى سعي المطوّرين لتحويل المشروع إلى عمل طويل المدى يدعم نظامًا إيكولوجيًا من الأدوات (مثل Elysium Proxy Bot وCrypt Service) وخدمات الدعم، ما يجعل تهديد Rhadamanthys أكثر ثباتًا واستمرارية في الساحة الإجرامية.

تغييرات التلوين والالتفاف حول التحليل القياسي

أدخلت النسخ الحديثة تحسينات على المحمّلات واللودرات بهدف تقليل تسريب القطع غير المعبأة—مثال ذلك عرض رسالة تحذيرية للمستخدم تتيح إكمال التنفيذ دون إلحاق ضرر واضح بالجهاز، بهدف منع موزّعي البرمجية من رفع الملف التنفيذي في صورته المكشوفة التي تسهّل اكتشافه. على الرغم من تشابه السلوك الظاهري مع أدوات أخرى (مثل Lumma)، فإن طرق التنفيذ والنداءات النظامية (syscalls) وطرق إظهار نوافذ الرسائل تختلف من حيث التطبيق والتمويه. كذلك شهدت النسخ تغيّرًا في صيغ المعرفات (mutex وbot ID) وأنماط التشويش على الأسماء والتكوينات المضمنة، ما يتطلب من المحلّلين تحديث أدوات تحليل التكوين (config parsers) ومراقبة تسليم الحمولات عبر ملفات PNG ومتابعة التغيّر المستمر في تقنيات التحوّر والتشويش.