رصد صيادُو التهديدات حملة برمجية جديدة توزع Vidar Stealer خلال الأسابيع الماضية، مع ظهور تقنيات إخفاء محدثة تهدف إلى زيادة قدرة البرمجية على تجاوز المكتبات والأدوات الدفاعية. النسخة المعاصرة تم تعديلها لتتبع استراتيجية متعددة المسارات تجمع بين التخفي والمرونة في التنفيذ، ما أعادها إلى الواجهة كتهديد فعّال لسرقة البيانات.

قنوات الانتشار والاستهداف الواسع

تعتمد الحملة على مزيج من رسائل التصيّد، والمواقع المخترقة أو الوهمية، وحملات الإعلانات الخبيثة (malvertising) لبلوغ جمهور أوسع وتجاوز آليات الحماية التقليدية. كما تسعى البرمجية إلى الالتفاف على آليات فحص السكربتات مثل AMSI وتثبت نفسها عبر مهام مجدولة لضمان الاستمرارية على الأجهزة المصابة.

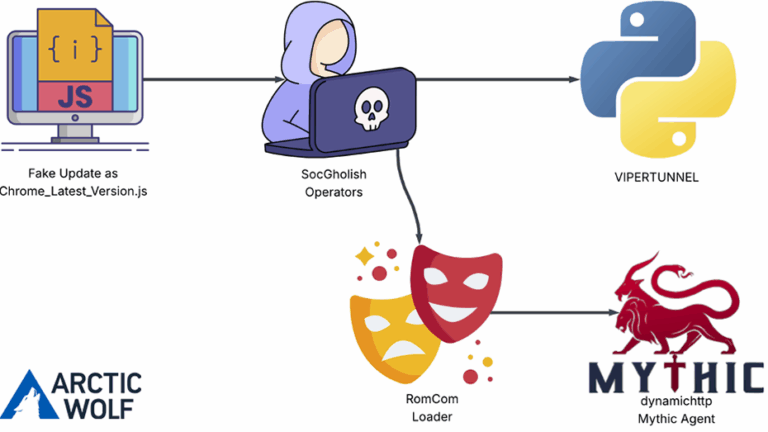

آليات الاتصال والتحكم المخفية عبر تيليجرام

تستخدم البرمجية آلية مبتكرة لاسترجاع تفاصيل خوادم القيادة والتحكم (C2) عبر حسابات تيليجرام ومواضع إيداع ميتة (dead drop resolver)، ما يتيح تغيير نقاط السيطرة دون الاعتماد على بنية خوادم ثابتة. كما تتنقل اتصالاتها متنكّرةً كحركة “PowerShell” لتبدو شرعية، وتوظف أسلوبًا منسقًا لإعادة المحاولات مع تباعد أُسّي واهتزاز (exponential backoff with jitter) لتقليل ملاحظة تكرار الاتصالات.

مقاومة الاكتشاف والتحديات أمام المدافعين

تقلّل البرمجية من ظهور الأخطاء في سجلات الاتصال، وتقوم بمحاولات متكررة للتحميل حتى في بيئات شبكية غير مستقرة، كما تعمد إلى توليد مسارات ومسميات ملفات عشوائية لتفريق كل عيّنة عن الأخرى، ما يصعّب كشفها بواسطة توقيعات ثابتة. توصي التحليلات بتركيز جهود الدفاع على مراقبة سلوك الشبكة غير الاعتيادي، تحليل مهام مجدولة مشبوهة، تدقيق استخدام واجهات برمجة التطبيقات الخارجية مثل تيليجرام، وتطبيق تدابير منع اعتماد السكربتات ذات الاعتمادية الطويلة للأذونات.