أفادت شركة الأمن السيبراني F6 بأن مجموعة قرصنة جديدة غير موثقة سابقًا، أطلقت على نفسها اسم ComicForm، تشن منذ أبريل 2025 حملة تصيّد استهدفت قطاعات صناعية ومالية وسياحية وبحثية وتجارية في بيلاروس وكازاخستان وروسيا.

الهجمات اعتمدت على رسائل بريد إلكتروني ذات عناوين خادعة مثل “فاتورة للدفع” أو “وثيقة للتوقيع”، تحمل مرفقات بامتداد RR تحتوي على ملف تنفيذي يتظاهر بأنه مستند PDF. الملف، وهو محمّل مكتوب بلغة .NET، يقوم بتشغيل مكتبات DLL خبيثة تنتهي بزرع برمجية Formbook الشهيرة لسرقة البيانات، مع تعديل مهام مجدولة وإضافة استثناءات في Microsoft Defender لتفادي الاكتشاف.

الغريب أن الشيفرة احتوت أيضًا على روابط صور GIF لأبطال خارقين من موقع Tumblr مثل “باتمان”، وهو ما ألهم تسمية المجموعة. التحقيقات بينت أن الحملة استهدفت أيضًا بنكًا في بيلاروس في أبريل 2025 وشركات صناعية في روسيا حتى يوليو الماضي، عبر صفحات تصيّد مزيفة لخدمات إدارة المستندات لسرقة بيانات الاعتماد.

تقنيات متطورة في صفحات التصيّد

أوضحت F6 أن الصفحات المزيفة تضمنت شيفرة JavaScript قادرة على استخراج البريد الإلكتروني من الرابط، وملء الحقول تلقائيًا، ثم استخدام واجهة برمجة تطبيقات (API) لعرض لقطة شاشة لموقع الشركة المستهدفة كخلفية، في محاولة لإضفاء المصداقية على عملية الخداع.

مجموعة SectorJ149 الموالية لروسيا تستهدف كوريا الجنوبية

في موازاة ذلك، كشف فريق ThreatRecon التابع لشركة NSHC الكورية عن أنشطة مجموعة SectorJ149 (المعروفة أيضًا باسم UAC-0050)، وهي مجموعة سيبرانية موالية لروسيا.

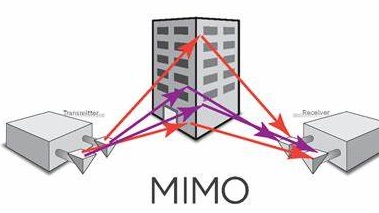

استهدفت الحملة، التي بدأت في نوفمبر 2024، قطاعات التصنيع والطاقة وأشباه الموصلات في كوريا الجنوبية عبر رسائل تصيّد موجّهة للإداريين والموظفين، باستخدام ملفات CAB تحتوي على سكريبتات Visual Basic. هذه السكريبتات تشغّل أوامر PowerShell تتصل بمستودعات على GitHub أو Bitbucket لتحميل ملفات صور JPG تخفي محمّلات تنفذ برمجيات خبيثة مثل Lumma Stealer وRemcos RAT وFormbook.

أبعاد سياسية متزايدة للهجمات

أشارت شركة NSHC إلى أن المجموعة، التي كانت في السابق تركّز على تحقيق مكاسب مالية، باتت في الآونة الأخيرة تستخدم هجماتها لتحقيق أهداف ذات طبيعة هاكتيفيستية، عبر توظيف البرمجيات الخبيثة لإيصال رسائل سياسية واجتماعية وأيديولوجية.