اكتشف باحثو الأمن الإلكتروني نمطاً جديداً من برمجيات الفدية أطلقوا عليه اسم HybridPetya، يجمع سمات الشهيرين Petya/NotPetya مع قدرة متطورة على اختراق آلية الحماية Secure Boot في نظم تعتمد واجهة التمهيد القابلة للتمديد (UEFI). ما يميّز HybridPetya أنه نادرًا ما يرى النور كنموذج تقليدي للفدية فقط؛ بل يعتمد على مكوّن UEFI مركزي يجعل الهجوم عميق التأثير ويستهدف مستوى تمهيد النظام نفسه.

كيف يعمل الهجوم وما الذي يجعله خطيراً؟

أوضحت شركة الأمن السلوفاكية ESET أن عينات HybridPetya ظهرت في منصّة VirusTotal في فبراير 2025، وأن البرمجية لا تكتفي بتشفير الملفات فحسب، بل تستهدف جدول الملفات الرئيسي (MFT) على أقسام NTFS، وهو ملف يحوي بيانات وصفية عن الملفات كلها، ما يعيق استعادة بنية الملفات بسهولة حتى بعد محاولات فك التشفير الجزئي.

يتكوّن الهجوم من عنصرين أساسيين: مُثبّت (installer) وbootkit يعمل في بيئة UEFI. يقوم المُثبّت بزرع تطبيق EFI خبيث على قسم نظام EFI (ESP)، ويصبح هذا التطبيق هو المسؤول عن إجراءات التشفير والتحكم في حالة القرص (مؤشرات الحالة تشير إلى حالات مثل: جاهزية للتشفير، مُشفّر، أو مفكّ المشفّر بعد سداد الفدية). كما أن تغييرات المُثبّت على محمِّل الإقلاع قد تؤدي إلى توقف النظام (BSoD) لتضمن تشغيل الـbootkit فور إعادة التشغيل.

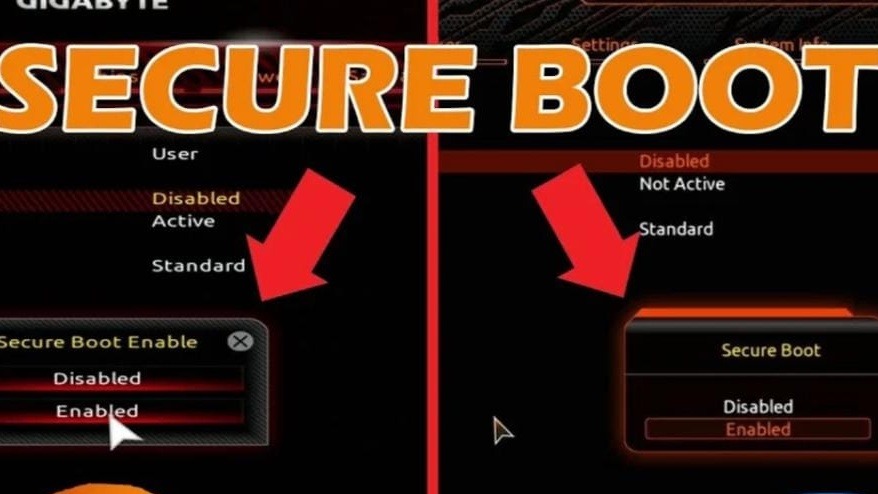

آلية تجاوز Secure Boot وما الذي استغله المهاجمون

رصدت ESET أن بعض نسخ HybridPetya تستغل ثغرة CVE-2024-7344 (مقياس CVSS: 6.7) في تطبيق UEFI يُعرف بـHowyar Reloader (reloader.efi) — ثغرة كانت تسمح بتحميل ملف خبيث من ملف خاص يُدعى cloak.dat على قسم EFI بدون إجراء فحوص سلامة أو تكامل، وبذلك تُغيّب آلية Secure Boot عن عملها. قامت مايكروسوفت بسحب النسخة الضعيفة من هذا الثنائي كجزء من تحديثات Patch Tuesday في يناير 2025، لكن وجود النسخة الضعيفة في أجهزة غير مُحدّثة يفتح الباب أمام استغلال مماثل.

الملف cloak.dat يحتوي على الـbootkit مشفورًا/مُقنعًا بطريقة تجعل reloader.efi يقوم بتحميله وتنفيذه في بيئة التمهيد، متجاهلاً أي تحقق من التوقيع أو سلامة المحتوى — وهذا بالضبط ما يحوّل ثغرة UEFI إلى نقطة اختراق حرجة تسمح للبرمجية بالسيطرة قبل تحميل نظام التشغيل.

الفروق مع Petya وملامح الاستغلال والنتائج المحتملة

رغم تشابه الاسم والأسلوب مع Petya/NotPetya، فإن HybridPetya يختلف في نقاط أساسية:

-

يعتمد HybridPetya على مكوّن UEFI يمكنه تنفيذ تشفير MFT عبر مستوى الإقلاع، ما يمنح المهاجم استمرارية وتأثيرًا أعمق على النظام.

-

على خلاف NotPetya الذي اتسم بالدمار الشامل، تُظهِر شفرات HybridPetya إمكانية إعادة البناء: القائمون عليها يتيحون آلية لفك التشفير إذا أدخل الضحية مفتاح الدفع الصحيح (وتُستعاد محمِّلات الإقلاع من نسخ احتياطية أنشأها المُثبّت أثناء التشغيل). كما يمكن للمهاجمين استخراج مفتاح فك التشفير من مفاتيح التثبيت الشخصية للمخترقين، ما يجعل السيناريو ليس بالضرورة مجرد “تدمير نهائي”.

-

حتى الآن، أبلغت ESET أنها لم تجد أدلة قاطعة على استخدام HybridPetya في هجمات واسعة النطاق حقيقية، وقد تكون بعض العينات تجريبية (Proof-of-Concept) أو مراحل تطوير. ومع ذلك، تسجل الأوساط الأمنية أنه بات لدينا الآن «ربع» أمثلة عامة ومعلنة على bootkits قادرة على تخطّي Secure Boot، ما يرفع مستوى القلق تجاه هذا النوع من الهجمات.