شهد الباحثون الأمنيون نشاطًا متصاعدًا للمجموعة الإلكترونية المعروفة باسم Storm-0501، والتي تركز على الهجمات المالية عبر استغلال بيئات السحابة، بهدف استخراج البيانات وابتزاز الضحايا.

وقال فريق الاستخبارات الأمنية لدى مايكروسوفت في تقرير له: “على عكس البرمجيات الخبيثة التقليدية على الخوادم المحلية، حيث يقوم المهاجم بتشفير الملفات الحيوية داخل الشبكة ثم يطلب فدية، فإن برمجيات الفدية المعتمدة على السحابة تُحدث تحولًا جوهريًا”.

وأضاف التقرير: “يستغل Storm-0501 قدرات السحابة الأصلية لاستخراج كميات ضخمة من البيانات بسرعة، وحذف البيانات والنسخ الاحتياطية ضمن بيئة الضحية، وطلب الفدية، كل ذلك دون الحاجة لنشر البرمجيات الخبيثة التقليدية”.

تطور الهجمات والقطاعات المستهدفة

تم توثيق Storm-0501 لأول مرة قبل نحو عام من مايكروسوفت، حيث استهدفت هجماته الهجينة الحكومة، التصنيع، النقل، وقطاع إنفاذ القانون في الولايات المتحدة. وتحولت المجموعة لاحقًا من الهجمات على البنية التحتية المحلية إلى استهداف السحابة، بما يشمل سرقة بيانات الدخول ونشر برمجيات الفدية.

وأوضحت مايكروسوفت أن الموجة الأخيرة من الهجمات فرصية وغير مرتبطة بقطاع محدد، حيث طالت مؤسسات تعليمية، ومستشفيات، وهيئات أخرى.

مهارات Storm-0501 في التنقل بين البيئات

تعمل المجموعة منذ 2021، وتطورت لتصبح مزود خدمة رانسوموير كخدمة (RaaS)، تستخدم عدة برمجيات خبيثة مثل: Sabbath، Hive، BlackCat (ALPHV)، Hunters International، LockBit، وEmbargo.

وقالت مايكروسوفت: “تواصل Storm-0501 إظهار مهارتها في التنقل بين بيئات الخوادم المحلية والسحابة، مستغلة نقاط الضعف وأجهزة غير محمية لتصعيد الامتيازات والوصول إلى حسابات عالية المستوى، وأحيانًا عبور المستأجرين في بيئات متعددة المستأجرين لتحقيق أهدافها”.

أساليب الهجوم وتقنيات الاختراق

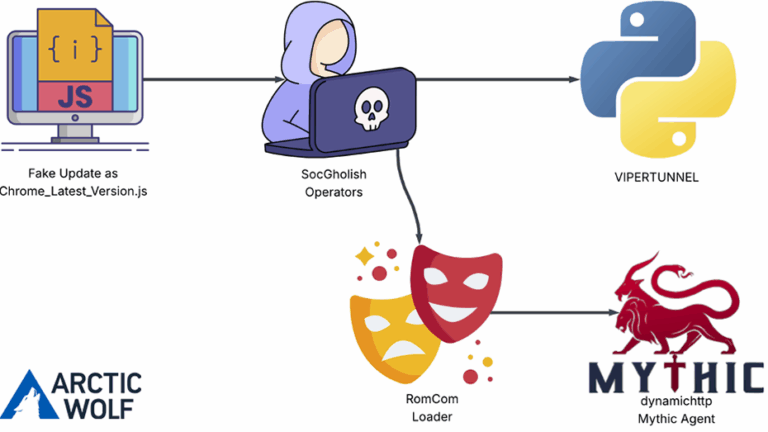

تبدأ الهجمات عادة باستغلال الوصول الأولي عبر وسطاء الدخول مثل Storm-0249 وStorm-0900، مستخدمة بيانات اعتماد مسروقة أو ثغرات تنفيذ التعليمات البرمجية عن بُعد في الخوادم غير المحدثة.

وشددت مايكروسوفت على أن هذه الهجمات تتيح للمهاجمين تجاوز الدفاعات المحيطية وإقامة وجود داخل الشبكة، تمهيدًا لمرحلة التسلل، تصعيد الامتيازات، استخراج البيانات، التشفير، والابتزاز.

استهداف Entra ID والحسابات عالية الامتياز

في حملة حديثة، استخدم المهاجمون Evil-WinRM للتحرك ضمن الشبكة، وشنوا هجوم DCSync لاستخراج بيانات Active Directory، قبل التوسع إلى خادم Entra Connect تابع لمستأجر مختلف، للوصول إلى حساب Global Admin غير محمي بتوثيق متعدد العوامل.

بعد ذلك، تمكنوا من الوصول إلى بوابة Azure، وتسجيل مستأجر Entra ID خاص بهم كـ نطاق موثوق لإنشاء ثغرة خلفية، وتصعيد الوصول إلى موارد Azure الحيوية، تمهيدًا لاستخراج البيانات وابتزاز الضحايا.

حذف البيانات ومرحلة الابتزاز

بعد الانتهاء من مرحلة استخراج البيانات، شرع المهاجمون بحذف الموارد في Azure التي تحتوي على بيانات الضحية، ما منع المنظمة من استعادة البيانات أو اتخاذ إجراءات معالجة فورية. ثم بدأوا مرحلة الابتزاز، حيث تواصلوا مع الضحايا عبر Microsoft Teams مستخدمين حسابات مخترقة للمطالبة بالفدية.

تدابير الحماية والتخفيف

استجابت مايكروسوفت بالإجراءات التالية:

-

منع إساءة استخدام حسابات مزامنة Active Directory لتصعيد الامتيازات.

-

إصدار تحديث Entra Connect 2.5.3.0 لدعم المصادقة الحديثة وتحسين أمان التطبيقات.

-

التوصية بتمكين وحدة النظام الموثوق TPM لتخزين بيانات الاعتماد والمفاتيح بشكل آمن، مما يقلل من نجاح تقنيات استخراج البيانات المستخدمة من قبل Storm-0501.