أعلنت شركة Docker عن إصدار تحديثات أمنية لإصلاح ثغرة خطيرة في تطبيق Docker Desktop على نظامي ويندوز وماك، تسمح للمهاجمين بالهروب من بيئة الحاويات والتحكم في النظام المضيف.

الثغرة التي تم تتبعها بالرمز CVE-2025-9074 حصلت على تصنيف خطورة 9.3 من 10 وفق مقياس CVSS، وقد جرى إصلاحها في النسخة 4.44.3 من التطبيق.

وبحسب بيان الشركة، فإن حاوية خبيثة يمكنها الوصول إلى محرك Docker وتشغيل حاويات إضافية دون الحاجة إلى تركيب الـ Docker socket، مما يتيح وصولاً غير مصرح به إلى ملفات المستخدم على النظام المضيف. وأكدت الشركة أن ميزة العزل المعزز للحاويات (ECI) لا تمنع هذا الهجوم.

كيفية استغلال الثغرة

أوضح الباحث الأمني فيليكس بويلِه أن الثغرة ترتبط بإمكانية اتصال الحاوية بواجهة برمجة تطبيقات Docker Engine API عبر العنوان 192.168.65[.]7:2375 دون أي مصادقة. هذا الخلل يفتح الباب أمام سيناريو يتمكن فيه المهاجم من الحصول على صلاحيات كاملة على النظام عند ربط قرص C:\ داخل الحاوية.

وقد أظهر استغلال عملي (PoC) أن إرسال طلب POST يتضمن ملف JSON لإنشاء حاوية جديدة وربط القرص الصلب للمضيف داخل مجلد بالحاوية، يسمح بقراءة وكتابة أي ملفات على النظام. وعند تنفيذ أمر بدء التشغيل عبر POST /containers/{id}/start يمكن تشغيل الحاوية والسيطرة على المضيف بالكامل.

التأثير على ويندوز وماك

وفقاً للباحث فيليب دوغري (zer0x64) من شركة PVOTAL Technologies، فإن استغلال الثغرة على نسخة ويندوز يمكّن المهاجم من تثبيت القرص الصلب للنظام كمسؤول، وقراءة أي ملفات حساسة، بل واستبدال مكتبات DLL لرفع الامتيازات والسيطرة الكاملة على الجهاز.

أما على نظام macOS، فرغم وجود طبقة عزل إضافية تتطلب موافقة المستخدم عند محاولة الحاوية الوصول إلى مجلداته، إلا أن المهاجم يظل قادراً على التحكم الكامل في تطبيق Docker Desktop وحاوياته، بل وحتى زرع أبواب خلفية عبر تعديل إعدادات التطبيق دون الحاجة لموافقة المستخدم.

الثغرة لا تؤثر على لينكس

أوضحت الشركة أن نسخ Linux من التطبيق غير متأثرة بالثغرة، إذ إن النظام يعتمد على Named Pipe في نظام الملفات بدلاً من منفذ TCP للوصول إلى Docker Engine API.

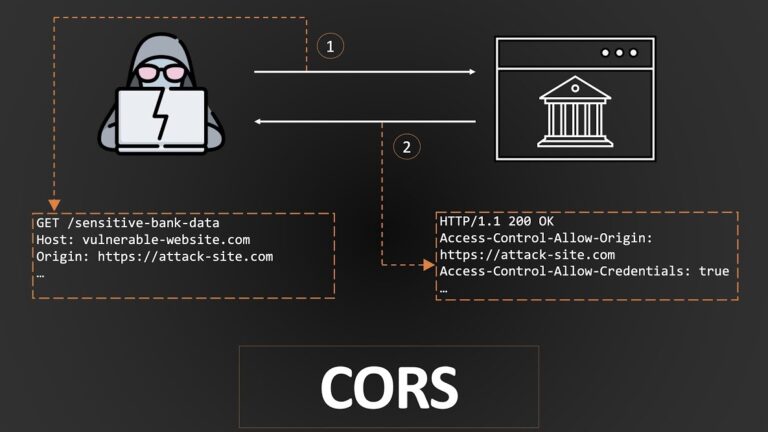

ومع ذلك، فإن الثغرة قد تُستغل عبر حاوية خبيثة يتحكم بها المهاجم، أو حتى من خلال ثغرة SSRF (Server-Side Request Forgery) كقناة بديلة للوصول إلى الـ Docker socket، وهو ما يضاعف من خطورتها خاصة في حال السماح باستخدام أوامر HTTP مثل POST، PATCH، DELETE بجانب GET.