كشفت شركة Praetorian المتخصصة في الأمن السيبراني عن مخاطر متزايدة تتعلق باستخدام التطبيقات الضارة المعتمدة على بروتوكول OAuth كوسيلة لتصعيد الامتيازات والتحرك الأفقي داخل بيئات الحوسبة السحابية. وجاء هذا التحذير بالتزامن مع إعلان الشركة عن إتاحة أداة مفتوحة المصدر تحمل اسم OAuthSeeker، صُممت خصيصًا لمحاكاة هجمات التصيّد الإلكتروني عبر تطبيقات OAuth الخبيثة لاختبار جاهزية المؤسسات في مواجهة هذه التهديدات.

آلية الهجوم عبر تطبيقات OAuth

أوضحت Praetorian أن تطبيقات OAuth يمكنها طلب صلاحيات user_impersonation في بيئة Microsoft Azure، سواء كانت تطبيقات خارجية موثّقة أو داخلية غير موثّقة. ويتيح ذلك للمهاجمين إمكانية انتحال هوية المستخدم ومن ثم الوصول إلى موارد الحوسبة السحابية في Azure، بما في ذلك البنية التحتية للحوسبة مثل الأجهزة الافتراضية. هذه الثغرة تفتح الباب أمام تهديدات خطيرة تشمل سرقة البيانات الحساسة والسيطرة على أنظمة تشغيل حيوية.

أداة OAuthSeeker ودورها في الهجمات

تُستخدم أداة OAuthSeeker في تنفيذ سيناريوهات متعددة، بدءًا من الحصول على الوصول الأولي إلى بيئة مستهدفة، مرورًا بـ التحرك الأفقي بين الأنظمة بعد الاختراق، وصولًا إلى الحفاظ على الاستمرارية داخل الشبكة حتى بعد اكتشاف طرق دخول أخرى. ويُعتبر هذا التطوير إشارة إلى أن المهاجمين لم يعودوا يعتمدون فقط على برمجيات خبيثة تقليدية، بل باتوا يستغلون البروتوكولات القياسية التي تعتمد عليها الشركات بشكل يومي.

خلفيات وتداعيات على المؤسسات

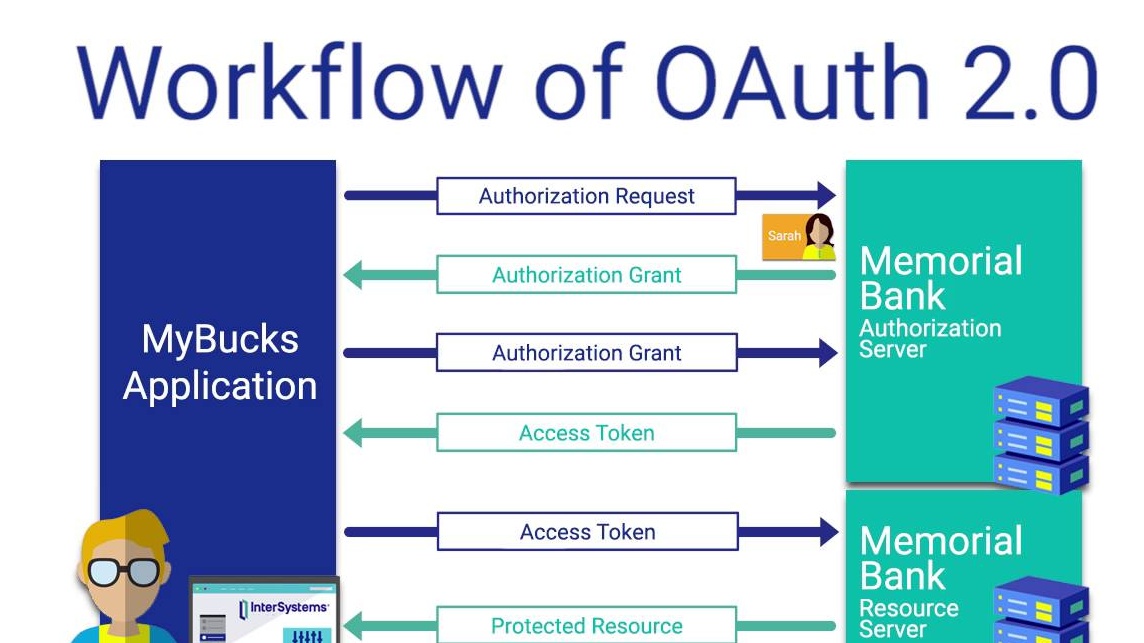

يُذكر أن بروتوكول OAuth يُعد من أكثر آليات التفويض شيوعًا على مستوى العالم، حيث يُستخدم لإدارة تسجيل الدخول وتفويض الصلاحيات بين المستخدمين والتطبيقات. غير أن الاعتماد الواسع عليه جعل منه هدفًا جذابًا للهجمات السيبرانية. وتشير التحليلات الأمنية إلى أن استغلال تطبيقات OAuth يندرج ضمن أساليب الهندسة الاجتماعية التقنية، إذ يُخدع المستخدم للموافقة على منح صلاحيات حساسة لتطبيق يبدو شرعيًا.