كشفت شركة Mandiant التابعة لجوجل عن حملة خبيثة تنفذها مجموعة التهديد UNC5518، تقوم باستغلال أسلوب الهندسة الاجتماعية المعروف باسم ClickFix لنشر باب خلفي متطور أُطلق عليه اسم CORNFLAKE.V3. وتعتمد هذه الحملة على صفحات تحقق مزيفة على شكل CAPTCHA لخداع المستخدمين ومنح المهاجمين وصولًا أوليًا إلى أنظمتهم، ليتم لاحقًا بيعه أو استغلاله من قبل مجموعات تهديد أخرى.

آلية الهجوم عبر خدعة ClickFix

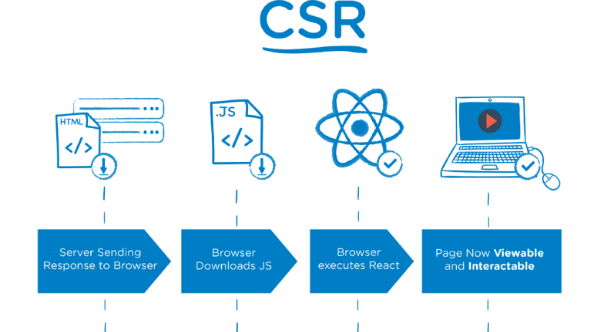

بحسب التقرير، يبدأ الهجوم عندما يقع الضحية على صفحة تحقق مزيفة بعد النقر على نتائج بحث ملوثة بتقنيات SEO Poisoning أو عبر إعلانات خبيثة. يُطلب من المستخدم نسخ أمر PowerShell وتشغيله عبر مربع أوامر Windows Run، مما يؤدي إلى تنزيل حمولة خبيثة من خادم بعيد.

يقوم البرنامج النصي الذي يتم تنزيله بفحص بيئة التشغيل للتأكد من عدم وجوده في بيئة افتراضية، ثم يطلق الباب الخلفي CORNFLAKE.V3.

خصائص الباب الخلفي CORNFLAKE.V3

رُصد الباب الخلفي بنسختين مكتوبتين بـ JavaScript و PHP، ويتميز بالقدرة على:

-

تنفيذ حمولات خبيثة عبر بروتوكول HTTP تشمل ملفات تنفيذية، مكتبات DLL، سكربتات JavaScript، ملفات Batch، وأوامر PowerShell.

-

جمع معلومات أساسية عن النظام وإرسالها إلى خادم خارجي.

-

استخدام أنفاق Cloudflare لإخفاء حركة المرور وتجنب الاكتشاف.

ويؤكد الباحثون أن النسخة الجديدة تختلف عن CORNFLAKE.V2، حيث تدعم آليات الاستمرارية عبر مفاتيح Windows Registry، وتستطيع تشغيل أنواع متعددة من الحمولات. ومن أبرز ما تحمله:

-

أداة استطلاع Active Directory.

-

سكربت لسرقة بيانات الاعتماد باستخدام تقنية Kerberoasting.

-

باب خلفي جديد يسمى WINDYTWIST.SEA قادر على توفير قشرة عكسية، تنفيذ أوامر، وإعادة توجيه حركة مرور TCP.

استغلال الحملة من قبل مجموعات تهديد متعددة

تشير Mandiant إلى أن الوصول الأولي الذي توفره مجموعة UNC5518 يتم استغلاله من قبل مجموعات أخرى مثل:

-

UNC5774: مجموعة ذات دوافع مالية تستخدم CORNFLAKE لتوزيع حمولات لاحقة.

-

UNC4108: جهة تهديد غير معروفة الدوافع تعتمد على PowerShell لنشر أدوات مثل VOLTMARKER و NetSupport RAT.

توصيات لمواجهة التهديد

أوصى الباحثون بتعطيل مربع أوامر Windows Run قدر الإمكان، وتنفيذ تدريبات دورية لمحاكاة الهجمات الاجتماعية، مع تعزيز أنظمة التسجيل والمراقبة لرصد الحمولات اللاحقة المرتبطة بـ CORNFLAKE.V3.

عدوى عبر وحدات USB لنشر أدوات تعدين العملات المشفرة

إلى جانب ذلك، رصدت Mandiant حملة أخرى نشطة منذ سبتمبر 2024 تستخدم وحدات USB لنشر برمجيات تعدين العملات الرقمية مثل XMRig. تبدأ السلسلة عندما يُخدع الضحية بتنفيذ ملف اختصار (LNK) يؤدي إلى تشغيل سكربت Visual Basic، والذي يطلق بدوره سكربت Batch لتنفيذ مكونات خبيثة، من بينها:

-

DIRTYBULK: أداة لتشغيل مكونات DLL.

-

CUTFAIL: أداة لإسقاط البرمجيات الخبيثة وتثبيتها مثل HIGHREPS و PUMPBENCH.

-

HIGHREPS: أداة تحميل تضمن استمرارية PUMPBENCH.

-

PUMPBENCH: باب خلفي متقدم يوفر استطلاعًا للنظام، وصولًا عن بُعد، وتنزيل أداة التعدين XMRig.

-

XMRig: برنامج مفتوح المصدر لتعدين العملات الرقمية مثل مونيرو وديرو ورافينكوين.