كشفت تقارير أمنية حديثة عن تصاعد في أنشطة مجموعة التهديد السيبراني المدعومة من باكستان والمعروفة باسم APT36، أو ما يُطلق عليها أيضًا Transparent Tribe، والتي استهدفت مؤخرًا البنية التحتية الحيوية في الهند، بما في ذلك أنظمة السكك الحديدية، وقطاع النفط والغاز، ووزارة الشؤون الخارجية، وذلك في إطار حملة تصيّد موجّه باستخدام برمجية خبيثة تُعرف باسم Poseidon.

استخدام خداع ملفات PDF وتوظيف ملفات .desktop

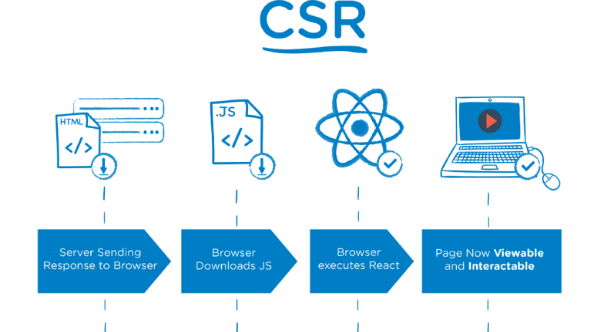

وفقًا لمنصة Hunt.io المتخصصة في تحليل التهديدات السيبرانية، اعتمدت APT36 على ملفات .desktop متنكرة في هيئة مستندات PDF، حيث تُستخدم هذه الملفات كطُعم لخداع الموظفين في المؤسسات المستهدفة لفتحها، مما يؤدي إلى تنفيذ أوامر خبيثة تقوم بتحميل برمجية Poseidon على الجهاز المصاب.

هذه الطريقة تمثل تطورًا في أساليب الهندسة الاجتماعية التي توظفها المجموعة، إذ تعتمد على امتدادات غير معتادة لكنها فعالة في بيئات سطح المكتب الخاصة بأنظمة لينوكس، مما يتيح لها تجاوز بعض الإجراءات الأمنية الأولية.

برمجية Poseidon: باب خلفي متقدم قائم على إطار Mythic

تُعتبر Poseidon بابًا خلفيًا متطورًا بُني باستخدام إطار Mythic مفتوح المصدر، والمُصمم خصيصًا لإدارة عمليات الاختراق المعقدة. وقد كُتبت البرمجية بلغة Go، ما يمنحها قدرات عالية على العمل عبر أنظمة تشغيل متعددة وسرعة في الأداء، إلى جانب صعوبة اكتشافها من قبل برمجيات الحماية التقليدية.

وتهدف برمجية Poseidon إلى الحفاظ على الوصول المستمر إلى النظام المصاب من خلال تثبيت مهام مجدولة (cron jobs)، بالإضافة إلى توفير أدوات للتحرك الجانبي داخل الشبكات الداخلية، مما يسمح للمهاجمين بجمع بيانات حساسة أو تنفيذ هجمات أعمق على البنية التحتية.

حملة تصيّد موجّه بدوافع سياسية وأمنية

يُعتقد أن هذه الهجمات مدفوعة بأهداف استخباراتية مرتبطة بالنزاع الجيوسياسي المستمر بين باكستان والهند، لا سيما أن القطاعات المستهدفة تشمل منشآت استراتيجية ذات أهمية وطنية للهند، مثل السكك الحديدية التي تمثل شريان النقل الوطني، وقطاع الطاقة الحيوي، ووزارة الشؤون الخارجية المعنية بصياغة السياسات الدولية.

ويُعدّ هذا النشاط جزءًا من سلسلة طويلة من الهجمات المنسوبة إلى APT36، والتي نُسبت إليها سابقًا حملات تجسس إلكتروني ضد أهداف حكومية وأكاديمية هندية، ما يعزز المخاوف من تصاعد التهديدات السيبرانية الموجهة بين الدول في جنوب آسيا.