سلّط باحثون في مجال الأمن السيبراني الضوء على موجة جديدة من الحملات الخبيثة التي تقوم بتوزيع أداة تجسّس مبنية بلغة بايثون تُعرف باسم PXA Stealer. وأفادت تقارير مشتركة صادرة عن شركتي Beazley Security وSentinelOne، ونُشرت عبر موقع The Hacker News، أن هذه الهجمات يُعتقد أنها من تنفيذ جهات ناطقة باللغة الفيتنامية، تستغل البيانات المسروقة ضمن منظومة إجرامية قائمة على الاشتراك، تعتمد على واجهات Telegram البرمجية (APIs) لإعادة البيع وإعادة الاستخدام بصورة مؤتمتة.

تقنيات متطورة وصعوبة في الرصد

قال الباحثون الأمنيون المشاركون في التقرير إن “هذا الاكتشاف يُظهر تطورًا كبيرًا في أساليب التنفيذ، من خلال استخدام تقنيات معقدة لتفادي التحليل، ومحتوى تمويهي غير ضار، ونظام قيادة وتحكم (C2) محصّن يعيق عمليات الفحص ويؤخر الكشف عن التهديد.” ومن بين هؤلاء الباحثين: جيم والتر، أليكس ديلاموت، فرانسيسكو دونوسو، سام مايرز، تيل هاوز، وبوبي فينال.

ضحايا من عشرات الدول

تمكنت هذه الحملات من إصابة أكثر من 4000 عنوان IP فريد في 62 دولة، منها كوريا الجنوبية والولايات المتحدة وهولندا والمجر والنمسا. وشملت البيانات المسروقة ما يزيد عن 200 ألف كلمة مرور فريدة، ومئات بطاقات الائتمان، وأكثر من 4 ملايين ملف تعريف ارتباط (كوكيز) خاص بالمتصفحات.

أداة تجسس متقدمة متعددة القدرات

ظهرت أداة PXA Stealer لأول مرة في نوفمبر 2024، في تقرير صادر عن Cisco Talos، والذي نسبها إلى هجمات استهدفت جهات حكومية وتعليمية في أوروبا وآسيا. وتتميز هذه الأداة بقدرتها على سرقة كلمات المرور وبيانات الإكمال التلقائي من المتصفحات، بالإضافة إلى معلومات من محافظ العملات الرقمية ومؤسسات مالية.

وتُرسل البيانات المسروقة عبر قناة Telegram، لتُغذّي لاحقًا منصات إجرامية مثل Sherlock، التي تتيح للمهاجمين شراء تلك البيانات واستخدامها في سرقة العملات الرقمية أو تنفيذ اختراقات لاحقة ضد منظمات مستهدفة.

تكتيكات جديدة ومراحل متعددة

شهدت الحملات التي نُفذت في عام 2025 تطورًا تدريجيًا في الأساليب، حيث استخدم المهاجمون تقنيات تحميل ملفات DLL الجانبية، وطبقات تمهيد معقدة لتفادي الرصد. وتتولى ملفات الـ DLL الخبيثة تنفيذ سلسلة خطوات العدوى، متضمنة عرض مستند تمويهي – مثل إشعار بانتهاك حقوق الملكية – قبل نشر أداة السرقة.

سرقة بيانات حساسة من تطبيقات متعددة

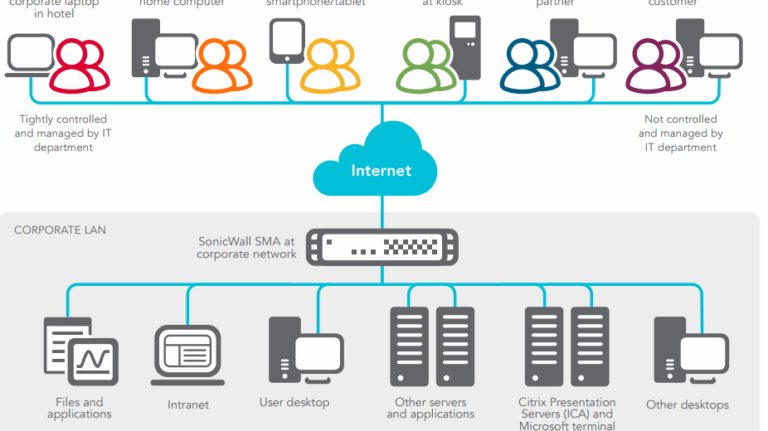

النسخة المُحدثة من PXA Stealer تمتلك قدرات متقدمة لسرقة الكوكيز من متصفحات قائمة على Chromium، من خلال حقن ملفات DLL في العمليات الجارية لتجاوز تشفير التطبيقات. كما تسرق البيانات من عملاء VPN، وأدوات سطر أوامر التخزين السحابي، ومشاركة الملفات المتصلة، وتطبيقات مثل Discord.

وأشار الباحثون إلى أن “أداة PXA Stealer تستخدم معرفات بوت BotIDs (المخزنة باسم TOKEN_BOT) لإنشاء رابط بين البوت الرئيسي وعدة معرفات محادثة ChatIDs (المخزنة باسم CHAT_ID).” وتُستخدم هذه القنوات على Telegram لتخزين البيانات المسروقة، وتقديم التحديثات والإشعارات للمشغلين.

وأضافوا: “لقد تطور هذا التهديد إلى عملية متعددة المراحل، عالية التخفي، يقف وراءها مهاجمون فيتناميون يتصلون بسوق إجرامي منظم على Telegram يبيع بيانات الضحايا المسروقة.”