أصدرت الحكومة الأمريكية تحذيرًا أمنيًا بشأن سلسلة هجمات سيبرانية تنفذها برمجية فدية تُعرف باسم Interlock، مشيرة إلى أن هذه الهجمات استهدفت مؤسسات تجارية وبنى تحتية حيوية في أمريكا الشمالية وأوروبا منذ أواخر سبتمبر 2024.

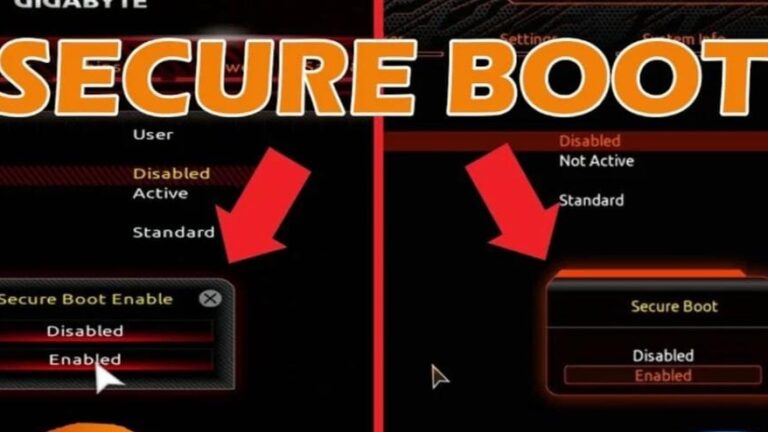

وتتميز الهجمات بقدرتها على إصابة أنظمة التشغيل المختلفة، بما في ذلك Windows وLinux، ما يجعلها أكثر خطورة واتساعًا في تأثيرها المحتمل.

طرق تسلل خادعة عبر مواقع شرعية مُخترقة

تعتمد Interlock في الوصول الأولي إلى الأنظمة المستهدفة على ما يُعرف بأسلوب “التحميل أثناء التصفح” أو drive-by downloads، حيث تُزرع البرمجية الضارة من خلال مواقع إلكترونية شرعية تم اختراقها.

وتستخدم الهجمات أيضًا أساليب احتيالية مثل ClickFix وFileFix، والتي تقوم بخداع الضحية لتحميل ملفات تبدو موثوقة، لكنها تحتوي على شفرات خبيثة تقوم بتنزيل الحمولة الضارة في الخلفية.

حركة جانبية وتكتيكات خبيثة داخل الشبكات

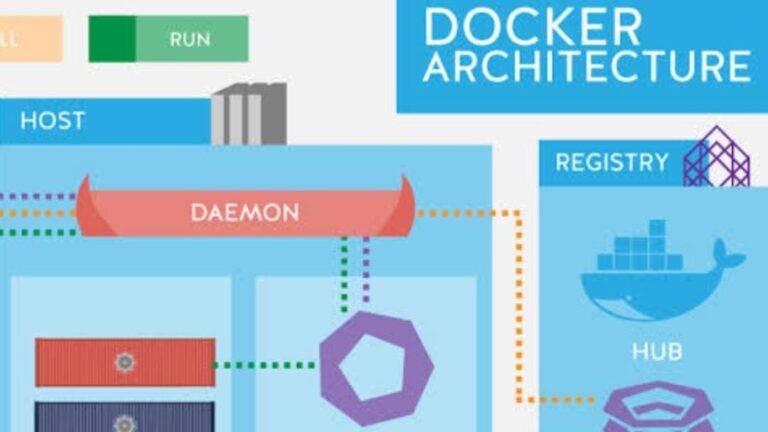

بمجرد نجاح البرمجية في التسلل، يقوم المهاجمون باستخدام عدة أدوات وتقنيات لتحديد الأنظمة المتصلة بنفس الشبكة، والوصول إلى بيانات الاعتماد الحساسة، والتحرك داخل الشبكة للوصول إلى أكبر عدد من الأجهزة.

وذكرت السلطات الأمريكية أن المهاجمين يعتمدون على نموذج الابتزاز المزدوج، حيث يتم أولًا تسريب البيانات وسرقتها، ثم تشفيرها، لإجبار الضحية على دفع الفدية ليس فقط لاستعادة الملفات، بل أيضًا للحيلولة دون نشرها علنًا.

أدوات متقدمة تدعم قدرات الهجوم والتخفي

تشير التقارير إلى أن الجهات المهاجمة تستخدم مجموعة متنوعة من الأدوات المتطورة، منها:

-

Cobalt Strike: أداة اختبار اختراق تُستخدم في الأوساط الأمنية لكنها تُستغل في هذا السياق لأغراض خبيثة

-

NodeSnake RAT: برنامج وصول عن بُعد مخصص يساعد المهاجمين في السيطرة الكاملة على النظام المستهدف

-

Lumma Stealer وBerserk Stealer: برمجيات سرقة معلومات متقدمة تُستخدم لجمع بيانات الاعتماد وتمكين التصعيد في الامتيازات والتحكم بالحسابات الإدارية

خلفية تهديدات Interlock وارتباطها بسياقات سيبرانية أوسع

يأتي هذا التحذير ضمن سلسلة من التنبيهات التي أصدرتها الوكالات الأمنية في الولايات المتحدة خلال السنوات الأخيرة بشأن تصاعد الهجمات التي تستهدف القطاعات الحيوية، لا سيما تلك التي تجمع بين أنظمة Windows وLinux.

ويمثل نموذج “الابتزاز المزدوج” تصعيدًا في تكتيكات الهجمات السيبرانية، إذ لم تعد الجهات المهاجمة تكتفي بتشفير البيانات، بل أصبحت تهدد بنشرها، مما يزيد الضغط على الضحايا ويدفعهم للامتثال لمطالب الفدية.

وتشير أنماط الاستهداف إلى أن هذه البرمجية الخبيثة تمثل جزءًا من منظومة أوسع من الهجمات المعقدة التي تتقاطع مع حملات سابقة نفذتها جهات تهديد منظمة، بعضها مدعوم من دول.