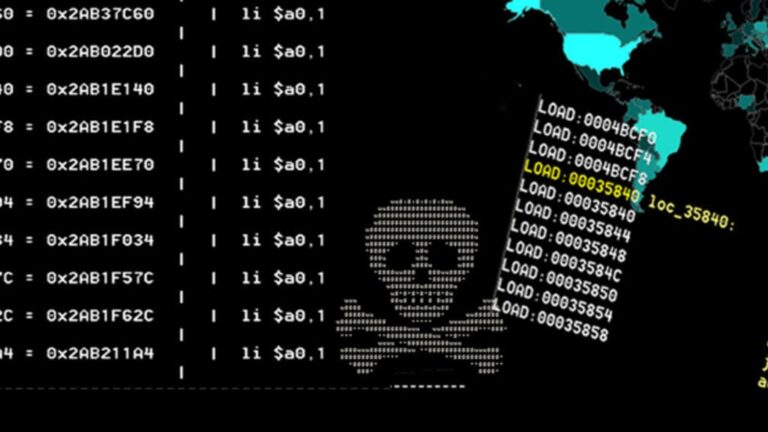

أفادت شركة Palo Alto Networks Unit 42 بأن مجموعة تهديد مدعومة من دولة تُعرف باسم CL-STA-0969 استهدفت مؤسسات اتصالات في جنوب شرق آسيا، بهدف السيطرة عن بُعد على الشبكات المصابة.

وقد رُصدت عدة حوادث منذ فبراير وحتى نوفمبر 2024، من ضمنها هجمات استهدفت بنية تحتية حيوية للاتصالات في المنطقة، باستخدام أدوات متعددة للوصول عن بُعد ونشر برمجية “Cordscan” التي تجمع بيانات المواقع من الأجهزة المحمولة.

لا مؤشرات على تسريب بيانات أو تعقب الأجهزة

رغم طبيعة الحملة، لم تكشف التحقيقات عن أدلة على تسريب بيانات من الشبكات، أو محاولات لتعقب الأجهزة المستهدفة داخل شبكات الهواتف المحمولة.

وذكر الباحثون الأمنيون رينزون كروز ونيكولا بارييل ونفين توماس أن الجهة المهاجمة اعتمدت على قدرات عالية في إخفاء عملياتها وتفادي الرصد، عبر تقنيات تمويه متقدمة.

صلة قوية بمجموعة Liminal Panda وكيانات تجسس أخرى

وفقًا لتقارير Unit 42، تشترك CL-STA-0969 في خصائص كثيرة مع مجموعة تجسس صينية تُعرف باسم Liminal Panda، والتي استهدفت قطاع الاتصالات في جنوب آسيا وأفريقيا منذ عام 2020 لجمع معلومات استخباراتية.

وتشير الأدلة أيضًا إلى تقاطعات في أساليب العمل والأدوات المستخدمة مع مجموعات أخرى مثل LightBasin (المعروفة أيضًا باسم UNC1945)، وUNC2891 ذات الدوافع المالية، ما يوسع شبكة الارتباطات المحتملة.

أدوات اختراق متقدمة ومصممة لقطاع الاتصالات

في إحدى الحوادث، استخدمت المجموعة هجمات brute-force لاختراق آليات مصادقة SSH، ومن ثم زرعت برمجيات خبيثة متعددة، منها:

-

AuthDoor: وحدة مصادقة خبيثة تعمل مثل SLAPSTICK وتسمح بسرقة بيانات الاعتماد والدخول المستمر باستخدام كلمة سر مخفية

-

Cordscan: أداة لفحص الشبكات وجمع الحزم، تُنسب سابقًا إلى Liminal Panda

-

GTPDOOR: برمجية مصممة خصيصًا لشبكات الاتصالات المتصلة بتبادل التجوال عبر GPRS

-

EchoBackdoor: باب خلفي سلبي يتلقى تعليمات عبر حزم ICMP ويرد بالنتائج دون تشفير

-

SGSN Emulator (sgsnemu): أداة لمحاكاة حركة مرور عبر شبكات الاتصالات وتجاوز جدران الحماية

-

ChronosRAT: برمجية خبيثة متعددة المهام قادرة على تنفيذ shellcode وتسجيل المفاتيح وتحويل المنافذ وتشغيل أوامر عن بعد

-

NoDepDNS (MyDns): باب خلفي مكتوب بلغة Go يستخدم منفذ DNS 53 للاستماع إلى الأوامر عبر رسائل DNS

سلوكيات تمويه عالية وتكتيكات متقدمة

اعتمدت المجموعة على سكربتات shell لإنشاء أنفاق SSH عكسية ووظائف أخرى، مع الحرص على حذف السجلات والملفات التنفيذية بعد الاستخدام للحفاظ على السرية.

كما استخدمت أدوات إضافية مثل Microsocks وFRP وFScan وResponder وProxyChains، واستغلت ثغرات معروفة في أنظمة لينوكس ويونكس (CVE-2016-5195، CVE-2021-4034، CVE-2021-3156) لرفع الامتيازات.

إخفاء الاتصالات ومحو الأدلة

اعتمدت الحملة أيضًا على تقنيات إخفاء مثل تمرير الاتصالات عبر بروتوكولات غير مراقبة مثل DNS tunneling، وتوجيه البيانات عبر مشغلي شبكات محمول مخترقين، بالإضافة إلى حذف سجلات المصادقة وتعطيل SELinux، وتغيير أسماء العمليات لتبدو متوافقة مع بيئة الهدف.

اتهامات متبادلة بين الصين والولايات المتحدة

تزامنًا مع هذا الكشف، اتهم الفريق الوطني الصيني للاستجابة للطوارئ التقنية CNCERT وكالات استخبارات أمريكية باستغلال ثغرة يوم صفر في Microsoft Exchange لاختراق أجهزة عسكرية صينية وسرقة معلومات حساسة.

وأشار التقرير إلى أن الجامعات والمعاهد والمشاريع البحثية العسكرية في الصين تعرضت لهجمات بين يوليو 2022 ويوليو 2023، كما استهدفت إحدى الشركات العسكرية العاملة في قطاع الاتصالات والإنترنت الفضائي خلال النصف الثاني من عام 2024.