كشفت شركة Mandiant Consulting التابعة لـGoogle Cloud عن انخفاض ملحوظ في أنشطة مجموعة القرصنة سيئة السمعة Scattered Spider، وذلك في أعقاب اعتقالات طالت عدداً من أعضائها المشتبه بهم في المملكة المتحدة. ومع ذلك، شددت الشركة على ضرورة استغلال هذه الهدنة المؤقتة لتعزيز الدفاعات الأمنية.

وأوضح تشارلز كارماكال، المدير التقني لـMandiant Consulting، في تصريح لموقع The Hacker News: “منذ الاعتقالات الأخيرة المرتبطة بأعضاء مجموعة UNC3944 المعروفة باسم Scattered Spider في المملكة المتحدة، لم نرصد أية اختراقات جديدة تُنسب مباشرةً لهذا الفاعل التهديدي”.

وأضاف: “هذا يمثل فرصة حرجة يجب أن تستغلها المؤسسات لدراسة تكتيكات UNC3944 التي أثبتت فعاليتها، وتقييم أنظمتها وتعزيز بنيتها الأمنية بالشكل المناسب”.

التهديدات المقلدة لا تزال نشطة

رغم هذا التراجع المؤقت، حذّر كارماكال المؤسسات من التراخي الكامل، مشيراً إلى وجود مجموعات تهديد أخرى مثل UNC6040 تستخدم تقنيات مماثلة في الهندسة الاجتماعية لاختراق الشبكات المستهدفة.

وقال: “قد تختفي مجموعة لفترة مؤقتة، لكن غيرها لا يتوقف”.

يأتي هذا التطور بالتزامن مع كشف شركة Google عن تفاصيل هجمات مجموعة Scattered Spider، والتي استهدفت خوادم VMware ESXi ضمن قطاعات البيع بالتجزئة والطيران والنقل في أميركا الشمالية، مدفوعة بدوافع مالية.

تحقيقات وتحذيرات حكومية

أصدرت حكومات الولايات المتحدة وكندا وأستراليا تحذيراً مشتركاً مُحدثاً، يستعرض أساليب مجموعة Scattered Spider والتي تم الكشف عنها في سياق تحقيقات أجراها مكتب التحقيقات الفيدرالي (FBI) مؤخراً.

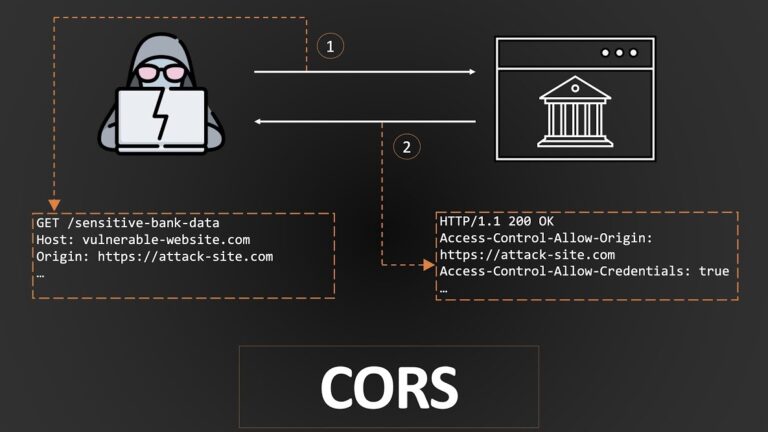

وذكر التحذير أن المجموعة استخدمت العديد من أنواع برامج الفدية في هجمات ابتزاز البيانات، من بينها برنامج DragonForce. وغالباً ما تلجأ هذه الجهات إلى تقنيات الهندسة الاجتماعية مثل رسائل التصيّد الاحتيالي، والإغراق بالرسائل (push bombing)، وهجمات تبديل شريحة الهوية (SIM swapping) لسرقة بيانات اعتماد الدخول وتثبيت أدوات الوصول عن بُعد وتجاوز المصادقة متعددة العوامل.

كما يُعرف عن المجموعة استخدامها شبكات بروكسي بشكل متكرر وتغيير أسماء الأجهزة لتعقيد عمليات الكشف والاستجابة.

التحايل على فرق الدعم الفني

رُصدت أيضاً محاولات للمجموعة للتنكر في هيئة موظفين حقيقيين لخداع فرق تكنولوجيا المعلومات أو مكاتب الدعم للحصول على معلومات حساسة، أو إعادة ضبط كلمات المرور، أو نقل إعدادات المصادقة متعددة العوامل إلى أجهزة يسيطرون عليها.

ويمثل هذا تطوراً في أساليبهم، حيث باتوا يتقمصون هوية الموظفين أنفسهم بدلاً من تقمّص دور موظفي الدعم الفني، وذلك في محاولات لسرقة بيانات اعتماد الدخول أو حثّ الضحية على تشغيل أدوات وصول عن بُعد تتيح الدخول الأولي إلى الأنظمة. وفي حالات أخرى، حصلوا على بيانات اعتماد لموظفين أو متعاقدين من خلال أسواق إلكترونية غير مشروعة مثل Russia Market.

أدوات خبيثة واستهداف لمنصات سحابية

أشارت الحكومات الثلاث أيضاً إلى استخدام المجموعة لأدوات برمجية خبيثة متاحة للجمهور مثل Ave Maria (المعروفة أيضاً باسم Warzone RAT)، وRaccoon Stealer، وVidar Stealer، وRatty RAT، بهدف تسهيل الوصول عن بُعد وجمع معلومات حساسة. كما لجأت المجموعة إلى خدمة التخزين السحابي Mega لتهريب البيانات المسروقة.

وغالباً ما تستهدف المجموعة وصول المؤسسات إلى منصة Snowflake السحابية من أجل استخراج كميات هائلة من البيانات في وقت قصير، حيث تُشغِّل آلاف الاستعلامات دفعة واحدة.

وبحسب جهات موثوقة، فإن المجموعة، في الحوادث الأخيرة، ربما تكون قد نشرت برنامج DragonForce على شبكات المؤسسات المستهدفة، ما أدى إلى تشفير خوادم VMware ESXi.