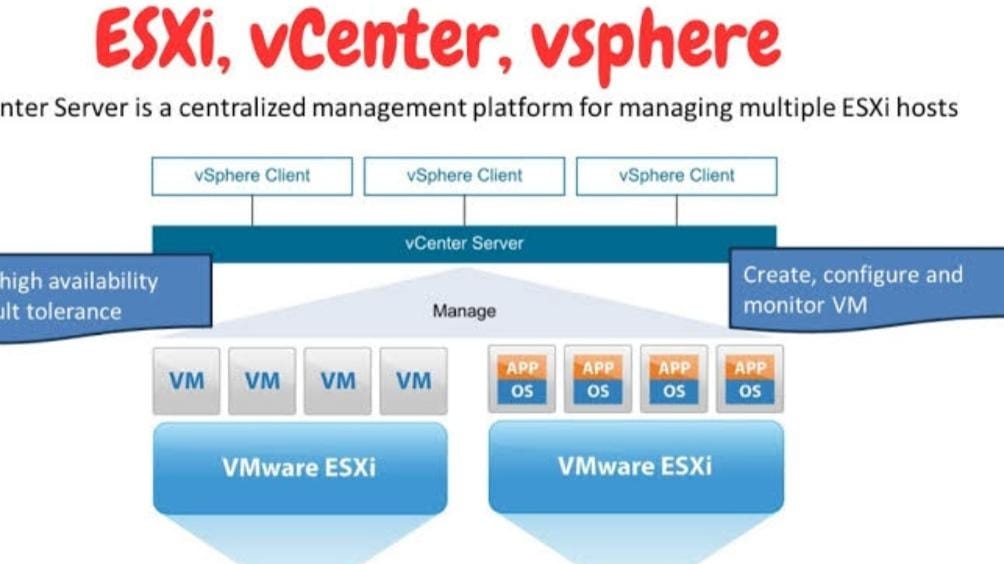

كشفت شركة الأمن السيبراني “Sygnia” عن حملة تجسس إلكتروني متقدمة تنفذها جهة تهديد تُعرف باسم “Fire Ant”، تستهدف بنية المؤسسات الافتراضية من خلال استغلال ثغرات في خوادم VMware ESXi وبيئات vCenter، إلى جانب أجهزة الشبكات الأخرى.

وبحسب التقرير الصادر، فإن نشاط Fire Ant خلال هذا العام ركّز على التسلل إلى بيئات معزولة ومجزأة ظاهريًا، وذلك باستخدام تقنيات خبيثة متعددة الطبقات تهدف إلى الوصول إلى أصول الشبكة المحمية، متجاوزةً بذلك حدود الفصل الشبكي التقليدي.

قدرات متقدمة ومرونة تشغيلية عالية

أظهرت الجهة المهاجمة درجة عالية من الإصرار والتكيف مع جهود الاستئصال، حيث واصلت عملياتها رغم محاولات الطرد، وعدلت من أدواتها وتقنياتها في الزمن الحقيقي من أجل الحفاظ على موطئ قدم دائم داخل البنية التحتية المخترقة.

وتشير شركة Sygnia إلى وجود تقاطعات في أدوات وتقنيات الاستهداف بين Fire Ant ومجموعة التجسس السيبراني UNC3886 المرتبطة بالصين، والمعروفة بنشاطها المستمر في استهداف أجهزة الحافة وتقنيات التمثيل الافتراضي منذ عام 2022.

اختراق شامل لطبقة إدارة التمثيل الافتراضي

استهدفت الهجمات السيطرة التامة على خوادم ESXi وvCenter، ما سمح للمهاجمين بالتحكم الكامل في الآلات الافتراضية والانتقال بين شرائح الشبكة المختلفة، متجاوزين الحواجز الأمنية الموضوعة للفصل بين البيئات.

وقد استغلت Fire Ant ثغرة أمنية معروفة برمز CVE-2023-34048 في خادم vCenter، وهي ثغرة استخدمتها UNC3886 سابقًا كأداة هجوم يوم الصفر، قبل أن يتم تصحيحها من قبل Broadcom في أكتوبر 2023.

من خلال خادم vCenter، استخرج المهاجمون بيانات اعتماد حساب الخدمة “vpxuser”، واستغلوها للوصول إلى خوادم ESXi المرتبطة، حيث نشروا أبوابًا خلفية متعددة على كلا الجانبين لضمان الاستمرارية بعد عمليات إعادة التشغيل. وقد تطابقت أسماء الملفات والتقنيات المستخدمة مع عائلة البرمجيات الخبيثة المعروفة باسم VIRTUALPITA.

أدوات متعددة وموطئ قدم دائم داخل البيئة الافتراضية

نشرت Fire Ant أيضًا برمجية خبيثة مكتوبة بلغة بايثون تُعرف باسم “autobackup.bin”، تعمل في الخلفية وتتيح تنفيذ أوامر عن بُعد وتحميل وتنزيل الملفات. كما استخدم المهاجمون ثغرة أخرى في أدوات VMware (CVE-2023-20867) للتفاعل مع الآلات الافتراضية مباشرة عبر PowerCLI.

شملت الأنشطة التخريبية للمهاجمين أيضًا التدخل في أدوات الحماية الأمنية وسرقة بيانات الاعتماد من لقطات الذاكرة، بما في ذلك بيانات وحدات تحكم النطاق.

أساليب اختراق متقدمة تتجاوز الحواجز التقليدية

اعتمدت Fire Ant على تقنيات معقدة ومتعددة تشمل ما يلي:

-

نشر إطار عمل V2Ray لتسهيل نفق الشبكة من داخل الأجهزة الضيف

-

تشغيل آلات افتراضية غير مسجلة مباشرة على خوادم ESXi متعددة

-

تجاوز حدود التجزئة الشبكية من خلال استغلال الثغرة CVE-2022-1388 في موازِنات التحميل F5، وزرع أدوات وصول خفية عبر Web Shells

-

مقاومة الاستجابة للحوادث من خلال إعادة اختراق الأنظمة وتزييف أدوات الفحص الجنائي لإخفاء آثارها

وقد مكّنت هذه السلسلة المعقدة من الهجمات Fire Ant من الحفاظ على وجود خفي ومستمر من طبقة المُضيف إلى الأنظمة الضيف، مستفيدة من فهم دقيق لهندسة الشبكة الداخلية للضحية وسياساتها، ما أتاح الوصول إلى أصول كانت معزولة في السابق.

طمس الآثار وتجنّب الاكتشاف

تتسم Fire Ant بقدرة عالية على التخفي وترك أقل قدر ممكن من البصمات. ويتجلى ذلك في قيامها بإنهاء عملية “vmsyslogd” على خوادم ESXi، وهي العملية المسؤولة عن تسجيل الأحداث، ما يعيق أي تحقيق جنائي لاحق ويحد من الرؤية الأمنية.

ثغرة أمنية في الحافة.. وغياب أدوات الكشف

أكدت شركة Sygnia على أهمية تحسين الرؤية الأمنية داخل طبقة التمثيل الافتراضي والبنية التحتية، مشيرة إلى أن أدوات الحماية التقليدية لا توفر تغطية كافية لهذه الطبقة، وهو ما يجعلها بيئة مثالية لنشاط الجهات المتقدمة مثل Fire Ant.

وأضافت أن Fire Ant استهدفت بشكل مستمر أنظمة البنية التحتية مثل خوادم ESXi، وخوادم vCenter، وموازنات تحميل F5، والتي غالبًا ما تكون خارج نطاق أنظمة الكشف والاستجابة المعتادة، وتنتج كميات قليلة من البيانات التحليلية، ما يجعلها أهدافًا مثالية لتأسيس موطئ قدم طويل الأمد دون اكتشاف.

تهديد عابر للحدود واتهامات متبادلة

تأتي هذه التطورات بعد أيام من إعلان حكومة سنغافورة أن مجموعة UNC3886 تقف خلف هجمات إلكترونية استهدفت البنية التحتية الحيوية المحلية. وقال وزير الأمن الوطني السنغافوري، ك. شانموغام، إن المجموعة تُشكل “تهديدًا جسيمًا للأمن الوطني”، وتسعى خلف أهداف استراتيجية وبنى تحتية حيوية.

في المقابل، نفت السفارة الصينية في سنغافورة هذه الاتهامات، ووصفتها بأنها “افتراءات لا أساس لها”، مشيرة إلى أن أنظمة دورة الألعاب الآسيوية الشتوية التاسعة تعرّضت لأكثر من 270 ألف هجوم إلكتروني من مصادر أجنبية خلال فبراير الماضي.

من جانبه، أشار يوآف مازور، رئيس قسم الاستجابة للحوادث في شركة Sygnia، إلى أن نشاط المجموعة يُشكل تهديدًا للبنية التحتية الحيوية خارج حدود سنغافورة وآسيا والمحيط الهادئ، مؤكّدًا على البعد العالمي لهذا الخطر السيبراني.