كشف باحثون في الأمن السيبراني عن أربع ثغرات أمنية خطيرة في حزمة Bluetooth BlueSDK التابعة لشركة OpenSynergy، والتي تُستخدم في أنظمة معلومات وترفيه السيارات، مما يتيح للمهاجمين تنفيذ تعليمات عن بُعد (Remote Code Execution) في ملايين المركبات حول العالم.

ووفقًا لشركة PCA Cyber Security، التي أجرت التحليل، فإن الثغرات التي أطلق عليها اسم PerfektBlue يمكن استغلالها بشكل متسلسل للوصول إلى الأنظمة في سيارات شركات كبرى مثل مرسيدس-بنز وفولكسفاغن وسكودا، بالإضافة إلى شركة تصنيع رابعة لم يُكشف عن اسمها.

ثغرات خطيرة تهدد أنظمة الترفيه والاتصال داخل المركبات

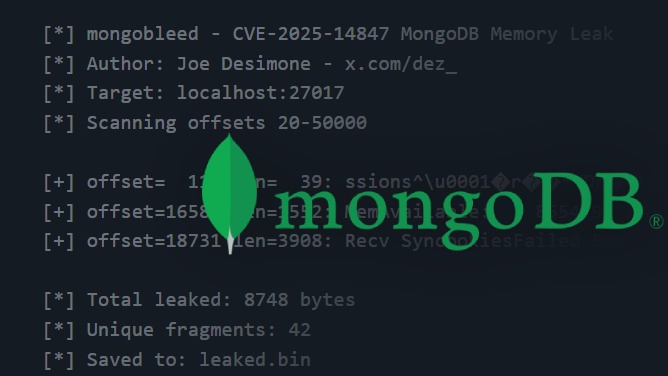

الثغرات الأربع هي:

-

CVE-2024-45434 (درجة CVSS: 8.0): استخدام بعد التحرير (Use-After-Free) في خدمة AVRCP

-

CVE-2024-45431 (درجة CVSS: 3.5): تحقق غير سليم من معرف القناة L2CAP

-

CVE-2024-45433 (درجة CVSS: 5.7): إنهاء غير صحيح لدالة في بروتوكول RFCOMM

-

CVE-2024-45432 (درجة CVSS: 5.7): تمرير وسيط خاطئ داخل دالة في RFCOMM

بحسب الباحثين، يمكن لأي مهاجم قريب من السيارة (على بعد 5 إلى 7 أمتار فقط) تنفيذ الهجوم بمجرد أن يكون نظام البلوتوث في وضع الإقران، عبر استغلال عملية الاتصال لحقن أكواد بلغة Lua في ملفات الجلسة وتشغيل تعليمات على نظام التشغيل باستخدام صلاحيات خدمة FTP، والتي غالبًا ما تكون بصلاحيات مرتفعة (Root أو SYSTEM).

تهديدات حقيقية لأنظمة السيارة الحساسة

رغم أن أنظمة المعلومات والترفيه عادة ما تكون مفصولة عن أنظمة التحكم الحيوية في السيارة، إلا أن ضعف الفصل الداخلي بين الشبكات يمكن أن يُمكّن المهاجم من التسلل إلى مناطق حساسة مثل المحرك أو أنظمة القيادة المساعدة. ومن خلال اختراق النظام، يمكن تتبع الموقع الجغرافي، تسجيل الصوت، الوصول إلى جهات الاتصال، وحتى الانتقال إلى أنظمة تحكم أكثر خطورة في المركبة.

وقد أكدت شركة PCA Cyber Security أن الثغرات تم اكتشافها بمسؤولية في مايو 2024، وجرى إصدار التحديثات الأمنية في سبتمبر 2024.

حالات استغلال سابقة وسيناريوهات متقدمة

الشركة ذاتها استعرضت في مؤتمر Black Hat Asia في سنغافورة سابقًا سلسلة من الهجمات التي طالت سيارات Nissan Leaf عبر استغلال نقاط ضعف في البلوتوث والاتصال الداخلي، حتى الوصول إلى شبكة CAN المسؤولة عن التحكم بوظائف السيارة كالمرايا، والمساحات، والأقفال، وحتى التوجيه.

في سيناريو مشابه، يمكن لمهاجم فيزيائي أن يخفي جهازًا إلكترونيًا صغيرًا داخل جسم غير مثير للشك، ويقوم بتوصيله سرًا بمنفذ شبكة CAN، ما يتيح له إرسال رسائل مزيفة لإقناع السيارة بأن مفتاحًا صالحًا موجود، ومن ثم فتح الأبواب أو تنفيذ أوامر أخرى.

تعليق فولكسفاغن وتحذيرات أمنية

وفي بيان موجه إلى The Hacker News، أكدت شركة فولكسفاغن أن الثغرات تقتصر على البلوتوث فقط، وأنها لا تؤثر على وظائف قيادة المركبة أو سلامتها، مشيرة إلى أن الاختراق يتطلب توفر جميع الشروط التالية:

-

أن يكون المهاجم ضمن نطاق البلوتوث (5 إلى 7 أمتار)

-

أن يكون تشغيل السيارة مفعلاً

-

أن يكون النظام في وضع الإقران

-

أن يوافق المستخدم يدويًا على الإقران من الشاشة

وأضافت الشركة أن التحديثات البرمجية قد بدأت لمعالجة الثغرة، ودعت جميع المستخدمين إلى التحقق من تطابق أرقام الإقران على الشاشة والجهاز المحمول قبل الموافقة، وعدم تجاهل التحديثات البرمجية المقدمة من الشركة. وفي بعض الحالات، قد يتطلب الأمر زيارة مركز الخدمة.