نُسبت حملة اختراق إلكتروني جديدة إلى وسيط الوصول الأولي المعروف باسم Gold Melody، وذلك بعد استغلاله لمفاتيح ASP.NET المسربة من أجل الحصول على وصول غير مصرح به إلى أنظمة مؤسسية وبيع هذا الوصول لجهات تهديد أخرى.

ووفقًا لتحليل أجراه فريق Unit 42 التابع لشركة Palo Alto Networks، فإن هذا النشاط يتم تتبعه تحت الرمز TGR-CRI-0045، حيث تشير “TGR” إلى “مجموعة مؤقتة” و”CRI” إلى الدوافع الإجرامية. ويُعرف هذا الكيان أيضًا بأسماء Prophet Spider وUNC961، كما سبق وأن استخدم أحد أدواته وسيط وصول أولي آخر يُدعى ToyMaker.

وأوضح الباحثان توم مارسدن وتشِما غارسيا أن المجموعة تعتمد على أسلوب انتهازي لكنها استهدفت منظمات في أوروبا والولايات المتحدة في قطاعات تشمل الخدمات المالية، والتصنيع، والتجزئة، والتكنولوجيا المتقدمة، والنقل واللوجستيات.

استغلال مفاتيح ASP.NET لتنفيذ التعليمات الخبيثة

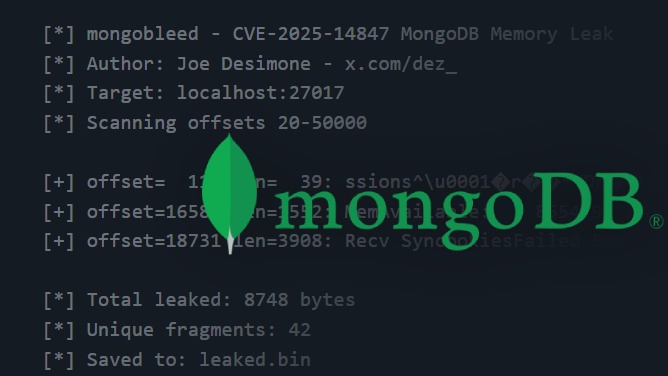

وثقت شركة مايكروسوفت في فبراير 2025 أولى حالات استغلال مفاتيح ASP.NET المسربة في هجمات عبر حقن تعليمات خبيثة باستخدام خاصية ViewState، ما يؤدي إلى تنفيذ تعليمات برمجية ضارة عن بُعد.

وكانت أولى الإشارات لهذه الهجمات قد رُصدت في ديسمبر 2024، عندما استغل مهاجم مجهول مفتاحًا ثابتًا منشورًا علنًا من نوع ASP.NET لتنفيذ تعليمات خبيثة وتحميل إطار Godzilla لما بعد الاستغلال.

ويتبنى TGR-CRI-0045 نهجًا مشابهًا، حيث يستخدم المفاتيح المسربة لتوقيع حمولات خبيثة تُنفّذ مباشرة في ذاكرة الخادم، في أسلوب يُعرف بـ”عدم التسلسل الخبيث لخاصية ViewState”، ما يُصعّب عملية الكشف ويترك أثرًا جنائيًا ضئيلًا للغاية.

تقنيات متقدمة للتخفي وتجاوز أنظمة الحماية

على عكس الأبواب الخلفية التقليدية أو البرمجيات التي تُزرع على القرص، يُعتبر هذا النهج المعتمد على الذاكرة فقط أكثر قدرة على تجاوز أنظمة الحماية القديمة التي تعتمد على مراقبة الملفات أو العمليات. وتفشل الأنظمة المعتمدة على مراقبة تكامل الملفات أو التوقيعات المضادة للفيروسات في رصد هذه الأنشطة، مما يجعل من الضروري اعتماد تقنيات كشف سلوكية تستند إلى تحليل طلبات IIS غير المعتادة أو عمليات فرعية ناتجة عن w3wp.exe أو تغييرات مفاجئة في سلوك تطبيقات .NET.

وشهدت الحملة ذروة نشاط بين أواخر يناير ومارس 2025، حيث تم خلالها نشر أدوات لما بعد الاستغلال، منها ماسحات المنافذ مفتوحة المصدر وبرمجيات مكتوبة بلغة C# مثل “updf” لرفع الامتيازات المحلية.

وحدات IIS تم تحميلها في الذاكرة

رصدت وحدة Unit 42 تحميل خمس وحدات IIS في الذاكرة تشمل:

-

وحدة Cmd /c: لتنفيذ أوامر على مستوى النظام عبر الصَدَفة

-

وحدة تحميل الملفات: لتحميل ملفات إلى الخادم

-

وحدة Winner: يُعتقد أنها للتحقق من نجاح الاستغلال

-

وحدة تنزيل الملفات: تتيح استرجاع بيانات حساسة (لم يتم استردادها)

-

وحدة المحمل الانعكاسي: لتحميل وتشغيل حزم .NET إضافية في الذاكرة دون ترك أثر

كما نُفذت أوامر عبر الصَدَفة من خوادم IIS المخترقة، وتم تحميل أدوات مثل برنامج ELF باسم “atm” من خادم خارجي، وأداة Golang لمسح الشبكات الداخلية تُعرف بـ TXPortMap.

دروس أمنية وتوصيات للمؤسسات

أوضحت Unit 42 أن المهاجمين استخدموا نهجًا بسيطًا في استغلال ViewState، حيث يُعاد تحميل الوحدة البرمجية مع كل أمر جديد يتم تنفيذه. هذا الأسلوب يتيح للمهاجمين الاحتفاظ بالوصول طويل الأمد دون ترك بصمة رقمية واضحة.

وتبرز هذه الحملة أهمية توسيع نماذج التهديد الداخلية لتشمل مخاطر فقدان سلامة المفاتيح التشفيرية، وعبث ViewState، وسوء استخدام وسيط IIS، لا سيما في التطبيقات القديمة التي تعتمد على إعدادات ASP.NET ضعيفة أو غير مؤمنة.