ألقت السلطات الإيطالية القبض على المواطن الصيني شو زيوي، البالغ من العمر 33 عامًا، في مدينة ميلانو، وذلك على خلفية مزاعم ارتباطه بمجموعة قرصنة إلكترونية مدعومة من الدولة تُعرف باسم “سيلك تايفون”، وضلوعه في تنفيذ هجمات سيبرانية استهدفت منظمات وهيئات حكومية أمريكية.

ويواجه شو تسع تهم تشمل الاحتيال الإلكتروني والتآمر لإلحاق الضرر والحصول على معلومات من أجهزة كمبيوتر محمية دون تفويض، إضافة إلى تهمة سرقة الهوية المشددة. وقد أفادت وسائل إعلام إيطالية بتفاصيل الاعتقال للمرة الأولى.

وبحسب وزارة العدل الأمريكية، يُعتقد أن شو شارك في عمليات اختراق إلكتروني للولايات المتحدة بين فبراير 2020 ويونيو 2021، من بينها هجمات جماعية استغلت حينها ثغرات يوم الصفر في خوادم Microsoft Exchange. وقد أطلقت مايكروسوفت على هذه الحملة اسم “هافنيوم”.

استهداف أبحاث اللقاحات الأمريكية خلال الجائحة

تُتهم السلطات شو أيضًا بالمشاركة في عمليات تجسس سيبراني نفذتها الصين خلال جائحة كوفيد-19، حيث سعى للوصول إلى أبحاث اللقاحات في عدة جامعات أمريكية، من بينها جامعة تكساس. وتشير التحقيقات إلى أن شو وزميله المتهم تشانغ يو عملا بتوجيه من مكتب أمن الدولة في شنغهاي التابع لوزارة أمن الدولة الصينية.

وقالت وزارة العدل: “منذ أواخر عام 2020، استغل شو وشركاؤه ثغرات في خوادم Microsoft Exchange، وهو منتج واسع الاستخدام في المؤسسات لتبادل وتخزين الرسائل الإلكترونية”. وقد وصفت هذه الهجمات بأنها جزء من حملة ضخمة استهدفت آلاف الأجهزة حول العالم.

مجموعة “سيلك تايفون” وأساليب الاختراق المتقدمة

تُعرف مجموعة “سيلك تايفون”، التي تتقاطع أنشطتها مع كيان يُعرف باسم UNC5221، باستخدامها لثغرات يوم الصفر وهجماتها على شركات التكنولوجيا ضمن سلاسل الإمداد. وتشير التقديرات إلى أنها استهدفت أكثر من 60 ألف جهة أمريكية، وتمكنت من اختراق 12,700 منها ضمن حملة “هافنيوم” لسرقة معلومات حساسة.

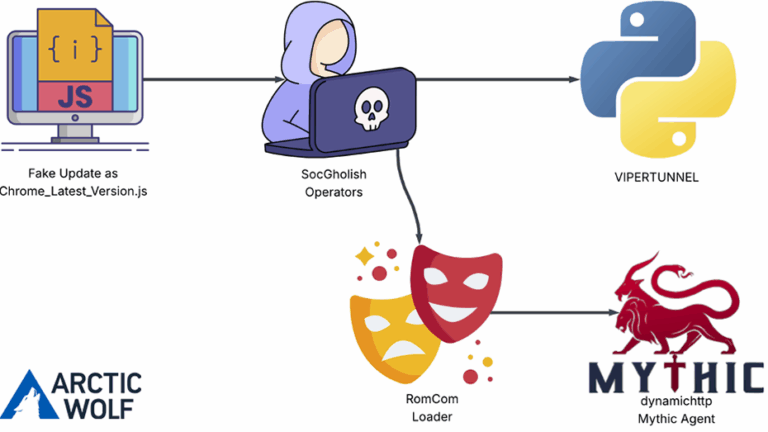

وقد أظهرت المجموعة تفضيلًا لاستهداف قطاعات ذات صلة بالملكية الفكرية والقطاعات الحيوية مثل الرعاية الصحية والدفاع والبنية التحتية. وتتسم حملاتها باستخدام تقنيات متنوعة تشمل سرقة بيانات الدخول، والتسلل عبر سلاسل التوريد، وتنفيذ عمليات وصول طويلة الأمد، ما يشير إلى مهام استخباراتية فورية واستراتيجية على حد سواء.

كما ربط المحللون بين أنشطة “هافنيوم” وأساليب APT المتقدمة من خلال تقنيات معروفة مثل الاستغلال الأولي للثغرة CVE-2021-26855 والحركة الجانبية باستخدام أوامر PowerShell، وفقًا لأُطر MITRE ATT&CK. ويعكس هذا الترابط نمطًا أوسع في عالم التهديدات المتقدمة يعتمد على استغلال الثغرات وتوظيف شركات خاصة كجهات منفذة.

تسريبات صينية تكشف عن شبكات تجسس وسيطة

وفي سياق ذي صلة، كشفت تحليلات حديثة عن تسريبات من قواعد بيانات صينية ظهرت للبيع على منتدى DarkForums الناطق بالإنجليزية، لتسلط الضوء على مشهد التجسس السيبراني القائم على التعاقد في الصين. وتضمنت الوثائق المسربة معلومات غير علنية عن شركة VenusTech المتخصصة في الأمن السيبراني، والتي تقدم خدماتها لجهات حكومية صينية، إلى جانب مجموعة “Salt Typhoon” المتورطة في أنشطة اختراق.

وتضمنت التسريبات أيضًا تفاصيل عن موظفين مشاركين في عمليات “Salt Typhoon” ومعلومات عن 242 جهاز توجيه تم اختراقها. وقد أظهرت إحدى جداول البيانات المسربة – التي يُزعم أنها توثق المعاملات بين جهات حكومية وشركات خاصة – أسماء ثلاث شركات: Sichuan Zhixin Ruijie، وBeijing Huanyu Tiangiong، وSichuan Juxinhe، والتي خضعت الأخيرة لعقوبات من وزارة الخزانة الأمريكية في يناير الماضي.

وقال خبراء من شركة SpyCloud إن “ظهور هذه البيانات في منتدى غربي يعكس اتجاهين بارزين: هشاشة منظومة جمع المعلومات الاستخباراتية الصينية، وتزايد تواجد مجرمي الإنترنت من الصين في فضاءات الجريمة الرقمية الغربية”.

وفي الوقت الذي يعارض فيه شو تسليمه إلى الولايات المتحدة مدعيًا وجود خطأ في الهوية، قال محاميه إن اسم عائلته شائع في الصين وإن هاتفه المحمول سُرق منه عام 2020.

من جانبه، صرح جون هولتكوست، كبير محللي الاستخبارات في مجموعة Google Threat Intelligence، قائلًا: “من غير المرجح أن يكون لعملية الاعتقال هذه تأثير مباشر على نشاط التجسس السيبراني المدعوم من الدولة، لكنها قد تُثير ترددًا لدى بعض الشباب الموهوبين قبل انخراطهم في هذا النوع من العمل”.