كشف باحثون في مجال الأمن السيبراني عن برمجية خبيثة جديدة تُدعى XDigo، مكتوبة بلغة Go، استُخدمت في هجمات استهدفت كيانات حكومية في أوروبا الشرقية خلال مارس 2025.

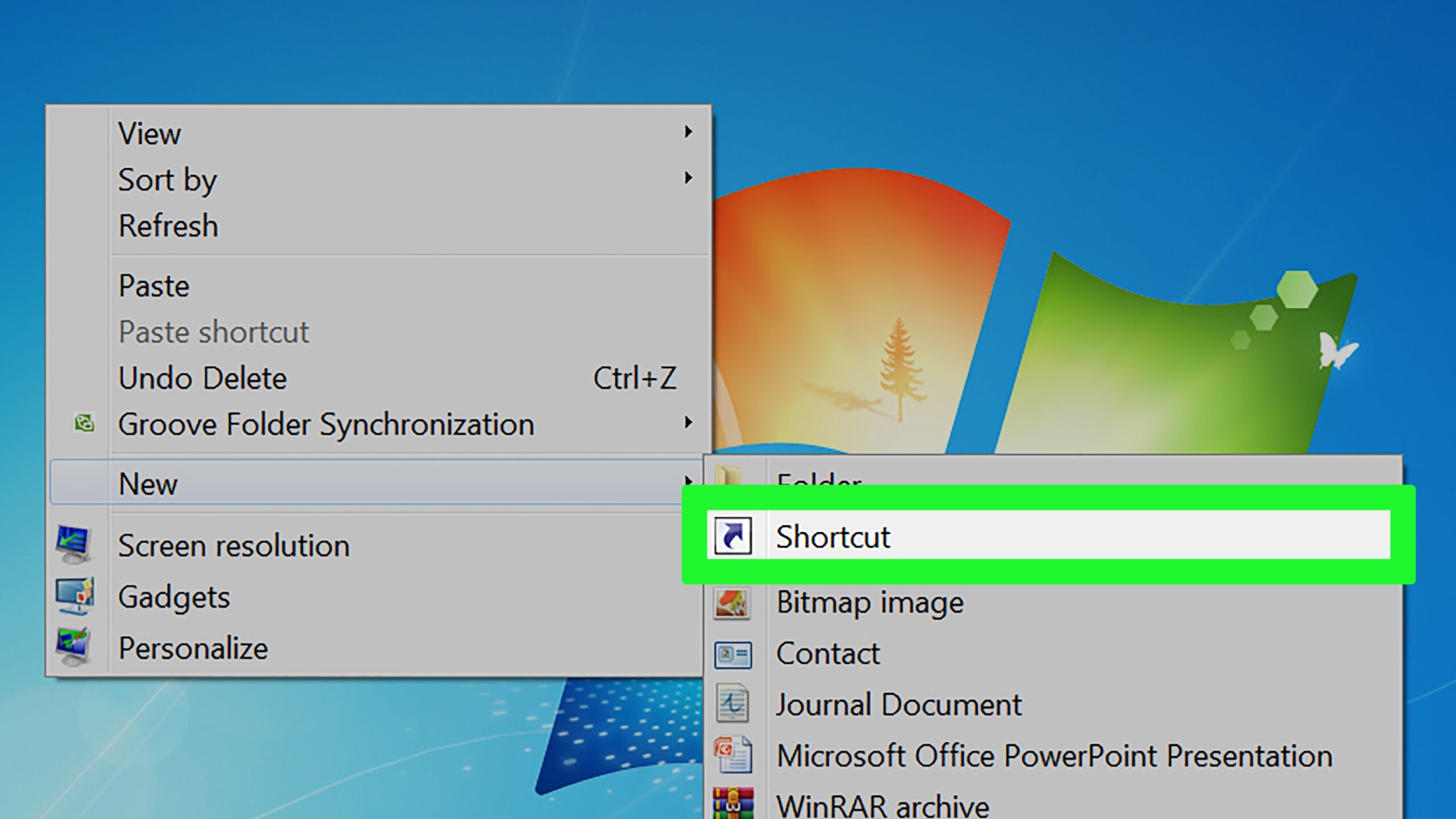

ووفقًا لشركة الأمن السيبراني الفرنسية HarfangLab، فقد استندت سلاسل الهجوم إلى استخدام ملفات اختصار نظام ويندوز (LNK) ضمن آلية متعددة المراحل لنشر البرمجية الخبيثة.

تُعزى هذه الهجمات إلى مجموعة تجسس سيبراني تُعرف باسم XDSpy، والتي تُعرف بشنها هجمات على وكالات حكومية في أوروبا الشرقية ومنطقة البلقان منذ عام 2011، وتم توثيقها لأول مرة من قبل فريق الاستجابة لطوارئ الحاسوب في بيلاروسيا (CERT Belarus) في أوائل عام 2020.

خلال السنوات الأخيرة، استُهدفت شركات في روسيا ومولدوفا بحملات تضمنت نشر برمجيات خبيثة مثل UTask وXDDown وDSDownloader، والتي تُستخدم في تحميل برمجيات إضافية وسرقة بيانات حساسة من الأجهزة المصابة.

استغلال ثغرة تنفيذ التعليمات البرمجية عن بُعد عبر ملفات LNK

أوضحت HarfangLab أن الفاعلين استغلوا ثغرة تنفيذ تعليمات برمجية عن بُعد في نظام تشغيل Windows، تحدث عند معالجة ملفات LNK المصممة خصيصًا. الثغرة المُشار إليها تحمل الرقم ZDI-CAN-25373، وكُشف عنها علنًا بواسطة شركة Trend Micro في مارس 2025.

ووفقًا لمبادرة الثغرات الأمنية الخاصة بتريند مايكرو (ZDI)، فإن “البيانات المُصممة في ملف LNK قد تحتوي على محتوى ضار لا يظهر للمستخدم عند معاينته عبر واجهة المستخدم الرسومية الخاصة بويندوز”، مما يسمح للمهاجم بتنفيذ تعليمات برمجية بصلاحيات المستخدم الحالي.

التحليل الإضافي لملفات LNK التي تستغل هذه الثغرة كشف عن 9 عينات مختلفة تستغل ثغرة غموض في تحليل ملفات LNK ناجمة عن عدم التزام مايكروسوفت بمواصفات MS-SHLLINK (الإصدار 8.0).

ففي حين تُحدد المواصفة أن الحد الأقصى لطول السلاسل النصية داخل ملف LNK يمكن أن يصل إلى 65,535 حرفًا (بناءً على ترميز من بايتين)، فإن نظام Windows 11 يفرض حدًا فعليًا عند 259 حرفًا فقط، باستثناء وسائط سطر الأوامر.

إخفاء الأوامر الخبيثة داخل ملفات LNK

هذا الانحراف عن المواصفة يتيح للمهاجمين تصميم ملفات LNK تُظهر أمرًا معينًا عند المعاينة، بينما تُنفذ أمرًا مختلفًا تمامًا عند تشغيلها في ويندوز. ومن خلال دمج هذه الثغرة مع مشكلة الحشو بالمسافات البيضاء، يستطيع المهاجمون إخفاء الأوامر المنفذة عن كل من واجهة ويندوز والمحللات الخارجية.

وقد وُزعت هذه الملفات داخل أرشيفات ZIP تحتوي على أرشيف فرعي آخر يتضمن ملف PDF مخادع، وبرنامج تنفيذي شرعي أُعيدت تسميته، ومكتبة DLL خبيثة تُحمّل بشكل جانبي (DLL sideloading) عبر البرنامج التنفيذي.

يُشار إلى أن هذه السلسلة من الهجمات وُثقت أيضًا مؤخرًا من قبل شركة BI.ZONE، التي نسبت الهجمات إلى جهة تهديد تُدعى Silent Werewolf، والتي استهدفت شركات روسية ومولدوفية.

XDigo: أداة تجسس واستنزاف بيانات متعددة القدرات

مكتبة DLL تعمل كأداة تحميل أولي تُعرف باسم ETDownloader، يُعتقد أنها تستخدم لنشر زرع برمجي يُدعى XDigo. وبحسب HarfangLab، فإن XDigo تمثل نسخة حديثة من برمجية UsrRunVGA.exe، والتي وثقتها شركة Kaspersky في أكتوبر 2023.

XDigo هي برمجية تجسسية قادرة على:

-

سرقة الملفات

-

سحب محتوى الحافظة (Clipboard)

-

التقاط لقطات شاشة

-

تنفيذ أوامر أو ملفات تنفيذية تُحمّل من خادم عن بُعد عبر HTTP GET

-

نقل البيانات المُسربة باستخدام HTTP POST

وقد تم رصد هدف مؤكد واحد في منطقة مينسك، إلى جانب مؤشرات على استهداف مجموعات بيع بالتجزئة روسية، مؤسسات مالية، شركات تأمين كبرى، وخدمات بريد حكومية.

قدرات التخفي وتفادي الرصد

أكدت HarfangLab أن هذا النمط من الاستهداف يتماشى مع النهج التاريخي لمجموعة XDSpy في استهداف الكيانات الحكومية في أوروبا الشرقية، وخاصة بيلاروسيا.

وأشارت إلى أن البرمجيات الخبيثة المرتبطة بالمجموعة تتمتع بقدرات مخصصة لتفادي الرصد، إذ أنها كانت من أوائل البرمجيات التي حاولت تجاوز تقنيات الكشف في منصة Sandbox الخاصة بشركة PT Security الروسية، والتي تقدم خدمات للأجهزة الحكومية والمؤسسات المالية في روسيا.