كشفت تحقيقات مشتركة بين وكالات أمنية من 11 دولة عن حملة تجسس إلكترونية روسية تستهدف شركات لوجستية وتكنولوجية متورطة في تقديم المساعدات لأوكرانيا منذ ٢٠٢٢.

الجهة المسؤولة:

-

تُنسب الحملة لمجموعة APT28 (المعروفة أيضاً باسم Fancy Bear)

-

مرتبطة بمديرية المخابرات الرئيسية الروسية (GRU) – الوحدة 26165

الدول والقطاعات المستهدفة:

دول الناتو (ألمانيا، فرنسا، بولندا، إيطاليا وغيرها)

أوكرانيا وعدد من الدول الأفريقية والأوروبية

قطاعات الدفاع، النقل، الطيران، الخدمات التكنولوجية

أساليب الاختراق الرئيسية:

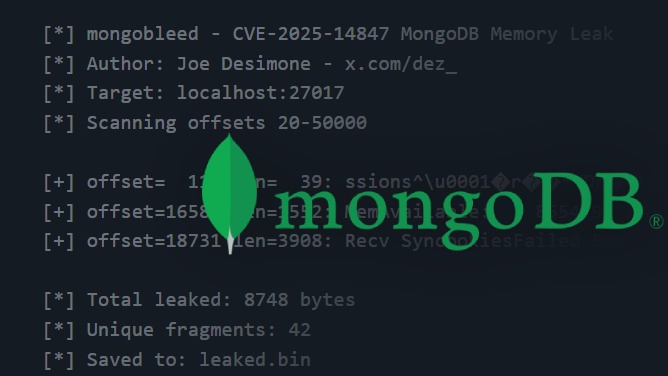

١. استغلال الثغرات الأمنية:

-

ثغرات في Outlook (CVE-2023-23397)

-

ثغرات في منصات البريد مثل Roundcube وZimbra

-

ثغرات في VPN الشركات

-

ثغرة في WinRAR (CVE-2023-38831)

٢. هجمات التصيد:

-

رسائل تصيد احتيالية تحاكي وكالات حكومية

-

صفحات تسجيل دخول مزيفة لسرقة بيانات الاعتماد

-

استغلال خدمات التخزين السحابي مثل Oracle Cloud وScaleway

٣. أدوات الاختراق:

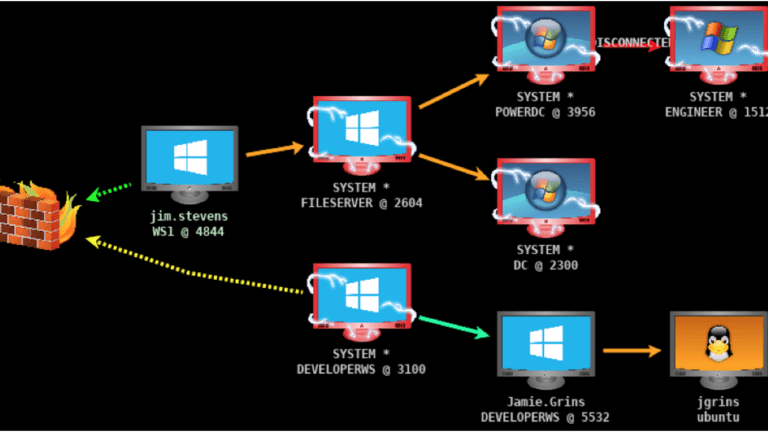

-

Impacket وPsExec للانتقال الأفقي بين الأنظمة

-

Certipy لسرقة بيانات Active Directory

-

برمجيات خبيثة مثل HeadLace وMASEPIE

مراحل الهجوم:

-

الاختراق الأولي: عبر كلمات مرور ضعيفة أو ثغرات أمنية

-

التجسس الداخلي: تحديد أهداف رئيسية ومسؤولين عن الشحنات

-

سرقة البيانات: جمع قوائم مستخدمي Office 365 ورسائل البريد الإلكتروني

-

التسريب: استخدام PowerShell لإنشاء أرشيفات ZIP أو بروتوكولات IMAP

ردود الفعل الدولية:

-

فرنسا اتهمت APT28 علناً بشن هجمات على وزارات وشركات دفاع

-

تحذير مشترك من وكالات أمنية متعددة

-

كشف ESET عن عملية RoundPress التي تستغل ثغرات في أنظمة البريد

نصائح أمنية للوقاية:

تحديث أنظمة البريد الإلكتروني وVPN بانتظام

تفعيل المصادقة الثنائية

تدريب الموظفين على التعرف على محاولات التصيد

مراقبة أنظمة Active Directory لاكتشاف الأنشطة المشبوهة

الخلاصة:

مع استمرار الدعم الغربي لأوكرانيا، تتوسع المجموعات الروسية في استهداف سلاسل التوريد والبنية التحتية اللوجستية، مستخدمةً أساليب متطورة لاختراق الأنظمة ومراقبة شحنات المساعدات.