البيانات هي شريان الحياة للشركات في العصر الرقمي، ومع تزايد التهديدات الإلكترونية وتشديد لوائح الخصوصية، أصبح تأمينها ضرورة غير قابلة للمساومة. في هذا المقال، نستعرض أفضل الممارسات المستخلصة من فعاليات Zenith Live 2025 لبناء إطار عمل متكامل لحماية البيانات، سواءً للشركات الصغيرة أو المؤسسات الكبرى.

1. حدد أهداف بياناتك بوضوح

-

حدد “تاج البيانات” (Crown Jewel Data): ما هي البيانات التي ستسبب ضررًا جسيمًا إذا تم اختراقها؟

-

تعاون مع الإدارة العليا: لفهم الميزانية المخصصة، وتحمل المخاطر، وموازنة الأمان مع الإنتاجية.

“السؤال الجوهري: ما البيانات التي ستؤذي الشركة لو تسربت؟”

2. أتمتة تصنيف البيانات

-

استخدم الذكاء الاصطناعي لتصنيف البيانات تلقائيًا بدقة أعلى من الطرق التقليدية.

-

ركز على حلول تتبع البيانات أينما تحركت (نقاط النهاية، السحابة، الشبكات).

🔹 نصيحة: تجنب الاعتماد الكلي على التدخل البشري في التصنيف!

3. اعتمد نموذج Zero Trust للتحكم في الوصول

-

“لا تثق، تحقق دائمًا”: طبق مبدأ الحد الأدنى من الصلاحيات (Least Privilege).

-

حلول Zero Trust تمنع التهديدات من الانتقال أفقيًا داخل الشبكة.

4. مركزية أنظمة منع فقدان البيانات (DLP)

-

تجنب الحلول المجزأة التي تسبب ازدواجية التنبيهات.

-

اختر منصات DLP موحدة تدعم القنوات المتعددة (البريد، السحابة، الأجهزة).

-

اتبع نموذج Security Service Edge (SSE) الموصى به من Gartner.

5. احظر التسرب عبر القنوات الحرجة

ركز على هذه القنوات الأكثر خطورة:

-

البريد الإلكتروني والويب (أشهر طرق التسرب العرضي).

-

بيانات SaaS (مثل Microsoft 365 عبر CASB).

-

الأجهزة الطرفية (مثل USB والطابعات).

-

الأجهزة غير المدارة (BYOD) (باستخدام عزل المتصفح لمنع التحميل أو النسخ).

6. التزم بالمتطلبات التنظيمية (GDPR, HIPAA, PCI DSS)

-

أجرِ تدقيقات أمنية دورية.

-

استخدم التشفير وأدوات المراقبة.

-

درّب الموظفين على أفضل الممارسات.

7. أمن أجهزة BYOD بذكاء

-

عزل المتصفح (Browser Isolation) يحمي البيانات دون الحاجة إلى وكلاء أو بيئات VDI باهظة الثمن.

-

البيانات تُعرض كـ بيكسلات فقط (لا يمكن تنزيلها أو نسخها).

8. تحكم في إعدادات السحابة (SSPM & DSPM)

-

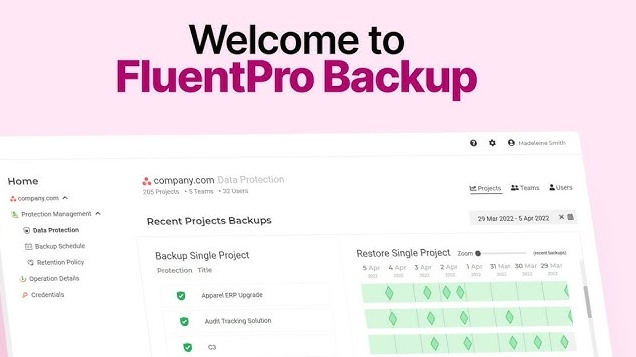

SaaS Security Posture Management (SSPM): يكشف سوء التهيئة في منصات مثل Microsoft 365.

-

Data Security Posture Management (DSPM): يحمي البيانات في AWS وAzure وGoogle Cloud.

70% من انتهاكات البيانات ناتجة عن إعدادات خاطئة في السحابة!

9. درّب الموظفين على ثقافة الأمن السيبراني

-

حوّل الموظفين إلى خط دفاع أول عبر التوعية المستمرة.

-

استخدم حلولًا تُدمج التدريب أثناء العمل (مثل إشعارات عبر Slack عند حدوث حوادث).

10. أتمتة إدارة الحوادث

-

حلول أتمتة سير العمل (Workflow Automation) تُسرع الاستجابة وتقلل التكاليف.

-

ابحث عن منصات تقدم مركزية التحكم في الحوادث.