كشفت وحدة الأبحاث Unit 42 التابعة لشركة “بالو ألتو نتوركس” (Palo Alto Networks) عن حملة سيبرانية جديدة تنفذها مجموعة تهديد مدعومة من كوريا الشمالية، تُعرف باسم Slow Pisces (وتُعرف أيضًا بأسماء أخرى مثل Jade Sleet وUNC4899 وTraderTraitor وPUKCHONG). تستهدف هذه الحملة مطوري العملات الرقمية من خلال خداعهم بمقابلات عمل وهمية وتقديم تحديات برمجية تحتوي على برمجيات خبيثة، من بينها RN Loader وRN Stealer.

طريقة الهجوم:

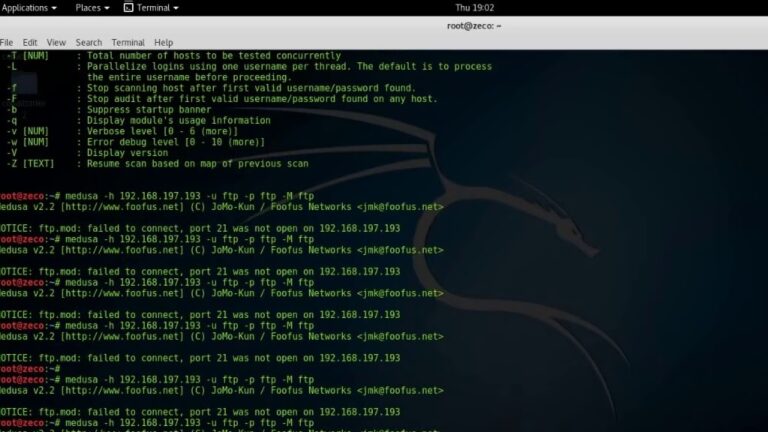

تعتمد مجموعة “Slow Pisces” على الهندسة الاجتماعية، حيث تتواصل مع الضحايا عبر منصة LinkedIn متظاهرة بأنها شركة توظيف تعرض فرصة عمل في مجال تطوير البرمجيات، خاصة في قطاع العملات المشفّرة. بعد بناء الثقة، يتم إرسال ملف PDF يحتوي على تفاصيل الوظيفة، يتبعه رابط لتحميل مشروع برمجي على GitHub بحجة تنفيذ “اختبار مهارات” — لكن المشروع البرمجي يحتوي في الواقع على كود خبيث مموه بلغة Python.

حمولة خبيثة متعددة المراحل:

البرمجية الخبيثة الأولى، المسماة RN Loader، تقوم بجمع معلومات أساسية عن النظام المُستهدف، وترسلها إلى خادم التحكم والسيطرة (C2) عبر HTTPS. في حال استيفاء الشروط (مثل عنوان IP والموقع الجغرافي ورؤوس طلب HTTP)، يقوم الخادم بإرسال حمولة خبيثة ثانية مشفّرة بصيغة Base64، والتي يتم تنفيذها مباشرة في الذاكرة.

المرحلة الثانية من الهجوم تتمثل في نشر برمجية RN Stealer، وهي أداة لسرقة المعلومات تستهدف أنظمة macOS، وتقوم بجمع بيانات حساسة تشمل:

-

بيانات النظام والتطبيقات المثبتة

-

ملفات iCloud Keychain

-

مفاتيح SSH المخزّنة

-

ملفات إعدادات AWS وGoogle Cloud وKubernetes

-

محتوى مجلد “المنزل” للمستخدم

نهج متقدم في إخفاء الهجوم:

تميّزت الحملة باستخدام تقنيات متقدمة لتجنّب الكشف، مثل استغلال YAML deserialization لتنفيذ التعليمات البرمجية بدلاً من استخدام دوال eval أو exec المكشوفة. كما استُخدمت تقنيات مشابهة في مشاريع وهمية بلغة JavaScript باستخدام أداة EJS templating، ما يُصعّب كشف عملية التنفيذ البرمجي الضار.

خلفية الحملة:

ليست هذه المرة الأولى التي تلجأ فيها مجموعات التهديد الكورية الشمالية إلى أسلوب “فرص العمل المزيفة” لاستهداف العاملين في قطاعات حساسة. إذ سبق أن شُوهدت حملات مشابهة مثل:

-

Operation Dream Job

-

Contagious Interview

-

Alluring Pisces

لكن ما يُميز حملة Slow Pisces هو تركيزها على توصيل الحمولات الخبيثة فقط إلى الضحايا المحتملين بعد التحقق الدقيق من هوياتهم، وضمان عدم تخزين البرمجيات الخبيثة على القرص، مما يزيد من صعوبة الكشف.

التوصيات الأمنية:

ينصح الخبراء المؤسسات والأفراد العاملين في مجال العملات الرقمية بتوخي الحذر عند تلقي عروض عمل غير متوقعة عبر الإنترنت، وعدم تحميل مشاريع من مصادر غير موثوقة، حتى وإن بدت في سياق احترافي. كما يُنصح بفحص ملفات GitHub المرتبطة باختبارات التوظيف بدقة شديدة.