أعلنت وكالة الشرطة الأوروبية “يوروبول” عن تنفيذ عملية دولية نجحت في تفكيك البنية التحتية لمجموعة الهاكتفيست الموالية لروسيا المعروفة باسم NoName057(16)، والتي ارتبطت بسلسلة من الهجمات الإلكترونية من نوع نفي الخدمة الموزعة (DDoS) ضد أوكرانيا وحلفائها.

وقد أسفرت العملية عن تفكيك جزء كبير من البنية المركزية للخوادم التابعة للمجموعة، إضافة إلى تعطيل أكثر من 100 نظام حول العالم. كما شهدت العملية اعتقال شخصين في كل من فرنسا وإسبانيا، ومداهمة ما يزيد عن عشرين منزلًا في إسبانيا وإيطاليا وألمانيا وجمهورية التشيك وفرنسا وبولندا، وإصدار مذكرات اعتقال بحق ستة مواطنين روس.

عملية “Eastwood” وتحالف دولي موسع

جاءت العملية، التي حملت الاسم الرمزي “Eastwood”، في الفترة ما بين 14 و17 يوليو، بمشاركة سلطات إنفاذ القانون من دول عديدة شملت التشيك، فرنسا، فنلندا، ألمانيا، إيطاليا، ليتوانيا، بولندا، إسبانيا، السويد، سويسرا، هولندا، والولايات المتحدة، مع دعم من بلجيكا وكندا وإستونيا والدنمارك ولاتفيا ورومانيا وأوكرانيا.

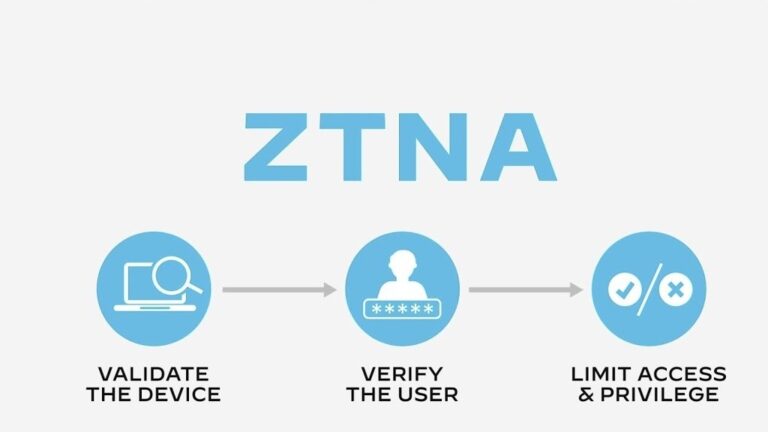

نشأت مجموعة NoName057(16) في مارس 2022 ككيان موالٍ للكرملين، واعتمدت على تجنيد المتعاطفين معها عبر منصة تليغرام لتنفيذ هجمات DDoS ضد مواقع إلكترونية، باستخدام برنامج خاص يسمى DDoSia. وكان يتم تحفيز المشاركين من خلال منحهم مكافآت مالية بالعملات المشفرة مقابل مساهماتهم في الهجمات.

إدراج أعضاء بارزين في قائمة المطلوبين في الاتحاد الأوروبي

أُدرج خمسة أشخاص من روسيا على قائمة المطلوبين في الاتحاد الأوروبي لدورهم في دعم أنشطة المجموعة، وهم:

-

أندريه مورافيوف (الملقب بـ DaZBastaDraw)

-

ماكسيم نيكولايفيتش لوبين (الملقب بـ s3rmax)

-

أولغا إيفستراتوفا (المعروفة بأسماء olechochek وolenka)

-

ميخائيل بورلاكوف (الملقب بـ Ddosator3000 وdarkklogo)

-

أندريه أفرسيموف (الملقب بـ ponyaska)

ويُعتقد أن بورلاكوف كان عضوًا مركزيًا في المجموعة، إذ تولى تطوير وتحسين البرمجيات المخصصة لتحديد الأهداف وتنفيذ الهجمات، إضافة إلى إدارة المدفوعات المرتبطة باستئجار الخوادم غير المشروعة. أما إيفستراتوفا، فقد اتُهمت بلعب دور محوري في تحسين برنامج DDoSia، فيما نُسب إلى أفرسيموف تنفيذ 83 عملية تخريب إلكتروني.

رسائل تحذيرية لأكثر من ألف متعاطف وتحليل للبنية الدعائية

أوضحت يوروبول أن السلطات تواصلت مع أكثر من ألف شخص يُعتقد أنهم من الداعمين لشبكة الجريمة الإلكترونية هذه، لإخطارهم بالمسؤولية الجنائية التي قد تترتب على استخدامهم لأدوات مؤتمتة لتنفيذ الهجمات.

وأشارت الوكالة إلى أن المجموعة أنشأت شبكة بوت نت خاصة بها مكونة من مئات الخوادم، استخدمتها لزيادة قوة الهجمات.

وبحسب يوروبول، فقد لجأت المجموعة إلى محاكاة عناصر من ألعاب الفيديو مثل قوائم المتصدرين والشارات التشجيعية لتوفير إحساس بالمكانة والنفوذ لمتطوعيها، وهي أساليب استهدفت خصوصًا صغار السن، وعززتها بسرديات تحفيزية تدّعي الدفاع عن روسيا أو الانتقام لأحداث سياسية معينة.

تصعيد في استهداف البنى التحتية الحيوية من قبل مجموعات هاكتفيست روسية

خلال السنوات الأخيرة، لاحظ الباحثون تصاعدًا في الهجمات التي استهدفت سلطات ومواقع بنكية سويدية، فضلًا عن 250 شركة ومؤسسة ألمانية خلال 14 موجة هجومية منذ نوفمبر 2023. وفي يوليو الماضي، اعتقلت قوات “الحرس المدني” الإسباني ثلاثة أفراد يُشتبه في انتمائهم للمجموعة على خلفية هجمات DDoS ضد مؤسسات حكومية وقطاعات استراتيجية في إسبانيا ودول الناتو الأخرى.

ويأتي هذا التطور في سياق تصاعد أنشطة مجموعات هاكتفيست روسية أخرى مثل Z-Pentest وDark Engine وSector 16، والتي بدأت تتجه إلى استهداف البنية التحتية الحيوية، متجاوزة أنماط الهجمات التقليدية كتشويه المواقع الإلكترونية وهجمات DDoS، نحو عمليات أكثر خطورة واحترافًا.