كشف باحثون في الأمن السيبراني عن تقنية هجوم جديدة سُمّيت CoPhish تستغل إعدادات تسجيل الدخول في وكلاء Copilot Studio لشن هجمات موافقة OAuth تُسهم في الاستيلاء على حسابات الضحايا. الفكرة الأساسية أن الوكيل يمكن ضبط إجراء تسجيل الدخول فيه ليعيد توجيه المستخدم إلى أي عنوان URL يختاره المهاجم، ما يتيح استخدام تطبيقات طرف ثالث خبيثة للحصول على رموز وصول (tokens) صالحة من خدمة هوية المؤسسة (Entra ID)، ثم نقل هذه الرموز إلى جهة يسيطر عليها المهاجم.

آلية الهجوم

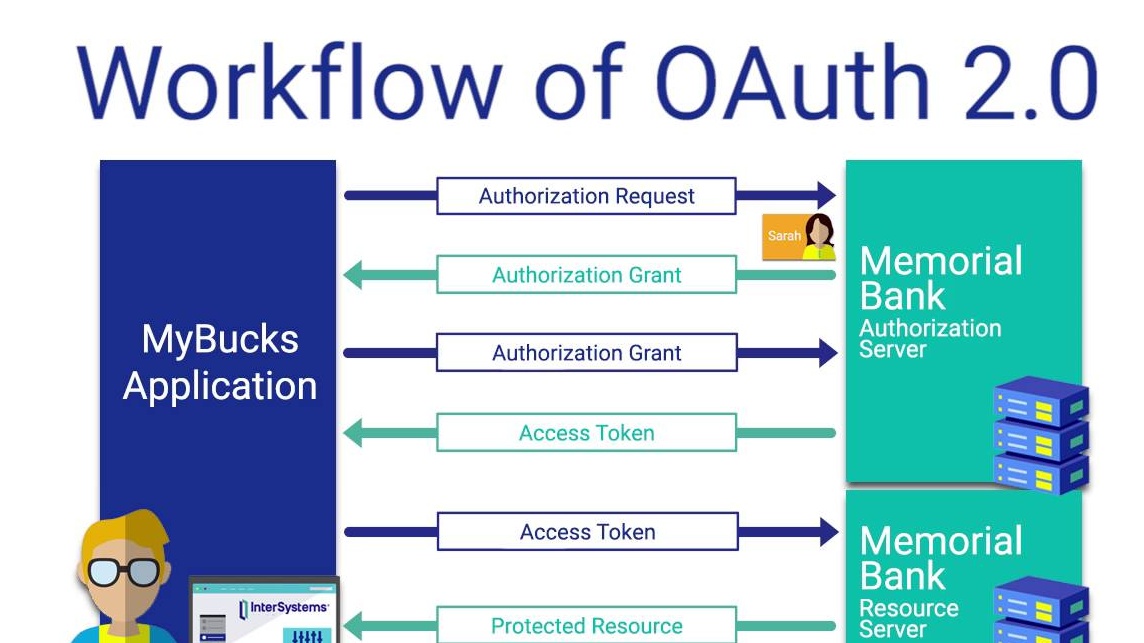

تُنشئ المجموعة المهاجمة وكيل Copilot Studio مزيفًا أو مُعدًّا خصيصًا في بيئتها الخاصة، ثم تضبط إعدادات “تسجيل الدخول” في الوكيل لربطه بتطبيق OAuth خبيث. يرسل المهاجم رابط الوكيل الضار إلى أهدافه عبر رسائل تصيّد إلكتروني. عند محاولات الضحية فتح الوكيل والضغط على زر تسجيل الدخول، يُطلب من الضحية المصادقة على الخدمة، ثم تُعاد توجيهات المصادقة إلى تطبيق OAuth الخبيث الذي يطلب إذن الوصول. في حال منح الضحية الموافقة أو تم استدراجها لذلك، يحصل المهاجم على رمز الوصول الصادر عن خدمة الهوية، فيستطيع استخدامه للاستيلاء على جلسات المستخدم أو الوصول إلى موارد الحساب. لا يتطلب الهجوم أن يكون التطبيق الضار مسجلاً داخل بيئة الضحية؛ فالمهاجم يمكن أن يستغل تطبيقًا مسجلاً في بيئته الخاصة لاستهداف مستخدمي بيئات أخرى.

لماذا ينجح الهجوم وما الذي يجعله خطيرًا

-

مصداقية المصدر: إعادة توجيه المستخدم من واجهة موثوقة للوكيل تضفي شرعية على طلب تسجيل الدخول، ما يخفض شك الضحية.

-

اعتماد على تدفق المصادقة الشرعي: الهجوم لا يعتمد على سرقة كلمة المرور مباشرة، بل على استغلال آلية موافقة OAuth التي تمنح صلاحيات للتطبيقات، وهذا قد يمنح المهاجم وصولًا واسعًا دون ملاحظات على تغيير كلمات المرور.

-

عدم الحاجة لوجود تطبيق خبيث داخل المؤسسة المستهدفة: قدرة المهاجم على تشغيل التطبيق من بيئته الخاصة تعني أن نطاق الاستهداف أوسع وأسهل في التنفيذ.

-

تعدد مسارات الاختطاف: عملية إعادة التوجيه يمكن ضبطها لتسليم رموز الوصول إلى أي عنوان يتحكم فيه المهاجم، وبالتالي يمكن استغلالها بطرق أخرى غير تدفق موافقة OAuth بالذات.

خلفيات تقنية ودلالات تهديدية

-

مبدأ عمل OAuth: بروتوكول يمنح تطبيقات الطرف الثالث إذنًا بالوصول إلى موارد مستخدم دون مشاركة كلمة المرور؛ لكن اعتماديات الموافقة تجعل من الممكن منح صلاحيات مفرطة إذا لم يتوخَ المستخدم الحذر أو إذا تم استدراجه.

-

خطر رموز الوصول (tokens): الرموز تمنح إمكانية دخول مؤقتة وواسعة النطاق إلى موارد الحساب. الاستيلاء عليها يمكّن المهاجم من تنفيذ عمليات على نحو يبدو مشروعًا (مثلاً قراءة البريد، الوصول لبيانات، أو تنفيذ إجراءات باسم المستخدم).

-

الهندسة الاجتماعية المتقدمة: استغلال واجهة وكيل دردشة أو أداة إنتاجية يزيد من فرص الوقوع في الفخ لأن المستخدمين يميلون إلى الثقة بواجهات الخدمات التي تبدو تابعة لمنصات معروفة.

-

إمكانية التوسع والتكرار: يمكن للمهاجمين إعداد حملات تصيد واسعة النطاق ترسل وكلاء معدّين مسبقًا لمجموعات مختلفة داخل نفس المؤسسة أو عبر مؤسسات متعددة.

توصيات دفاعية فورية وممارسات تخفيف الخطر

-

تفعيل سياسات الحد من الصلاحيات (least privilege) للتطبيقات ومنح أقل مستوى من الأذونات اللازمة.

-

فرض مراجعة واعتماد التطبيقات الطرفية عبر بوابة إدارة التطبيقات المركزية قبل منحها أذونات على موارد المؤسسة.

-

تفعيل سياسات الموافقة على التطبيقات المشدّدة (consent policies) التي تمنع الموافقات التلقائية من المستخدمين على أذونات حساسة، والاعتماد على موافقة المسؤولين الإداريين للتطبيقات ذات الامتيازات العالية.

-

تدريب المستخدمين على مخاطر منح أذونات للتطبيقات، واجراءات التحقق البسيطة (مثل التأكد من هوية المصدر وسبب الطلب) عند مطالبات تسجيل الدخول غير المتوقعة.

-

مراقبة واكتشاف النشاط المشبوه بالاعتماد على مؤشرات مثل إصدار رموز وصول إلى تطبيقات غير معروفة، أو توجيه رموز الوصول إلى عناوين خارجية غير مألوفة.

-

تنفيذ قدرات تحليل جلسات OAuth وسجلات الوصول لاكتشاف عمليات المصادقة التي تبدو شرعية ظاهريًا لكنها تُسلم رموزًا إلى أطراف خارجية.

-

فرض المصادقة متعددة العوامل على مستويات حساسة وتقليل الاعتماد على رموز الوصول طويلة الأمد.