كشفت وحدة Unit 42 التابعة لشركة Palo Alto Networks عن هجوم سيبراني جديد نفذته مجموعة تُعرف باسم Payroll Pirates، استهدف مؤسسة لم يُكشف عن اسمها. اعتمد المهاجمون على أسلوب الهندسة الاجتماعية عبر إجراء مكالمات هاتفية، حيث انتحلوا صفة موظفين حقيقيين للتواصل مع مكاتب المساعدة التقنية. من خلال هذه المكالمات، تمكنوا من إقناع فرق الدعم بإجراء إعادة تعيين كلمات المرور وإعادة تسجيل أجهزة المصادقة متعددة العوامل (MFA)، مما منحهم وصولًا شرعيًا ظاهريًا إلى حسابات الموظفين.

اختراق منظومة Azure AD ومحاولة تثبيت وجود دائم

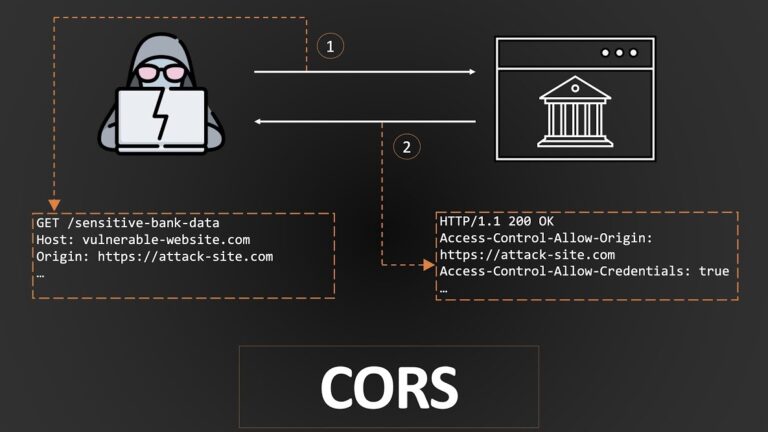

لم يكتفِ المهاجمون بالوصول المؤقت، بل حاولوا ترسيخ وجودهم داخل بيئة المؤسسة عبر تسجيل بريد إلكتروني خارجي كوسيلة مصادقة إضافية لحساب خدمة ضمن نظام Azure Active Directory (AD). هذه الخطوة تعكس سعيهم إلى ضمان استمرار الوصول حتى في حال اكتشاف جزء من الهجوم أو محاولة المؤسسة إعادة ضبط أنظمتها الأمنية.

سرقة الرواتب عبر النظام المالي الداخلي

بمجرد حصولهم على صلاحيات الدخول إلى نظام الرواتب، تحرك المهاجمون بسرعة كبيرة. فقد تمكنوا من اختراق عدة حسابات موظفين، وكل حساب منحهم وصولًا إلى بيانات حساسة متعلقة بالرواتب. بعدها قاموا بتعديل تفاصيل الإيداع المباشر الخاصة بعدد من الموظفين، بحيث يتم تحويل رواتبهم الشهرية إلى حسابات مصرفية تحت سيطرة المهاجمين.

الخطورة تكمن في أن هذه العمليات بدت طبيعية، إذ إن بيانات الاعتماد كانت صحيحة والمصادقة متعددة العوامل بدت مشروعة، مما جعل النشاط يندمج مع العمليات اليومية دون إثارة الشكوك. لم يُكتشف الهجوم إلا بعد أن أبلغ الموظفون عن اختفاء رواتبهم من حساباتهم البنكية.

تداعيات أمنية ودروس مستفادة

هذا الهجوم يسلط الضوء على هشاشة الأنظمة أمام أساليب الهندسة الاجتماعية، حتى مع وجود تقنيات متقدمة مثل MFA. ويؤكد الخبراء أن المؤسسات بحاجة إلى تعزيز إجراءات التحقق عند التعامل مع طلبات إعادة تعيين كلمات المرور أو تسجيل أجهزة جديدة، وعدم الاكتفاء بالتحقق السطحي. كما يجب تدريب فرق الدعم الفني على التعرف على محاولات الانتحال، وتطبيق سياسات صارمة تمنع أي تغيير في بيانات حساسة مثل تفاصيل الرواتب دون مراجعة متعددة المستويات.