في تطور خطير لأمن التجارة الإلكترونية، كشفت شركة Sansec الأمنية عن هجوم منسق على سلسلة توريد نظام Magento، حيث تم زرع أبواب خلفية في:

✔ 21 حزمة تطبيقية من موردين معتمدين:

-

Tigren (تيجرين)

-

Meetanshi (ميتانشي)

-

MGS

✔ مئات المتاجر الإلكترونية المخترقة منذ أبريل 2025

كيف حدث الاختراق؟

-

الاختراق الأولي:

-

تم اختراق البنية التحتية للموردين المذكورين قبل 6 سنوات

-

تم حقن شفرة خبيثة في ملفات التثبيت على خوادم التحميل

-

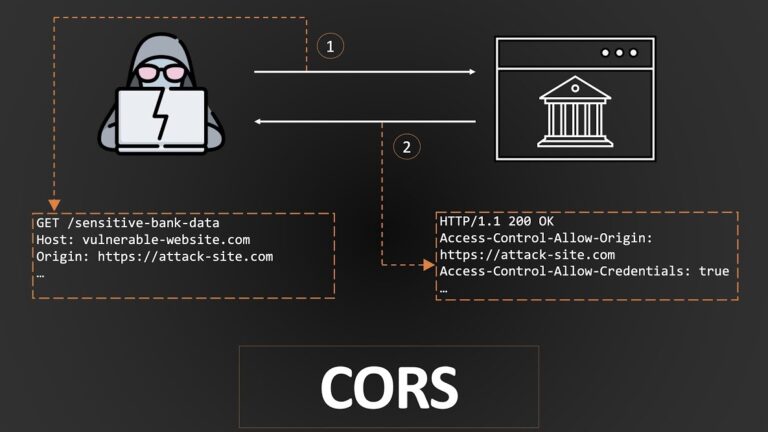

آلية العمل:

-

الباب الخلفي مخفي في ملفات License.php أو LicenseApi.php

-

يستغل وظيفة adminLoadLicense لتنفيذ أكواد PHP عشوائية

-

يسمح بتحميل أبواب خلفية متقدمة (Web Shells)

-

التفعيل المتأخر:

-

بقيت الأكواد الخبيثة خاملة حتى أبريل 2025

-

تم تنشيطها مؤخراً للسيطرة الكاملة على الخوادم

لماذا يعتبر هذا الهجوم خطيراً؟

-

يستهدف سلاسل التوريد الرسمية (Supply Chain Attack)

-

يصعب اكتشافه لكونه جزءاً من حزم معتمدة

-

يمنح المهاجمين قدرات غير محدودة تقريباً:

• سرقة بيانات العملاء

• تعديل الطلبات

• حقن برمجيات خبيثة

نصائح أمنية عاجلة:

-

لأصحاب متاجر Magento:

-

فحص ملفات License.php وLicenseApi.php

-

البحث عن استدعاءات وظيفة adminLoadLicense

-

تحديث جميع الإضافات فوراً

-

للمطورين:

-

تنفيذ مبدأ الأقل صلاحية (Least Privilege)

-

مراجعة شفرة المصدر قبل التثبيت

-

استخدام أدوات مثل Sansec eComscan للكشف

خلفية تاريخية:

هذا ليس أول هجوم على Magento، حيث شهد النظام:

-

2015: هجوم MageCart لسرقة بيانات الدفع

-

2019: ثغرة SHPDL الخطيرة

-

2022: استغلال ثغرة Adobe Commerce

كلمة أخيرة:

مع استمرار اعتماد المتاجر الكبرى على Magento، تزداد أهمية:

-

المراقبة الأمنية المستمرة

-

تدقيق سلسلة التوريد

-

تحديث الأنظمة بانتظام

“هذا الهجوم يذكرنا بأن الثغرات قد تظل كامنة لسنوات قبل أن تنشط” – خبير أمني في Sansec