تم رصد انتشار نسخة مُعدّلة من تطبيق المراسلة الشهيرة على نظام أندرويد — تُسوَّق باسم Telegram X في شكل بديل — تُستخدم كحاملة لبوابة خلفية جديدة تُعرف Baohuo. تبقى النسخة المعدّلة وظيفية حتى بعد التثبيت، ما يساعد على إخفاء السلوك الخبيث وراء واجهة تطبيق مألوفة للمستخدمين.

سير العدوى وطرق الانتشار

ينتشر الحمولة الخبيثة عبر إعلانات داخل تطبيقات الهاتف المحمول تُغرِي المستخدمين بتنزيل ملف APK خارجي من موقع يحاكي سوق تطبيقات. تُثبّت الحزمة على الجهاز (sideloading) دون المرور بمتجر التطبيقات الرسمي، وبعد التشغيل تتواصل البرمجية مع قاعدة بيانات Redis تُستخدم كقناة “قيادة وتحكّم” (C2) لاستقبال الأوامر وتنفيذها على الجهاز المصاب. كما تم اكتشاف حزم مُلوّثة على متاجر تطبيقات طرف ثالث شرعية ظاهريًا، ما زاد نطاق الانتشار. منذ منتصف 2024، أُبلغ عن إصابة أكثر من 58,000 جهاز أندرويد — هواتف ذكية، حواسب لوحية، أجهزة تلفاز ذكية، وحتى أنظمة سيارات — في بلدان متعددة بينها كولومبيا، البرازيل، مصر، الجزائر، العراق، روسيا، الهند، بنغلاديش، باكستان، إندونيسيا، والفلبين.

قدرات البوابة الخلفية وسلوكيات التخفّي

تمتلك Baohuo مجموعة ميزات متقدمة تفوق مجرد جمع بيانات:

-

سرقة بيانات حسّاسة: قادرة على استخراج بيانات تسجيل الدخول وكلمات المرور وسجلات المحادثات المخزنة محليًا.

-

التفاعل بالنيابة عن المستخدم: تضيف أو تزيل المستخدمين من قنوات، وتنضم وتغادر محادثات، ما يسمح للمهاجم بتنفيذ أنشطة تبدو كأنها صادرة من صاحب الحساب.

-

إخفاء جلسات المراقبة: تستطيع إخفاء اتصالات الجهات الثالثة في قائمة الجلسات النشطة داخل إعدادات Telegram، مما يغيّب مؤشرات اختراق الحساب عن المالك ويعوق اكتشاف المصادقة غير المصرّح بها.

-

قنوات C2 عبر Redis: الاعتماد على Redis كطريقة اتصال يعني تبادل أوامر بسيطة وسريعة بين الجهاز المصاب وخادم المهاجم، مع قدرة على التحديث المستمر لسلوك البرمجية دون الحاجة إلى حزم جديدة.

دلالات تهديدية وخلفيات فنية

-

اعتماد المهاجمين على التثبيت الجانبي (sideloading) والاستغلال التجاري للإعلانات داخل التطبيقات يدلّ على إستراتيجية تضليل واسعة المدى تجمع بين الهندسة الاجتماعية والبنية التحتية الخبيثة.

-

استخدام متاجر طرف ثالث أو مواقع تحاكي أسواق التطبيقات يسهّل الوصول إلى مستخدمين في مناطق يكون فيها الوصول لمتجر التطبيقات الرسمي مقيدًا أو حيث يفضّل المستخدمون تثبيت تطبيقات خارجية.

-

قدرة البوابة على التصرّف داخل حساب Telegram نفسه تُحوّل التطبيق إلى منصة تنفيذ عن بُعد، وتُمكّن المهاجم من توسيع الهجوم إلى جهات اتصال الضحية أو مجموعات ذات أثر.

-

إصابة نطاق واسع لعدة أنواع أجهزة (هواتف، تابلت، تلفاز، سيارات) تكشف عن انتشار تخريبي يهدف إلى جمع بيانات على مستوى مستخدمين متنوعين وربما استغلال موارد الأجهزة المصابة في أنشطة لاحقة.

مؤشرات كشف وإجراءات التخفيف الفورية (Practical Mitigations)

-

منع التثبيت من مصادر غير موثوقة: تعطيل خيار “المصادر المجهولة” على مستوى الجهاز، وفرض سياسات MDM تمنع sideloading على أجهزة المؤسسة.

-

الاعتماد على متاجر رسمية فقط: تثبيت التحديثات والتطبيقات عبر متاجر التطبيقات الرسمية فقط والتحقق من سلامة التواقيع الرقمية للتطبيقات.

-

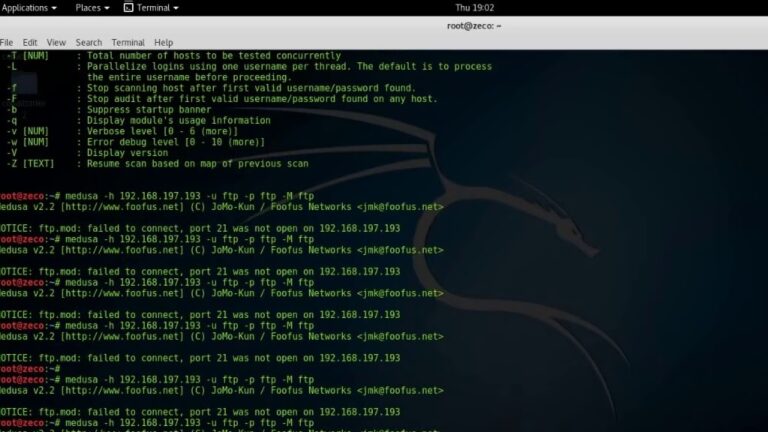

فحص APK وتحليلها قبل النشر: استخدام أدوات تحليل حزم APK داخل بيئات اختبار معزولة قبل السماح بتثبيتها على الأجهزة المؤسسية.

-

كشف النشاط الشبكي المشبوه: مراقبة الاتصالات الصادرة إلى قواعد بيانات أو خوادم غير معتادة، وخصوصًا نشاطات تستخدم بروتوكولات أو منافذ مرتبطة بـRedis؛ فرض حظر/تقييد للاتصالات الصادرة غير المصرّح بها.

-

ترقية الحماية الطرفية (Endpoint): نشر حلول EDR/antivirus قادرة على اكتشاف سلوكيات الوصول إلى بيانات التطبيقات أو محاولات إخفاء جلسات المراسلة.

-

مراجعة وحذف الجلسات المشبوهة: توجيه المستخدمين لفحص قائمة الجلسات النشطة داخل حساب Telegram وإزالة أي جلسة أو جهاز غير معروف، ثم إنهاء كل الجلسات وتغيير كلمات المرور وتمكين المصادقة متعددة العوامل.

-

إجراءات استجابة للحوادث: عند الاشتباه، عزل الجهاز، التقاط صور الذاكرة وملفات النظام، وفحص الحزم المثبتة والـ APKs، وإجراء تحقيق شبكي لتحديد C2 وتربيطها بالعناوين التي تواصلت معها الأجهزة المصابة.

-

توعية المستخدمين: حملات توعوية حول مخاطر تنزيل التطبيقات من مصادر خارجية، وحذر من الإعلانات التي تدعو لتنزيل ملفات APK، وكيفية التمييز بين متاجر موثوقة ومزيفة.

-

قيود التطبيقات في المؤسسات: تنفيذ سياسات allowlist للتطبيقات، استخدام قوائم حظر لمتاجر تطبيقات طرف ثالث، ومنع تثبيت تطبيقات المراسلة البديلة غير المدعومة مؤسسيًا.