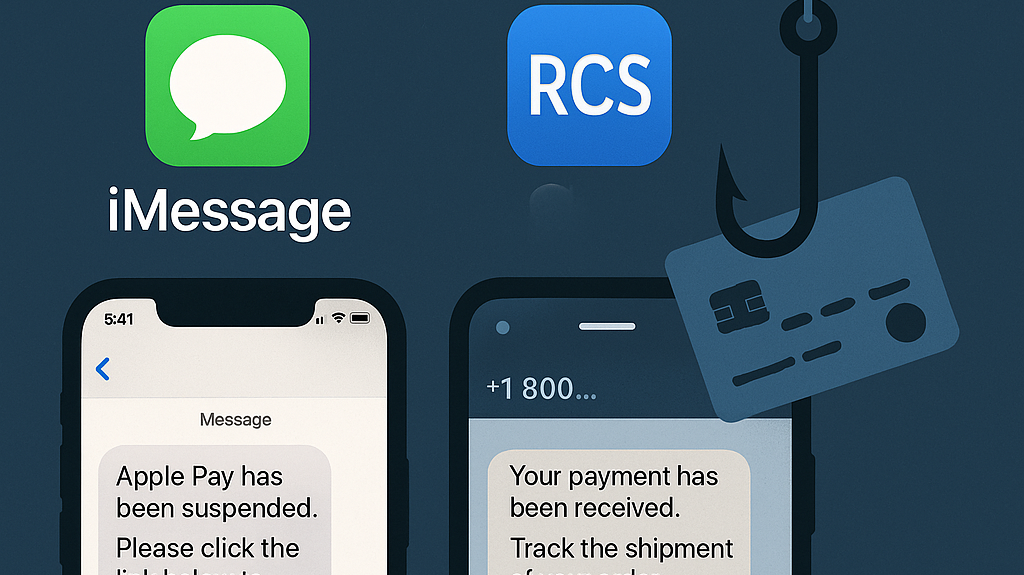

كشفت تقارير أمنية عن منصة تصيّد احتيالي كخدمة (PhaaS) جديدة ومتقدمة تُعرف باسم Lucid، استهدفت 169 جهة في 88 دولة حول العالم، مستخدمة رسائل تصيّد (Smishing) عبر خدمة iMessage من آبل وخدمة RCS الذكية على أجهزة أندرويد.

⚠️ ما الذي يجعل Lucid مختلفة وخطيرة؟

قالت شركة الأمن السيبراني السويسرية PRODAFT في تقرير تقني:

“Lucid تستخدم منصات مراسلة شرعية مثل iMessage وRCS لتجاوز فلاتر الحماية التقليدية، مما يزيد من معدلات إيصال الرسائل ونسب النجاح في تنفيذ الهجمات الاحتيالية.”

وتضيف الشركة أن Lucid تعتمد نموذج اشتراك يسمح للمجرمين الإلكترونيين بإطلاق حملات تصيّد جماعية تهدف إلى سرقة بيانات بطاقات الائتمان ومعلومات التعريف الشخصية (PII).

📍 الدول المستهدفة والحملة العالمية

-

تركزت الهجمات بشكل أساسي في أوروبا، المملكة المتحدة، والولايات المتحدة.

-

تعود المنصة إلى مجموعة XinXin الناطقة بالصينية، المعروفة أيضًا باسم Black Technology.

-

يقود تطوير منصة Lucid قرصان يُدعى LARVA-242، وهو عضو نشط في المجموعة.

🧪 تقنيات متقدمة وأتمتة للهجمات

تستخدم Lucid أساليب متقدمة تشمل:

-

إنشاء مواقع تصيّد مخصصة تقلد مواقع العلامات التجارية.

-

حظر IP، تصفية المتصفحات (user-agent)، وروابط مؤقتة تُستخدم لمرة واحدة.

-

مراقبة تفاعلات الضحايا في الوقت الحقيقي من خلال لوحة تحكم مبنية على Webman PHP.

-

تنفيذ التحقق الإضافي للبطاقات المسروقة بعد الإدخال.

💬 استغلال iMessage وRCS بذكاء:

-

عبر iMessage: تُنشئ Lucid حسابات Apple ID مؤقتة بأسماء مزيفة وتستخدم تقنيات مثل “يرجى الرد بـ Y” لتفعيل المحادثة.

-

عبر RCS: تستفيد من ثغرات في نظام التحقق بين مشغلي الشبكات، مع تدوير مستمر للأرقام والنطاقات لتفادي التعرف النمطي.

كما تستعين المنصة بـ محاكيات هواتف وأجهزة iPhone حقيقية لإرسال مئات الآلاف من الرسائل الاحتيالية المزودة بروابط خبيثة.

🧩 منصات PhaaS متكاملة

Lucid ليست الوحيدة، بل تأتي ضمن سلسلة من المنصات المرتبطة:

-

Lighthouse

-

Darcula: منصة قادرة على استنساخ أي موقع لإنشاء نسخة تصيّد مطابقة.

تشترك هذه المنصات في القوالب والأساليب وقواعد البيانات، وتُروّج عبر تطبيق Telegram في سوق مظلم متنامٍ.

📊 تصاعد في هجمات التصيّد عالمياً

تتوافق نتائج تقرير PRODAFT مع ما كشفت عنه Palo Alto Networks – وحدة Unit 42، والتي حذرت مؤخرًا من تسجيل أكثر من 10,000 نطاق إلكتروني يستخدم نمط “com-” لنشر حملات تصيّد عبر iMessage.

كما أبلغت شركة Barracuda عن “ارتفاع هائل” في هجمات PhaaS مع بداية عام 2025، باستخدام أدوات مثل:

-

Tycoon 2FA – يمثل 89% من الهجمات

-

EvilProxy – 8%

-

Sneaky 2FA – 3%

وقال الباحث الأمني Deerendra Prasad من Barracuda:

“رسائل التصيّد الإلكتروني هي البوابة للعديد من الهجمات، من سرقة بيانات الدخول إلى الابتزاز المالي وهجمات الفدية. المنصات الحديثة لتصيّد كخدمة أصبحت أكثر تعقيدًا وذكاءً، ما يصعّب اكتشافها عبر الأدوات التقليدية.”