كشفت وحدة Unit 42 التابعة لشركة Palo Alto Networks عن مجموعة تجسس إلكتروني جديدة تحمل اسم TGR-STA-1030، تمكنت خلال عام واحد من اختراق شبكات ما لا يقل عن 70 مؤسسة حكومية وبنى تحتية حيوية في 37 دولة. كما نفذت المجموعة عمليات استطلاع نشطة ضد بنى تحتية حكومية مرتبطة بـ 155 دولة بين نوفمبر وديسمبر 2025.

الجهات المستهدفة شملت وزارات مالية، أجهزة أمن حدود، ووزارات معنية بالاقتصاد والتجارة والموارد الطبيعية والعلاقات الدبلوماسية.

أساليب الهجوم وتقنيات متقدمة

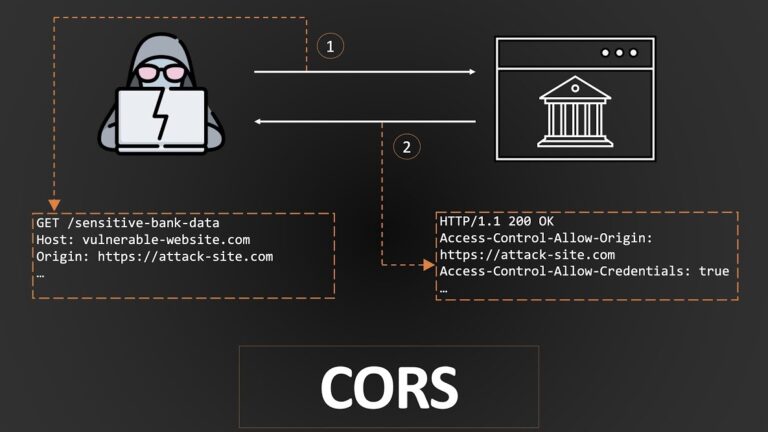

الهجمات بدأت برسائل تصيّد تحتوي على روابط إلى خدمة MEGA، حيث يتم تنزيل ملف ZIP يتضمن برنامجاً تنفيذياً باسم Diaoyu Loader وملف صورة فارغ “pic1.png”.

البرمجية تعتمد على آلية تحقق مزدوجة لمنع التحليل الآلي، إذ تتحقق أولاً من دقة الشاشة الأفقية (≥1440)، ثم من وجود ملف الصورة في نفس المسار. بعد ذلك، تفحص وجود برامج أمنية مثل Avira وBitdefender وKaspersky وSentinel One وSymantec قبل متابعة التنفيذ.

المحمول النهائي يتم عبر تنزيل صور من مستودع GitHub تُستخدم كقنوات لنشر حمولة Cobalt Strike.

أدوات وتقنيات مرتبطة بمجموعات صينية

المجموعة استغلت ثغرات N-day في منتجات من Microsoft وSAP وAtlassian وغيرها، لكنها لم تُظهر استخداماً لثغرات Zero-day.

من بين الأدوات المستخدمة:

- C2 frameworks: Cobalt Strike، VShell، Havoc، Sliver، SparkRAT.

- Web shells: Behinder، neo-reGeorg، Godzilla.

- Tunnelers: GOST، FRPS، IOX.

كما استخدمت المجموعة Rootkit باسم ShadowGuard يعتمد على تقنية eBPF لإخفاء العمليات والملفات، وهو أسلوب متقدم يرتبط عادةً بمجموعات صينية.

أهداف استراتيجية طويلة الأمد

المجموعة تمكنت من الحفاظ على وصولها لعدد من الكيانات المستهدفة لأشهر، ما يشير إلى تركيزها على جمع معلومات استخباراتية طويلة الأمد.

التقييم النهائي لوحدة Unit 42 يؤكد أن TGR-STA-1030 تمثل تهديداً نشطاً للبنى التحتية والوزارات الحكومية حول العالم، مع أولوية خاصة للدول ذات الشراكات الاقتصادية الناشئة أو المستكشفة.