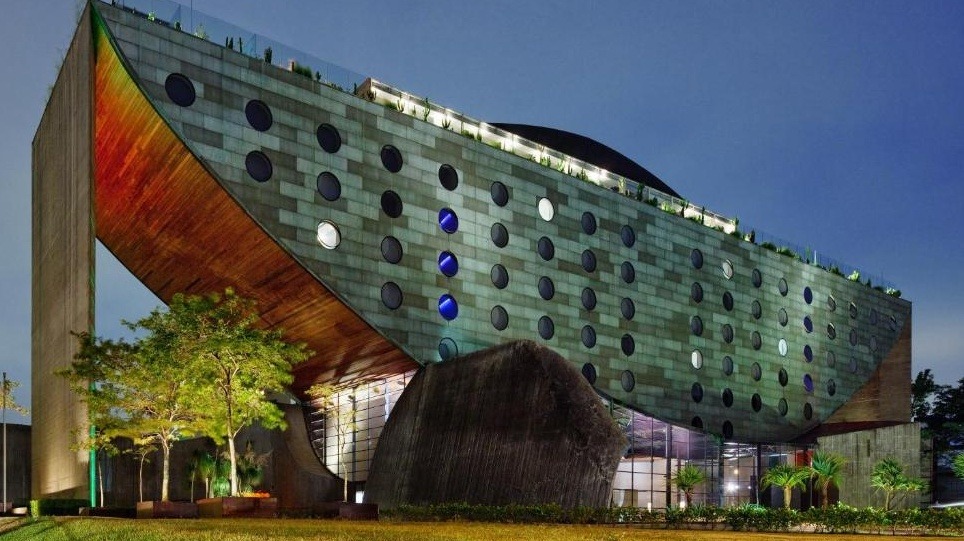

حذّرت شركة Kaspersky من حملة هجومية نفّذها فاعل تهديد يُعرف باسم TA558 استهدفت فنادق في البرازيل وأسواق ناطقة بالإسبانية خلال صيف 2025، حيث اعتمد المهاجمون على رسائل تصيّد موضوعها فواتير لتسليم حصائل وصول عن بعد (RATs) مثل Venom RAT، معتمدين على سكربتات يبدو أنّها مُنشأة بواسطة وكلاء نماذج اللغة الكبيرة (LLM).

سلسلة العدوى والتقنيات المستخدمة

تبع المهاجمون في الحملة نمطًا مألوفًا لدى مجموعة يُشير إليها Kaspersky باسم RevengeHotels، إذ تُرسل رسائل تصيّد باللغة البرتغالية والإسبانية تحمل طعونات مثل حجوزات فندقية أو طلبات توظيف لخداع المستهدفين للنقر على روابط خبيثة تؤدّي إلى تحميل حمولة JavaScript عبر WScript. تحتوي السلاسل غالبًا على محملات PowerShell وملفات جافاسكربت تُحمّل تنزيلًا مسمّىً مثل “cargajecerrr.txt” والذي يسحب بعد ذلك محمّلًا آخر يقوم بتشغيل محمّل Venom RAT.

ذكرت Kaspersky أن جزءًا كبيرًا من شيفرة المحمّل والنازل الأولي بدا أنه مولّد بواسطة LLM، وهو ما يتضح من التعليقات الكثيفة في الشيفرة وبنية النص المشابهة لما تنتجه هذه التقنيات، ما يشير إلى اتّجاه متنامٍ لدى المجرمين في استخدام الذكاء الاصطناعي لصقل أدواتهم وأغراضهم الاحتيالية.

قدرات Venom RAT وآليات المقاومة للإزالة

يستند Venom RAT إلى Quasar RAT مفتوح المصدر، ويُسوَّق تجاريًا بأسعار تبدأ من حوالي 650 دولارًا للرخصة مدى الحياة، مع خيارات اشتراك شهرية تضيف مكونات HVNC وStealer. يتمتع البرمج الخبيث بقدرات واسعة تشمل سحب البيانات، العمل وكوكيل عكسي (reverse proxy)، وآليات مقاومة للإزالة (anti-kill) التي تعدل قوائم التحكم في الوصول (DACL) للعملية الجارية لإزالة الأذونات التي قد تعيق تشغيله، وتقتل أي عملية تتطابق مع قائمة عمليات مُشفّرة ضمن الشيفرة.

تتضمن آليات الحماية الذاتية حلقتي مراقبة: الأولى تقتل عمليّات معينة فور اكتشافها، والثانية حلقة تستعرض قائمة العمليات كل 50 ملّي ثانية لاقتفاء أدوات المحلّلين ومشغلات النظام الشائعة وإيقافها فورًا. كما تُنشئ البرمجية ديمونات بقاء عبر تعديلات في سجل الويندوز ومهام مجدولة، وتستخدم امتيازات مرتفعة إن كانت متاحة لتعيين SeDebugPrivilege ووضع نفسها كعملية نظام حرجة لتمنع إنهاءها.

استهداف سجلات الدفع والانتشار والمخاطر القطاعية

الهدف التجاري من الحملة واضح: سرقة بيانات بطاقات الائتمان الخاصة بالضيوف والرحّالين المخزنة في أنظمة الفنادق، فضلاً عن بيانات تُستلم من وكالات السفر الإلكترونية الشهيرة مثل Booking.com. ويُشير التقرير إلى إمكانيات انتشار إضافية عبر وسائط USB قابلة للإزالة، وتعطيل Microsoft Defender Antivirus، والتلاعب بجدولة المهام والسجل لتعطيل برامج الحماية.

خلصت Kaspersky إلى أن مجموعة RevengeHotels طوّرت من قدراتها، حيث تُوظّف الآن وكلاء LLM في إنشاء وتعديل رسائل التصيّد والشيفرات، ما وسّع دائرة هجماتها إلى مناطق جديدة وزاد من فعالية سلاسل العدوى.