كشفت شركة Google يوم الأربعاء عن استغلال مجموعة التهديدات السيبرانية الصينية المدعومة من الدولة والمعروفة باسم APT41 لبرمجية خبيثة تُدعى TOUGHPROGRESS ، والتي تعتمد على خدمة Google Calendar لتنفيذ عمليات التحكم والسيطرة عن بُعد ( C2).

وأوضحت Google، التي اكتشفت هذا النشاط في أواخر أكتوبر 2024، أن البرمجية الخبيثة كانت مستضافة على موقع حكومي مخترق واستُخدمت لاستهداف كيانات حكومية متعددة.

وصرّح الباحث باتريك ويتسل من مجموعة Google للتهديدات الاستخباراتية ( GTIG) قائلاً: “استغلال خدمات السحابة لتنفيذ عمليات التحكم والسيطرة هو أسلوب يستخدمه العديد من الفاعلين السيبرانيين للاندماج داخل الأنشطة المشروعة.”

نشاط APT41 المتنامي في مجال الأمن السيبراني

تُعرف مجموعة APT41 أيضًا بأسماء عديدة مثل Axiom، Blackfly، Brass Typhoon، Bronze Atlas، RedGolf، Wicked Panda، Winnti وغيرها، وهي إحدى المجموعات السيبرانية الناشطة في استهداف الحكومات والقطاعات مثل الشحن والخدمات اللوجستية، الإعلام والترفيه، التكنولوجيا، السيارات.

في يوليو 2024، أعلنت Google عن حملة اختراق واسعة النطاق استهدفت كيانات في إيطاليا، إسبانيا، تايوان، تايلاند، تركيا، والمملكة المتحدة عبر أدوات خبيثة مثل ANTSWORD، BLUEBEAM، DUSTPAN، DUSTTRAP.

وفي مارس 2024، شنت إحدى المجموعات الفرعية التابعة لـ APT41 هجمات ضد شركات يابانية في قطاعات التصنيع، المواد، الطاقة ضمن حملة أطلق عليها اسم RevivalStone.

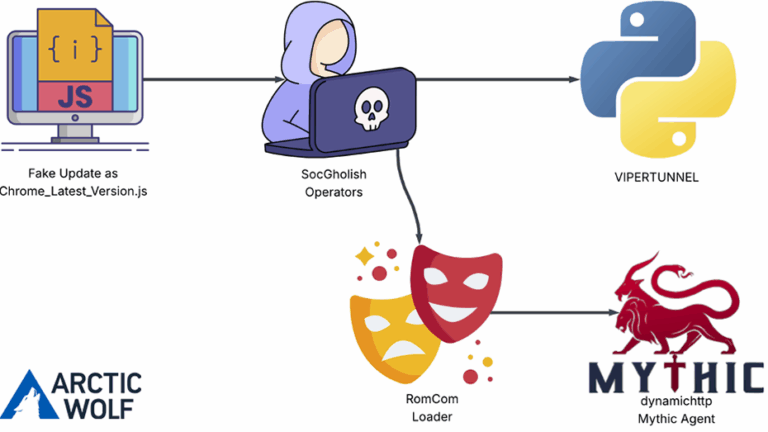

آلية الهجوم الجديدة عبر Google Calendar

وفقًا لـ Google، تعتمد سلسلة الهجوم الأخيرة على إرسال رسائل تصيّد احتيالي تحتوي على رابط لمجلد مضغوط ( ZIP) مستضاف على الموقع الحكومي المخترق. يحتوي هذا الملف على اختصار LNK يتظاهر بأنه ملف PDF ، بالإضافة إلى عدة صور يُزعم أنها لأنواع من المفصليات.

عند فتح ملف LNK ، يُعرض ملف PDF خداعي للضحية يطالب بتقديم بيان تصدير حول الأنواع الظاهرة في الصور، ولكن بعض هذه الصور مزيفة.

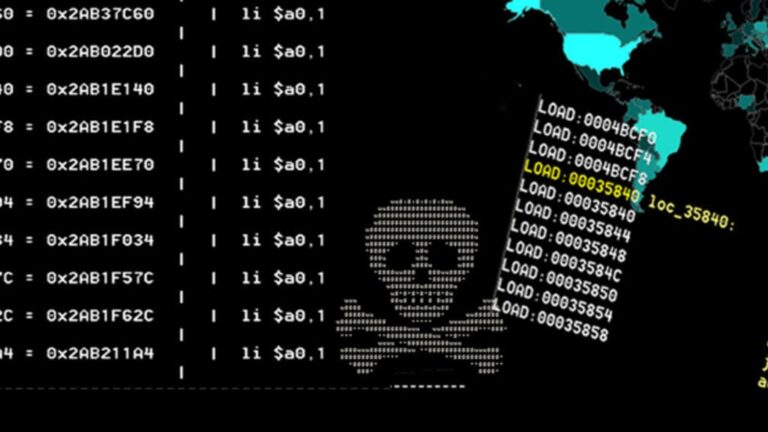

تتكون البرمجية الخبيثة من ثلاث مراحل رئيسية:

1. PLUSDROP – مكتبة DLL تُستخدم لفك تشفير وتنفيذ المرحلة التالية.

2. PLUSINJECT – تُستخدم لتشغيل عملية svchost.exe الشرعية وتنفيذ الحقن البرمجي.

3. TOUGHPROGRESS – البرمجية الأساسية التي تستخدم Google Calendar لتنفيذ التحكم والسيطرة عن بُعد.

يستخدم البرنامج الضار أحداثًا داخل Google Calendar لقراءة وكتابة بيانات مشفرة، حيث يتم تخزين الأوامر المستخرجة ضمن وصف الحدث، ثم تنفَّذ الأوامر على الأجهزة المستهدفة، وتُعاد النتائج إلى الأحداث الجديدة ليستخرجها المهاجمون لاحقًا.

إجراءات Google لمكافحة الهجوم

أكدت Google أنها أوقفت التقويمات الضارة وأنهت المشاريع المرتبطة بها على Google Workspace ، مما أدى إلى تعطيل الحملة بالكامل. كما أشعرت المنظمات المتضررة، لكن مدى الانتشار لا يزال غير واضح.

جدير بالذكر أن APT41 سبق لها استغلال خدمات Google في هجمات سابقة، حيث استخدمت في أبريل 2023 Google Drive وGoogle Sheets لنقل البرمجيات الخبيثة.