رصد باحثو الأمن السيبراني حملة جديدة تستخدم مواقع وهمية مخصصة للترويج لبرامج شهيرة مثل WPS Office وSogou وDeepSeek، وذلك لنشر برمجية التحكم عن بُعد Sainbox RAT بالإضافة إلى Rootkit مفتوح المصدر يُعرف باسم Hidden.

ووفقًا لتحليل شركة Netskope Threat Labs، فقد نُسب هذا النشاط – بدرجة ثقة متوسطة – إلى مجموعة التهديد الصينية “Silver Fox”، المعروفة أيضًا باسم Void Arachne، نظراً للتشابه في الأساليب والأدوات مع حملات سابقة نسبت لهذه الجهة.

توزيع عبر مواقع صيد وهمية:

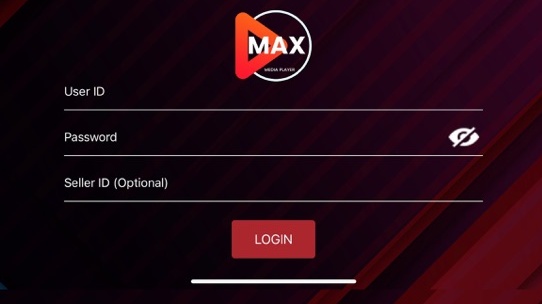

تستغل الحملة مواقع تصيد لتوزيع ملفات تثبيت MSI ضارة باللغة الصينية، في إشارة إلى أن الحملة تستهدف مستخدمين ناطقين بالصينية.

“حمولات البرامج الخبيثة تتضمن Sainbox RAT، وهو إصدار مشتق من Gh0st RAT، إلى جانب Rootkit مستند إلى مشروع Hidden مفتوح المصدر”، بحسب الباحث لياندرو فرويس من Netskope.

تكرار للأسلوب الخبيث:

هذه ليست المرة الأولى التي تتبع فيها “Silver Fox” هذا النهج. في يوليو 2024، كشفت شركة eSentire عن حملة مشابهة استهدفت مستخدمي ويندوز المتحدثين بالصينية باستخدام مواقع مزيفة لبرنامج Google Chrome لتوزيع Gh0st RAT.

وفي فبراير الماضي، كشفت Morphisec حملة أخرى استخدمت مواقع مزيفة مشابهة لتوزيع نسخة مختلفة تُعرف بـ ValleyRAT (Winos 4.0) – وهي كذلك إصدار مشتق من Gh0st RAT.

يُذكر أن Proofpoint كانت قد وثقت لأول مرة ValleyRAT في سبتمبر 2023 ضمن حملة استهدفت أيضًا الناطقين بالصينية باستخدام Sainbox RAT وPurple Fox.

آلية الإصابة:

في الموجة الأخيرة من الهجمات التي رصدتها Netskope، يتم تحميل ملفات التثبيت الخبيثة بصيغة MSI من المواقع المزيفة، وهي مصممة لتشغيل ملف تنفيذي شرعي باسم “shine.exe”.

هذا الملف يقوم بـ تحميل مكتبة DLL ضارة باسم “libcef.dll” باستخدام أسلوب DLL side-loading.

وتكمن وظيفة هذا الملف في استخراج shellcode من ملف نصي داخل المُثبت يحمل اسم “1.txt”، ومن ثم تنفيذ تعليماته، مما يؤدي إلى تحميل حمولة DLL خبيثة أخرى تُعرف باسم Sainbox.

Rootkit خفي لتعزيز التخفي:

قال الباحث فرويس:

“قسم .data في الحمولة يحتوي على ملف تنفيذي (PE) إضافي قد يتم تشغيله حسب إعدادات البرمجية الخبيثة. هذا الملف المضمّن هو برنامج Rootkit مستند إلى مشروع Hidden مفتوح المصدر”.

ويتميز Sainbox RAT بقدرات على تحميل حمولات إضافية وسرقة البيانات، بينما يوفر Hidden Rootkit مزايا عالية للتخفي، مثل إخفاء العمليات والملفات والمفاتيح ضمن سجل النظام (Registry).

تهديدات بلا تطوير مخصص:

قالت Netskope إن الاعتماد على أدوات جاهزة مثل Gh0st RAT وHidden Rootkit يسمح للمهاجمين بالحفاظ على التحكم الكامل والتخفي في النظام، دون الحاجة إلى تطوير مخصص معقد.