مع تزايد تعقيد التهديدات السيبرانية، أصبحت حلول كشف الاستجابة الشبكية (NDR) الخيار الأمثل لفرق مراكز عمليات الأمان (SOC). فبينما تفشل الأدوات التقليدية في كشف المتسللين الخفيين، يقدم NDR رؤية شاملة غير مسبوقة للأنشطة المشبوهة على الشبكة.

المتسللون الخفيون: مشكلة أكبر مما تتخيل

تخيل أن شبكتك تعرضت للاختراق قبل أشهر، والمتسللون يتجولون بحرية بين أنظمتك، يسرقون البيانات وينشئون بوابات خلفية، بينما تظهر لوحات تحكمك كل شيء طبيعي!

حقائق صادمة:

-

متوسط وقت الاختراق قبل الكشف (Dwell Time) يصل إلى 21 يومًا في العديد من القطاعات.

-

بعض الاختراقات تظل غير مكتشفة لسنوات!

“عندما ننشر حلول NDR، نكتشف فورًا أنشطة مشبوهة كانت مختبئة لشهور أو سنوات!” — فينس ستوفر، الخبير التقني في Corelight

كيف يتجنب المهاجمون الكشف؟

✔️ استخدام أدوات نظام شرعية مثل PowerShell (تقنيات Living-off-the-Land).

✔️ التحرك أفقيًا عبر الشبكة باستخدام بيانات اعتماد مسروقة.

✔️ الاتصال عبر قنوات مشفرة.

✔️ توقيت الأنشطة لتمتزج مع العمليات التجارية العادية.

ما هو NDR؟ ولماذا أصبح ضروريًا؟

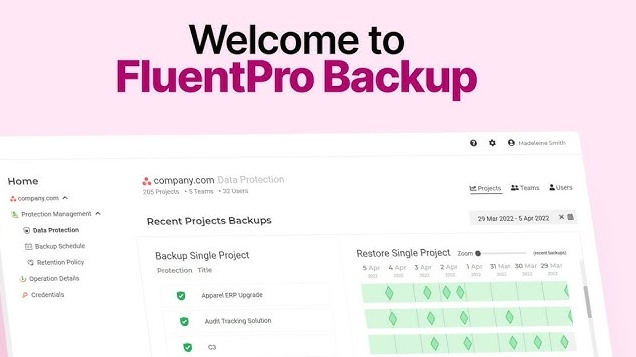

NDR (كشف الاستجابة الشبكية) هو جيل جديد من أدوات المراقبة الأمنية التي تعتمد على:

-

تحليل سلوكي لاكتشاف الأنماط غير الطبيعية.

-

ذكاء اصطناعي لوضع خطوط أساسية للحركة المرورية.

-

تحليل البروتوكولات لفهم “المحادثات” بين الأنظمة.

-

تكامل مع تقارير التهديدات العالمية.

لماذا تختار فرق SOC حلول NDR؟

-

التوسع السريع لمساحات الهجوم

-

مع انتشار الحوسبة السحابية وأجهزة IoT، أصبحت الرؤية الشاملة مستحيلة بدون NDR.

-

-

تشفير حركة المرور يعمي الأدوات التقليدية

-

أكثر من 90% من حركة الإنترنت مشفرة، لكن NDR يحلل الأنماط دون كسر التشفير.

-

-

استحالة إدارة كل الأجهزة يدويًا

-

يوفر NDR رؤية بدون وكلاء (Agentless) لأجهزة لا تدعم حلول الأمان التقليدية.

-

-

تكامل مع أدوات الأمان الأخرى

-

بينما يركز EDR على الأجهزة الطرفية، يراقب NDR حركة الشبكة كسجل لا يمكن للمهاجمين تزويره.

-

-

نقص الخبراء الأمنيين

-

مع 3.5 مليون وظيفة أمنية شاغرة عالميًا، يقلل NDR من إرهاق الفرق عبر كشف عالي الدقة.

-

-

متطلبات التوافق التنظيمي الصارمة

-

لوائح مثل GDPR وNIS2 تطلب إثباتات forensic سريعة، وهو ما يوفره NDR.

-

مستقبل NDR: ما الذي يجب أن تبحث عنه؟

-

دعم متعدد السحابات (Multi-Cloud).

-

تكامل مع منصات الأتمتة (SOAR).

-

إمكانيات البحث الاستباقي عن التهديدات.

-

هندسة مفتوحة للتكامل مع الأنظمة الأمنية الأخرى.

“الشبكة لا تكذب أبدًا، وهذه الحقيقة أصبحت لا تقدر بثمن في عصر يعتمد فيه المهاجمون على التضليل!”