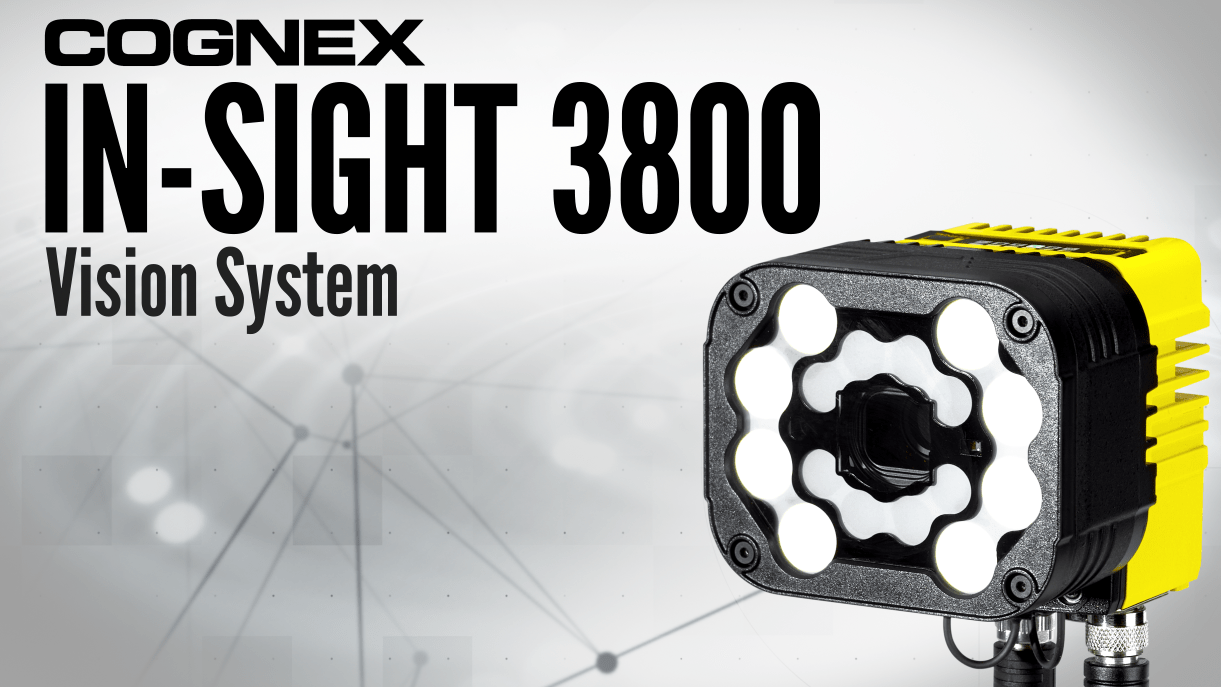

أفاد باحثون أمنيون عن كشف تسع ثغرات أمنية في كاميرا الرؤية الصناعية Cognex InSight IS2000M-120، تُستخدم على نطاق واسع في تطبيقات الفحص الآلي ومراقبة خطوط الإنتاج. وفق التحليل، تتيح هذه الثغرات للمهاجمين السيطرة الكاملة على الأجهزة، ما يقوّض سلامة العمليات ويعرّض أنظمة التشغيل الصناعية والمستخدمين لمخاطر حقيقية، في ظلّ قرار محتمل بفصل دعم الجهاز واعتباره منتهياً (End-of-Life) وعدم إصدار تصحيحات أمنية لاحقة.

نبذة عن نقاط الضعف وتأثيرها

تتضمّن مجموعة الثغرات أساليب متعدّدة للاستغلال تسمح بالوصول التام إلى الجهاز أو بترقية صلاحيات مستخدم محدود. النتيجة العملية أن المهاجم قادر على تغيير إعدادات الكاميرا، تعطيلها، أو استخدامها كنقطة انطلاق لهجمات أوسع على الشبكة الصناعية. غياب خطة تصحيح رسمية يزيد من خطورة الوضع، إذ تتحول الأجهزة المتقادمة إلى نقاط ضعف دائمة ما لم تُتخذ ضوابط تعويضية فعّالة.

سيناريوهات الاستغلال والخلفية التقنية

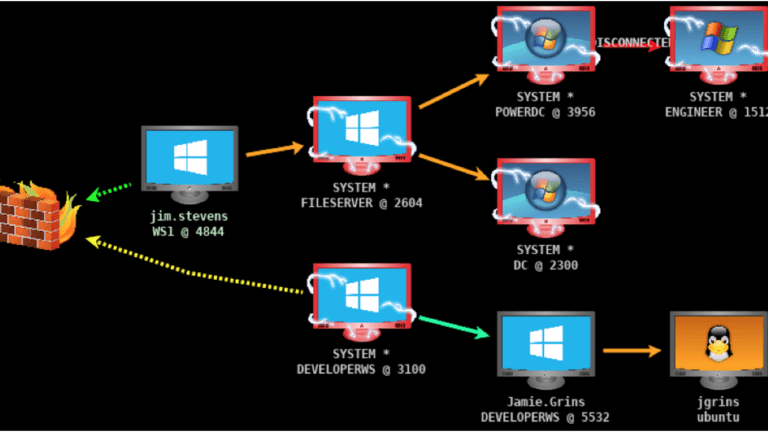

أحد السيناريوهات الحرجة يتضمن مهاجماً غير موثّق على نفس مقطع الشبكة قادرًا على اعتراض حركة المرور (مثل هجوم رجل في الوسط) ليستفيد من واجهات الإدارة أو بروتوكولات غير المشفّرة، فيتمكن عبر عدة نواقل من فرض سيطرته على الجهاز. سيناريو آخر يَعتمد على مستخدم محلي منخفض الصلاحية داخل بيئة الكاميرا، حيث يُمكن لهذا المستخدم إنشاء حساب إداري جديد وصعود مستوى الصلاحيات ليكتسب تحكمًا كاملاً. كذلك، وجود برنامج إدارة الكاميرا (Cognex In-Sight Explorer) على محطة عمل ويندوز يشكّل نقطة هجوم إضافية: مهاجم له وصول محدود إلى المحطة قادر على التلاعب بملفات النسخ الاحتياطية الموجّهة للكاميرا لتنفيذ أوامر خبيثة أو تغيير إعدادات الجهاز عبر استعادة نسخة مُعدّلة.

مخاطر على التشغيل والسلامة الصناعية

خطر هذه الثغرات لا يقتصر على اختراق معلومات؛ بل يتعداه إلى تعريض خطوط إنتاج كاملة لمخاطر تشغيلية وسلامية — تعطيل أنظمة الفحص قد يسمح بمرور منتجات معيبة، أو يفتح الباب لتلاعب في آليات السلامة الآلية. في بيئات صناعية حساسة، يمكن لاستغلال مثل هذا أن يؤدي إلى خسائر مادية أو حوادث سلامة، خصوصًا حيثما تُدار الأجهزة على شبكات مشتركة دون فصل واضح بين البنية الإدارية وبنية التحكم الصناعي.

تدابير احترازية وتوصيات فنية عاجلة

-

عزل الأجهزة المنتهية الدعم أو وضعها في شبكة مفصولة (air-gapped) أو ضمن منطقة شبكة ذات سياسات مشدّدة (network segmentation).

-

إجبار استخدام قنوات مُشفّرة لإدارة الأجهزة ومنع المرور غير المشفّر عبر الشبكة، وتفعيل VPN للوصول عن بُعد فقط عبر نقاط موثوقة.

-

فرض سياسات قوية لإدارة الحسابات: تعطيل الحسابات الافتراضية، مراجعة قنوات إنشاء الحسابات الإدارية، وتطبيق مبدأ أقلّ الصلاحيات (least privilege).

-

تقييد الوصول لمحطات العمل التي تحتوي أدوات إدارة الكاميرا (In-Sight Explorer)، وتأمينها بآليات مضبوطة لمنع تعديل أو استعادة نسخ احتياطية غير معتمدة.

-

تعطيل الخدمات والبورتات غير الضرورية على الكاميرا، وتفعيل مراقبة سلوكية وشبكية للكشف عن أنشطة غير اعتيادية أو محاولات التصعيد.

-

إعداد خطة استبدال تدريجية للأجهزة المنتهية الدعم أو التعاقد على دعم خاص إن أمكن، وإدراج هذه الأجهزة ضمن سجل الأصول وخرائط الاعتماد لضمان تدابير تحوّطية مستمرة.

-

تنفيذ اختبارات اختراق ومناظرات حمراء (red-team) لمراجعة السيناريوهات المحتملة للتسلل وتأثيرها على السلامة التشغيلية.